10 KiB

AWS hackleme becerilerini sıfırdan kahraman seviyesine öğrenin htARTE (HackTricks AWS Kırmızı Takım Uzmanı) ile!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklam vermek veya HackTricks'i PDF olarak indirmek için ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonu

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦 @hacktricks_live'ı takip edin.

- Hacking hilelerinizi HackTricks ve HackTricks Cloud github depolarına PR göndererek paylaşın.

Zaman Damgaları

Bir saldırgan, tespit edilmekten kaçınmak için dosyaların zaman damgalarını değiştirmek isteyebilir.

Zaman damgaları, MFT içindeki $STANDARD_INFORMATION __ ve __ $FILE_NAME özniteliklerinde bulunabilir.

Her iki öznitelik de 4 zaman damgasına sahiptir: Değiştirme, erişim, oluşturma ve MFT kayıt değiştirme (MACE veya MACB).

Windows Gezgini ve diğer araçlar, bilgileri $STANDARD_INFORMATION'dan gösterir.

TimeStomp - Anti-forensik Aracı

Bu araç, $STANDARD_INFORMATION içindeki zaman damgası bilgisini değiştirir ancak $FILE_NAME içindeki bilgiyi değiştirmez. Bu nedenle, şüpheli aktiviteyi belirlemek mümkündür.

Usnjrnl

USN Günlüğü (Güncelleme Sıra Numarası Günlüğü), NTFS (Windows NT dosya sistemi) özelliğidir ve hacim değişikliklerini takip eder. UsnJrnl2Csv aracı, bu değişikliklerin incelenmesine olanak tanır.

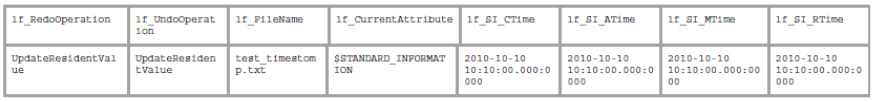

Önceki görüntü, araç tarafından gösterilen çıktıdır ve dosyaya bazı değişikliklerin yapıldığı görülebilir.

$LogFile

Bir dosya sistemindeki tüm meta veri değişiklikleri, ön yazma günlüğü olarak bilinen bir süreçte kaydedilir. Kaydedilen meta veriler, NTFS dosya sisteminin kök dizininde bulunan **$LogFile** adlı bir dosyada tutulur. LogFileParser gibi araçlar, bu dosyayı ayrıştırmak ve değişiklikleri belirlemek için kullanılabilir.

Yine, aracın çıktısında bazı değişikliklerin yapıldığı görülebilir.

Aynı araç kullanılarak zaman damgalarının hangi zamana değiştirildiği belirlenebilir:

- CTIME: Dosyanın oluşturma zamanı

- ATIME: Dosyanın değiştirme zamanı

- MTIME: Dosyanın MFT kayıt değiştirme zamanı

- RTIME: Dosyanın erişim zamanı

$STANDARD_INFORMATION ve $FILE_NAME karşılaştırması

Şüpheli değiştirilmiş dosyaları belirlemenin başka bir yolu, her iki öznitelikteki zamanı karşılaştırmak ve uyumsuzlukları aramaktır.

Nanosaniyeler

NTFS zaman damgalarının 100 nanosaniye hassasiyeti vardır. Bu nedenle, 2010-10-10 10:10:00.000:0000 gibi zaman damgalarına sahip dosyalar çok şüphelidir.

SetMace - Anti-forensik Aracı

Bu araç, $STARNDAR_INFORMATION ve $FILE_NAME özniteliklerini değiştirebilir. Ancak, Windows Vista'dan itibaren bu bilginin değiştirilmesi için bir canlı işletim sistemi gereklidir.

Veri Gizleme

NFTS, bir küme ve minimum bilgi boyutu kullanır. Bu, bir dosyanın yarım küme kullanması durumunda kalan yarımın hiçbir zaman kullanılmayacağı anlamına gelir. Bu nedenle, bu "gizli" alanın içine veri gizlemek mümkündür.

Bu "gizli" alanlarda veri gizlemeye izin veren slacker gibi araçlar vardır. Bununla birlikte, $logfile ve $usnjrnl analizi, bazı verilerin eklendiğini gösterebilir:

Bu durumda, FTK Imager gibi araçlar kullanılarak gizli alan kurtarılabilir. Bu tür bir araç, içeriği şifreli veya hatta şifrelenmiş olarak kaydedebilir.

UsbKill

Bu, USB bağlantı noktalarında herhangi bir değişiklik algılandığında bilgisayarı kapatır bir araçtır.

Bunu keşfetmenin bir yolu, çalışan işlemleri incelemek ve çalışan her python betimini gözden geçirmek olacaktır.

Canlı Linux Dağıtımları

Bu dağıtımlar, RAM bellek içinde çalıştırılır. Bunların tespit edilebilmesinin tek yolu, NTFS dosya sisteminin yazma izinleriyle bağlanması durumunda mümkün olacaktır. Salt okunur izinlerle bağlanıldığında, sızma tespit edilemez.

Güvenli Silme

https://github.com/Claudio-C/awesome-data-sanitization

Windows Yapılandırması

Forensik incelemeyi zorlaştırmak için çeşitli Windows günlükleme yöntemlerini devre dışı bırakmak mümkündür.

Zaman Damgalarını Devre Dışı Bırakma - UserAssist

Bu, her bir yürütülebilir dosyanın kullanıcı tarafından çalıştırıldığı tarih ve saatleri tutan bir kayıt defteri anahtarıdır.

UserAssist'in devre dışı bırakılması için iki adım gereklidir:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackProgsveHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackEnabledadlı iki kayıt defteri anahtarı sıfıra ayarlanmalıdır. Böylece UserAssist'in devre dışı bırakılmasını istediğimizi belirtiriz.HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\<hash>gibi görünen kayıt defteri alt ağaçlarını temizleyin.

Zaman Damgalarını Devre Dışı Bırakma - Prefetch

Bu, Windows sisteminin performansını iyileştirmek amacıyla yürütülen uygulamalar hakkında bilgi saklar. Ancak, bu aynı zamanda forensik uygulamalar için de kullanışlı olabilir.

regedit'i çalıştırınHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\Memory Management\PrefetchParametersdosya yolunu seçin- Hem

EnablePrefetcherhem deEnableSuperfetchüzer

USB Geçmişini Silme

Tüm USB Aygıt Girişleri, USB cihazını bilgisayarınıza veya dizüstü bilgisayarınıza takmanız durumunda oluşturulan alt anahtarları içeren USBSTOR kaydı altında Windows Kayıt Defteri'nde saklanır. Bu anahtarı burada bulabilirsiniz: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR. Bunu silerek USB geçmişini silebilirsiniz.

Ayrıca, USB'ler hakkında bilgi saklayan dosya C:\Windows\INF içindeki setupapi.dev.log dosyası da silinmelidir.

Gölge Kopyalarını Devre Dışı Bırakma

Gölge kopyalarını vssadmin list shadowstorage komutuyla listele.

Onları silmek için vssadmin delete shadow komutunu çalıştırın.

Ayrıca, https://www.ubackup.com/windows-10/how-to-delete-shadow-copies-windows-10-5740.html adresinde önerilen adımları takip ederek GUI üzerinden de silebilirsiniz.

Gölge kopyalarını devre dışı bırakmak için buradan adımları izleyin:

- Başlat düğmesine tıkladıktan sonra metin arama kutusuna "services" yazarak Hizmetler programını açın.

- Listeden "Volume Shadow Copy" bulun, seçin ve ardından sağ tıklayarak Özelliklere erişin.

- "Başlangıç türü" açılır menüsünden "Devre Dışı" seçin ve değişikliği uygulamak için Uygula ve Tamam'a tıklayın.

Gölge kopyasında hangi dosyaların kopyalanacağının yapılandırmasını da kayıt defterinde HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToSnapshot bölümünde değiştirmek mümkündür.

Silinen Dosyaları Üzerine Yazma

- Bir Windows aracı olan

cipher /w:Ckomutunu kullanabilirsiniz. Bu, C sürücüsündeki kullanılmayan disk alanından tüm verileri silmek için cipher'a talimat verir. - Eraser gibi araçları da kullanabilirsiniz.

Windows Olay Günlüklerini Silme

- Windows + R --> eventvwr.msc --> "Windows Günlükleri"ni genişletin --> Her kategoriye sağ tıklayın ve "Günlüğü Temizle" seçeneğini seçin.

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log }

Windows Olay Günlüklerini Devre Dışı Bırakma

reg add 'HKLM\SYSTEM\CurrentControlSet\Services\eventlog' /v Start /t REG_DWORD /d 4 /f- Hizmetler bölümünde "Windows Event Log" hizmetini devre dışı bırakın.

WEvtUtil.exec clear-logveyaWEvtUtil.exe clkomutunu kullanın.

$UsnJrnl'yi Devre Dışı Bırakma

fsutil usn deletejournal /d c:

htARTE (HackTricks AWS Red Team Expert) ile sıfırdan kahramana kadar AWS hackleme öğrenin!

HackTricks'i desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamınızı yapmak veya HackTricks'i PDF olarak indirmek için ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin.

- Özel NFT'lerden oluşan koleksiyonumuz The PEASS Family'yi keşfedin.

- 💬 Discord grubuna veya telegram grubuna katılın veya bizi Twitter 🐦 @hacktricks_live'da takip edin.

- Hacking hilelerinizi paylaşarak HackTricks ve HackTricks Cloud github depolarına PR göndererek katkıda bulunun.