14 KiB

{% hint style="success" %}

Μάθετε & εξασκηθείτε στο Hacking του AWS: Εκπαίδευση HackTricks AWS Red Team Expert (ARTE)

Εκπαίδευση HackTricks AWS Red Team Expert (ARTE)

Μάθετε & εξασκηθείτε στο Hacking του GCP:  Εκπαίδευση HackTricks GCP Red Team Expert (GRTE)

Εκπαίδευση HackTricks GCP Red Team Expert (GRTE)

Υποστηρίξτε το HackTricks

- Ελέγξτε τα σχέδια συνδρομής!

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Κοινοποιήστε τεχνικές χάκερ υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.

{% embed url="https://websec.nl/" %}

Χρονικά σημεία

Ένας εισβολέας μπορεί να ενδιαφέρεται να αλλάξει τα χρονικά σημεία των αρχείων για να αποφύγει την ανίχνευση.

Είναι δυνατόν να βρεθούν τα χρονικά σημεία μέσα στο MFT στα χαρακτηριστικά $STANDARD_INFORMATION __ και __ $FILE_NAME.

Και τα δύο χαρακτηριστικά έχουν 4 χρονικά σημεία: Τροποποίηση, πρόσβαση, δημιουργία και τροποποίηση καταχώρησης MFT (MACE ή MACB).

Το Windows explorer και άλλα εργαλεία εμφανίζουν τις πληροφορίες από το $STANDARD_INFORMATION.

TimeStomp - Εργαλείο Αντι-Φορενσικής

Αυτό το εργαλείο τροποποιεί τις πληροφορίες χρονικών σημείων μέσα στο $STANDARD_INFORMATION αλλά όχι τις πληροφορίες μέσα στο $FILE_NAME. Επομένως, είναι δυνατόν να αναγνωριστεί ύποπτη δραστηριότητα.

Usnjrnl

Το USN Journal (Αρχείο Καταγραφής Αριθμού Σειράς Ενημέρωσης) είναι μια λειτουργία του NTFS (σύστημα αρχείων Windows NT) που καταγράφει τις αλλαγές του όγκου. Το εργαλείο UsnJrnl2Csv επιτρέπει την εξέταση αυτών των αλλαγών.

Η προηγούμενη εικόνα είναι το αποτέλεσμα που εμφανίζεται από το εργαλείο όπου μπορεί να παρατηρηθεί ότι κάποιες αλλαγές πραγματοποιήθηκαν στο αρχείο.

$LogFile

Όλες οι μεταδεδομένες αλλαγές σε ένα σύστημα αρχείων καταγράφονται σε ένα διαδικασία που είναι γνωστή ως write-ahead logging. Οι καταγεγραμμένες μεταδεδομένες διατηρούνται σε ένα αρχείο με το όνομα **$LogFile**, που βρίσκεται στον ριζικό κατάλογο ενός συστήματος αρχείων NTFS. Εργαλεία όπως το LogFileParser μπορούν να χρησιμοποιηθούν για την ανάλυση αυτού του αρχείου και την αναγνώριση αλλαγών.

Ξανά, στο αποτέλεσμα του εργαλείου είναι δυνατόν να δείτε ότι κάποιες αλλαγές πραγματοποιήθηκαν.

Χρησιμοποιώντας το ίδιο εργαλείο είναι δυνατόν να αναγνωριστεί σε ποια χρονική στιγμή τα χρονικά σημεία τροποποιήθηκαν:

- CTIME: Χρόνος δημιουργίας αρχείου

- ATIME: Χρόνος τροποποίησης αρχείου

- MTIME: Τροποποίηση καταχώρησης MFT αρχείου

- RTIME: Χρόνος πρόσβασης στο αρχείο

Σύγκριση $STANDARD_INFORMATION και $FILE_NAME

Ένας άλλος τρόπος για να αναγνωριστούν ύποπτα τροποποιημένα αρχεία θα ήταν να συγκριθεί ο χρόνος σε και τα δύο χαρακτηριστικά ψάχνοντας για αντιφάσεις.

Νανοδευτερόλεπτα

Τα χρονικά σημεία του NTFS έχουν μια ακρίβεια των 100 νανοδευτερολέπτων. Έτσι, το να βρεθούν αρχεία με χρονικά σημεία όπως 2010-10-10 10:10:00.000:0000 είναι πολύ ύποπτο.

SetMace - Εργαλείο Αντι-Φορενσικής

Αυτό το εργαλείο μπορεί να τροποποιήσει και τα δύο χαρακτηριστικά $STARNDAR_INFORMATION και $FILE_NAME. Ωστόσο, από τα Windows Vista, είναι απαραίτητο ένα live OS για να τροποποιήσει αυτές τις πληροφορίες.

Απόκρυψη Δεδομένων

Το NFTS χρησιμοποιεί ένα cluster και το ελάχιστο μέγεθος πληροφοριών. Αυτό σημαίνει ότι αν ένα αρχείο καταλαμβάνει ένα cluster και μισό, το υπόλοιπο μισό δεν θα χρησιμοποιηθεί ποτέ μέχρι το αρχείο να διαγραφεί. Έτσι, είναι δυνατόν να κρύψετε δεδομένα σε αυτόν τον χώρο ανάκαμψης.

Υπάρχουν εργαλεία όπως το slacker που επιτρέπουν την κρυφή των δεδομένων σε αυτόν τον "κρυφό" χώρο. Ωστόσο, μια ανάλυση του $logfile και $usnjrnl μπορεί να δείξει ότι προστέθηκαν κάποια δεδομένα:

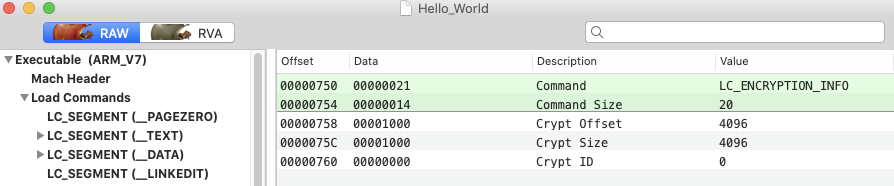

Έτσι, είναι δυνατόν να ανακτηθεί ο χώρος ανάκαμψης χρησιμοποιώντας εργαλεία όπως το FTK Imager. Σημειώστε ότι αυτού του είδους το εργαλείο μπορεί να αποθηκεύσει το περιεχόμενο με κρυπτογράφηση ή ακόμη και κρυπτογράφηση.

UsbKill

Αυτό είναι ένα εργαλείο που θα κλείσει τον υπολογιστή αν ανιχνευθεί κάποια αλλαγή στις θύρες USB.

Ένας τρόπος για να ανακαλύψετε αυτό θα ήταν να επιθεωρήσετε τις εκτελούμενες διεργασίες και να ελέγξετε κάθε script python που εκτελείται.

Διανομές Live Linux

Αυτές οι διανομές εκτελούνται μέσα στη μνήμη RAM. Ο μόνος τρόπος για να τις ανιχνεύσετε είναι σε περίπτωση που το σύστημα αρχείων NTFS είναι προσαρτημένο με δικαιώματα εγγραφής. Αν προσαρτηθεί μόνο με δικαιώματα ανάγνωσης δεν θα είναι δυνατή η ανίχνευση της εισβολής.

Ασφαλής Διαγραφή

https://github.com/Claudio-C/awesome-data-sanitization

Ρύθμιση Windows

Είναι δυνατόν να απενεργοποιήσετε αρκετές μεθόδους καταγραφής των Windows για να κάνετε την έρευνα φορενσικής πολύ πιο δύσκολη.

Απενεργοποίηση Χρονικών Σημείων - UserAssist

Αυτό είναι ένα κλειδί μητρώου που διατηρεί ημερομηνίες και ώρες όταν κάθε εκτελέσιμο τρέχει από τον χρήστη.

Η απενεργοποίηση τ

Διαγραφή Ιστορικού USB

Όλες οι Καταχωρήσεις Συσκευών USB αποθηκεύονται στο Μητρώο των Windows υπό το κλειδί μητρώου USBSTOR που περιέχει υπο-κλειδιά τα οποία δημιουργούνται κάθε φορά που συνδέετε μια Συσκευή USB στον Υπολογιστή ή το Laptop σας. Μπορείτε να βρείτε αυτό το κλειδί εδώ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR. Διαγράφοντας αυτό θα διαγράψετε το ιστορικό USB.

Μπορείτε επίσης να χρησιμοποιήσετε το εργαλείο USBDeview για να είστε σίγουροι ότι τα έχετε διαγράψει (και για να τα διαγράψετε).

Ένα άλλο αρχείο που αποθηκεύει πληροφορίες σχετικά με τα USB είναι το αρχείο setupapi.dev.log μέσα στο C:\Windows\INF. Αυτό πρέπει επίσης να διαγραφεί.

Απενεργοποίηση Αντιγράφων Σκιάς

Εμφάνιση των αντιγράφων σκιάς με vssadmin list shadowstorage

Διαγραφή τους εκτελώντας vssadmin delete shadow

Μπορείτε επίσης να τα διαγράψετε μέσω γραφικού περιβάλλοντος ακολουθώντας τα βήματα που προτείνονται στο https://www.ubackup.com/windows-10/how-to-delete-shadow-copies-windows-10-5740.html

Για να απενεργοποιήσετε τα αντίγραφα σκιάς βήματα από εδώ:

- Ανοίξτε το πρόγραμμα Υπηρεσιών πληκτρολογώντας "services" στο πλαίσιο αναζήτησης κειμένου μετά το κλικ στο κουμπί εκκίνησης των Windows.

- Από τη λίστα, βρείτε το "Volume Shadow Copy", επιλέξτε το, και στη συνέχεια αποκτήστε πρόσβαση στις ιδιότητες κάνοντας δεξί κλικ.

- Επιλέξτε το Disabled από το αναπτυσσόμενο μενού "Τύπος εκκίνησης", και στη συνέχεια επιβεβαιώστε την αλλαγή κάνοντας κλικ στο Εφαρμογή και ΟΚ.

Είναι επίσης δυνατό να τροποποιήσετε τη διαμόρφωση των αρχείων που θα αντιγραφούν στο αντίγραφο σκιάς στο μητρώο HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToSnapshot

Αντικατάσταση διαγραμμένων αρχείων

- Μπορείτε να χρησιμοποιήσετε ένα εργαλείο Windows:

cipher /w:CΑυτό θα υποδείξει στο cipher να αφαιρέσει οποιαδήποτε δεδομένα από το διαθέσιμο αχρησιμοποίητο χώρο δίσκου μέσα στο C drive. - Μπορείτε επίσης να χρησιμοποιήσετε εργαλεία όπως το Eraser

Διαγραφή αρχείων καταγραφής συμβάντων των Windows

- Windows + R --> eventvwr.msc --> Ανάπτυξη "Καταγραφές Windows" --> Δεξί κλικ σε κάθε κατηγορία και επιλογή "Καθαρισμός καταγραφής"

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log }

Απενεργοποίηση καταγραφής συμβάντων των Windows

reg add 'HKLM\SYSTEM\CurrentControlSet\Services\eventlog' /v Start /t REG_DWORD /d 4 /f- Μέσα στην ενότητα υπηρεσιών απενεργοποιήστε την υπηρεσία "Windows Event Log"

WEvtUtil.exec clear-logήWEvtUtil.exe cl

Απενεργοποίηση $UsnJrnl

fsutil usn deletejournal /d c:

{% embed url="https://websec.nl/" %}