8.3 KiB

111/TCP/UDP - Test d'intrusion Portmapper

Apprenez le piratage AWS de zéro à héros avec htARTE (Expert en équipe rouge AWS de HackTricks)!

Autres façons de soutenir HackTricks :

- Si vous souhaitez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT!

- Obtenez le swag officiel PEASS & HackTricks

- Découvrez La famille PEASS, notre collection exclusive de NFTs

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez-nous sur Twitter 🐦 @carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR aux HackTricks et HackTricks Cloud dépôts GitHub.

{% embed url="https://websec.nl/" %}

Informations de base

Portmapper est un service utilisé pour mapper les ports de services réseau aux numéros de programme RPC (Remote Procedure Call). Il agit comme un composant critique dans les systèmes basés sur Unix, facilitant l'échange d'informations entre ces systèmes. Le port associé à Portmapper est fréquemment scanné par les attaquants car il peut révéler des informations précieuses. Ces informations incluent le type de système d'exploitation Unix (OS) en cours d'exécution et des détails sur les services disponibles sur le système. De plus, Portmapper est couramment utilisé en conjonction avec NFS (Network File System), NIS (Network Information Service) et d'autres services basés sur RPC pour gérer efficacement les services réseau.

Port par défaut : 111/TCP/UDP, 32771 dans Oracle Solaris

PORT STATE SERVICE

111/tcp open rpcbind

Énumération

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

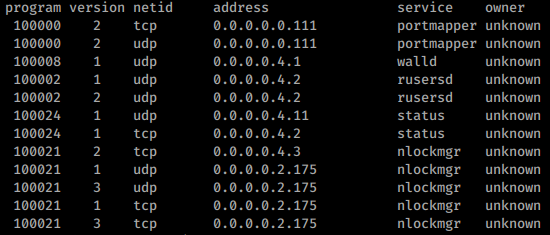

Parfois, il ne vous donne aucune information, dans d'autres cas, vous obtiendrez quelque chose comme ceci :

Shodan

port:111 portmap

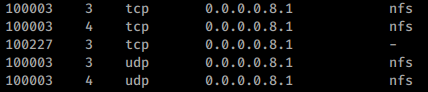

RPCBind + NFS

Si vous trouvez le service NFS, alors probablement vous pourrez lister et télécharger (et peut-être téléverser) des fichiers :

Consultez 2049 - Test d'intrusion du service NFS pour en savoir plus sur la façon de tester ce protocole.

NIS

Explorer les vulnérabilités de NIS implique un processus en deux étapes, commençant par l'identification du service ypbind. La pierre angulaire de cette exploration est la découverte du nom de domaine NIS, sans lequel le progrès est stoppé.

Le voyage d'exploration commence par l'installation des paquets nécessaires (apt-get install nis). L'étape suivante consiste à utiliser ypwhich pour confirmer la présence du serveur NIS en le pingant avec le nom de domaine et l'IP du serveur, en veillant à ce que ces éléments soient anonymisés pour des raisons de sécurité.

La dernière étape cruciale implique la commande ypcat pour extraire des données sensibles, en particulier les mots de passe d'utilisateurs chiffrés. Ces hachages, une fois craqués à l'aide d'outils comme John the Ripper, révèlent des informations sur l'accès au système et les privilèges.

# Install NIS tools

apt-get install nis

# Ping the NIS server to confirm its presence

ypwhich -d <domain-name> <server-ip>

# Extract user credentials

ypcat –d <domain-name> –h <server-ip> passwd.byname

Fichiers NIF

| Fichier principal | Carte(s) | Remarques |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | Contient les noms d'hôtes et les détails IP |

| /etc/passwd | passwd.byname, passwd.byuid | Fichier de mots de passe utilisateur NIS |

| /etc/group | group.byname, group.bygid | Fichier de groupe NIS |

| /usr/lib/aliases | mail.aliases | Détails des alias de messagerie |

Utilisateurs RPC

Si vous trouvez le service rusersd répertorié de cette manière :

Vous pourriez énumérer les utilisateurs de la machine. Pour apprendre comment faire, consultez 1026 - Pentesting Rsusersd.

Contourner le port Portmapper filtré

Lors de la réalisation d'un scan nmap et de la découverte de ports NFS ouverts avec le port 111 filtré, l'exploitation directe de ces ports n'est pas réalisable. Cependant, en simulant un service portmapper localement et en créant un tunnel depuis votre machine vers la cible, l'exploitation devient possible en utilisant des outils standard. Cette technique permet de contourner l'état filtré du port 111, permettant ainsi l'accès aux services NFS. Pour des instructions détaillées sur cette méthode, consultez l'article disponible à ce lien.

Shodan

Portmap

Laboratoires pour s'entraîner

- Pratiquez ces techniques sur la machine HTB Irked.

{% embed url="https://websec.nl/" %}

Commandes automatiques HackTricks

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Portmapper is a service that is utilized for mapping network service ports to RPC (Remote Procedure Call) program numbers. It acts as a critical component in Unix-based systems, facilitating the exchange of information between these systems. The port associated with Portmapper is frequently scanned by attackers as it can reveal valuable information. This information includes the type of Unix Operating System (OS) running and details about the services that are available on the system. Additionally, Portmapper is commonly used in conjunction with NFS (Network File System), NIS (Network Information Service), and other RPC-based services to manage network services effectively.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

Apprenez le piratage AWS de zéro à héros avec htARTE (Expert de l'équipe rouge AWS de HackTricks)!

Autres façons de soutenir HackTricks:

- Si vous souhaitez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT!

- Obtenez le swag officiel PEASS & HackTricks

- Découvrez La famille PEASS, notre collection exclusive de NFTs

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez-nous sur Twitter 🐦 @carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR aux HackTricks et HackTricks Cloud dépôts github.