4.5 KiB

Dowiedz się, jak hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCYJNY!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud na GitHubie.

Grupa Try Hard Security

{% embed url="https://discord.gg/tryhardsecurity" %}

Niektóre aplikacje nie akceptują pobranych certyfikatów użytkownika, dlatego aby analizować ruch sieciowy niektórych aplikacji, musimy faktycznie zdekompilować aplikację, dodać kilka rzeczy i ponownie ją skompilować.

Automatycznie

Narzędzie https://github.com/shroudedcode/apk-mitm automatycznie dokona niezbędnych zmian w aplikacji, aby rozpocząć przechwytywanie żądań i wyłączyć przypinanie certyfikatów (jeśli istnieje).

Ręcznie

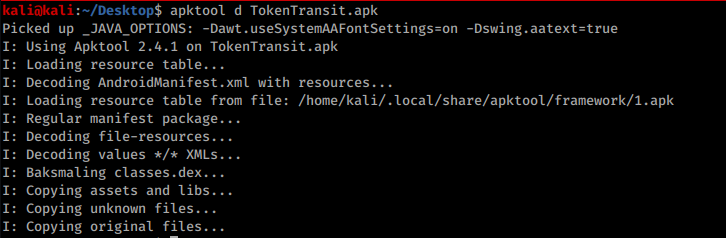

Najpierw dekompilujemy aplikację: apktool d *nazwa-pliku*.apk

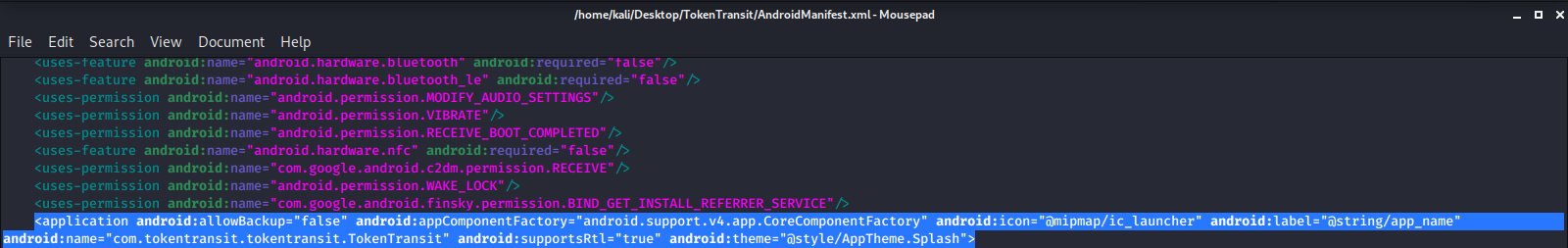

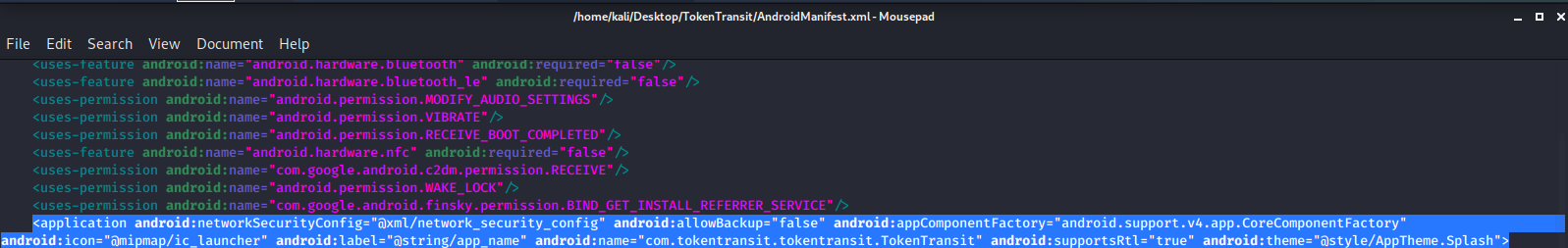

Następnie przechodzimy do pliku Manifest.xml i przewijamy do tagu <\application android>, gdzie dodamy następującą linię, jeśli jej jeszcze tam nie ma:

android:networkSecurityConfig="@xml/network_security_config

Przed dodaniem:

Po dodaniu:

Teraz przechodzimy do folderu res/xml i tworzymy/modyfikujemy plik o nazwie network_security_config.xml o następującej zawartości:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

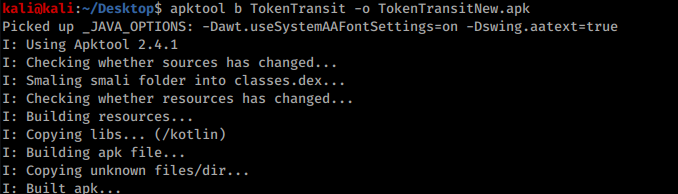

Następnie zapisz plik i wyjdź z wszystkich katalogów, a następnie przebuduj apk za pomocą poniższej komendy: apktool b *nazwa-katalogu/* -o *nazwa-pliku-wyjściowego.apk*

Na koniec musisz tylko podpisać nową aplikację. Przeczytaj tę sekcję strony Smali - Decompiling/[Modifying]/Compiling, aby dowiedzieć się, jak ją podpisać.

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

Dowiedz się, jak hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Kup oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 Grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud na githubie.