9 KiB

Trucos de Wireshark

Trucos de Wireshark

Aprende hacking en AWS de cero a héroe con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si deseas ver tu empresa anunciada en HackTricks o descargar HackTricks en PDF ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Obtén el oficial PEASS & HackTricks swag

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @hacktricks_live.

- Comparte tus trucos de hacking enviando PRs a los repositorios de HackTricks y HackTricks Cloud.

WhiteIntel

WhiteIntel es un motor de búsqueda alimentado por la dark web que ofrece funcionalidades gratuitas para verificar si una empresa o sus clientes han sido comprometidos por malwares de robo.

El objetivo principal de WhiteIntel es combatir los secuestros de cuentas y los ataques de ransomware resultantes de malwares que roban información.

Puedes visitar su sitio web y probar su motor de forma gratuita en:

{% embed url="https://whiteintel.io" %}

Mejora tus habilidades en Wireshark

Tutoriales

Los siguientes tutoriales son excelentes para aprender algunos trucos básicos geniales:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Información Analizada

Información de Expertos

Al hacer clic en Analyze --> Expert Information tendrás una visión general de lo que está sucediendo en los paquetes analizados:

Direcciones Resueltas

Bajo Statistics --> Resolved Addresses puedes encontrar varias informaciones que fueron "resueltas" por Wireshark, como puerto/transporte a protocolo, MAC al fabricante, etc. Es interesante saber qué está implicado en la comunicación.

Jerarquía de Protocolos

Bajo Statistics --> Protocol Hierarchy puedes encontrar los protocolos involucrados en la comunicación y datos sobre ellos.

Conversaciones

Bajo Statistics --> Conversations puedes encontrar un resumen de las conversaciones en la comunicación y datos sobre ellas.

Puntos Finales

Bajo Statistics --> Endpoints puedes encontrar un resumen de los puntos finales en la comunicación y datos sobre cada uno de ellos.

Información de DNS

Bajo Statistics --> DNS puedes encontrar estadísticas sobre la solicitud de DNS capturada.

Gráfico de E/S

Bajo Statistics --> I/O Graph puedes encontrar un gráfico de la comunicación.

Filtros

Aquí puedes encontrar filtros de Wireshark según el protocolo: https://www.wireshark.org/docs/dfref/

Otros filtros interesantes:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- Tráfico HTTP e HTTPS inicial

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- Tráfico HTTP e HTTPS inicial + SYN TCP

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- Tráfico HTTP e HTTPS inicial + SYN TCP + solicitudes DNS

Búsqueda

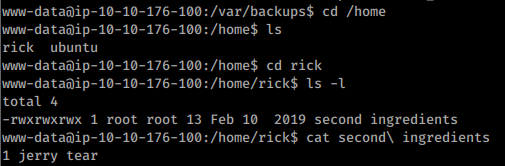

Si deseas buscar contenido dentro de los paquetes de las sesiones, presiona CTRL+f. Puedes agregar nuevas capas a la barra de información principal (No., Tiempo, Origen, etc.) presionando el botón derecho y luego editar columna.

Laboratorios pcap gratuitos

Practica con los desafíos gratuitos de: https://www.malware-traffic-analysis.net/

Identificación de Dominios

Puedes agregar una columna que muestre el encabezado Host HTTP:

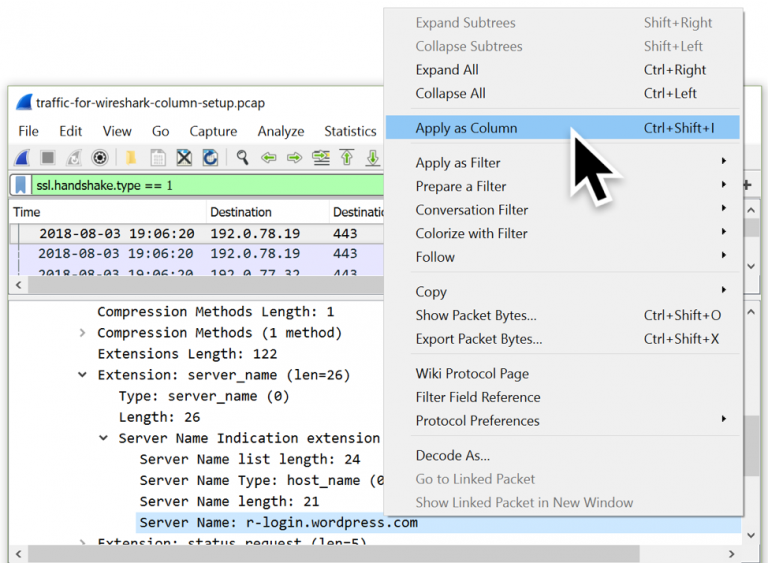

Y una columna que agregue el nombre del servidor desde una conexión HTTPS inicial (ssl.handshake.type == 1):

Identificación de nombres de host locales

Desde DHCP

En el Wireshark actual en lugar de bootp debes buscar DHCP

Desde NBNS

Descifrado de TLS

Descifrado de tráfico https con clave privada del servidor

editar>preferencia>protocolo>ssl>

Presiona Editar y agrega todos los datos del servidor y la clave privada (IP, Puerto, Protocolo, Archivo de clave y contraseña)

Descifrado de tráfico https con claves de sesión simétricas

Tanto Firefox como Chrome tienen la capacidad de registrar claves de sesión TLS, que pueden usarse con Wireshark para descifrar el tráfico TLS. Esto permite un análisis detallado de las comunicaciones seguras. Se puede encontrar más detalles sobre cómo realizar este descifrado en una guía en Red Flag Security.

Para detectar esto, busca dentro del entorno la variable SSLKEYLOGFILE

Un archivo de claves compartidas se verá así:

Para importar esto en Wireshark ve a _editar > preferencia > protocolo > ssl > e impórtalo en (Pre)-Master-Secret log filename:

Comunicación ADB

Extraer un APK de una comunicación ADB donde se envió el APK:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

WhiteIntel

WhiteIntel es un motor de búsqueda impulsado por la dark web que ofrece funcionalidades gratuitas para verificar si una empresa o sus clientes han sido comprometidos por malwares ladrones.

Su objetivo principal es combatir los secuestros de cuentas y los ataques de ransomware resultantes de malwares que roban información.

Puedes visitar su sitio web y probar su motor de búsqueda de forma gratuita en:

{% embed url="https://whiteintel.io" %}

Aprende a hackear AWS desde cero hasta convertirte en un héroe con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si deseas ver tu empresa anunciada en HackTricks o descargar HackTricks en PDF Consulta los PLANES DE SUSCRIPCIÓN!

- Obtén la merchandising oficial de PEASS & HackTricks

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @hacktricks_live.

- Comparte tus trucos de hacking enviando PRs a los repositorios de HackTricks y HackTricks Cloud.