mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-04 02:20:20 +00:00

5.6 KiB

5.6 KiB

Pickle Rick

Pickle Rick

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたりしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう、私たちの独占的なNFTのコレクション

- 公式のPEASS&HackTricks swagを手に入れましょう

- 💬 Discordグループまたはテレグラムグループに参加するか、Twitterで🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

このマシンは簡単なカテゴリに分類され、かなり簡単でした。

列挙

私はLegionというツールを使用してマシンの列挙を開始しました:

上記のように、2つのポートが開いています:80(HTTP)と22(SSH)

したがって、私はLegionを使用してHTTPサービスを列挙しました:

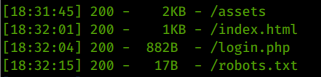

画像では、robots.txtに文字列Wubbalubbadubdubが含まれていることがわかります。

数秒後、disearchがすでに発見したものを確認しました:

そして、最後の画像でログインページが発見されました。

ルートページのソースコードをチェックすると、ユーザー名が見つかりました:R1ckRul3s

したがって、資格情報R1ckRul3s:Wubbalubbadubdubを使用してログインページにログインできます。

ユーザー

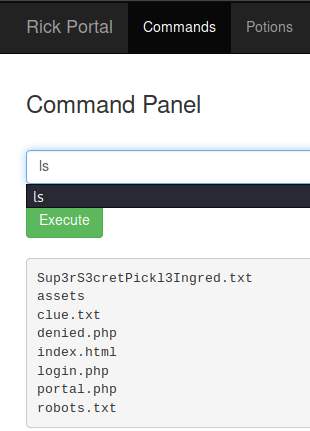

これらの資格情報を使用すると、コマンドを実行できるポータルにアクセスできます:

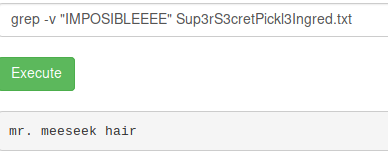

catなどの一部のコマンドは許可されていませんが、grepなどを使用して最初の材料(フラグ)を読むことができます:

次に、次のコマンドを使用しました:

リバースシェルを取得するために:

2番目の材料は/home/rickにあります。

ルート

ユーザーwww-dataはsudoとして何でも実行できます:

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたりしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう、私たちの独占的なNFTのコレクション

- 公式のPEASS&HackTricks swagを手に入れましょう

- 💬 Discordグループまたはテレグラムグループに参加するか、Twitterで🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。