9.6 KiB

FZ - Sub-GHz

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.

Encontre vulnerabilidades que mais importam para que você possa corrigi-las mais rapidamente. O Intruder rastreia sua superfície de ataque, executa varreduras proativas de ameaças, encontra problemas em toda a sua pilha tecnológica, de APIs a aplicativos da web e sistemas em nuvem. Experimente gratuitamente hoje.

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

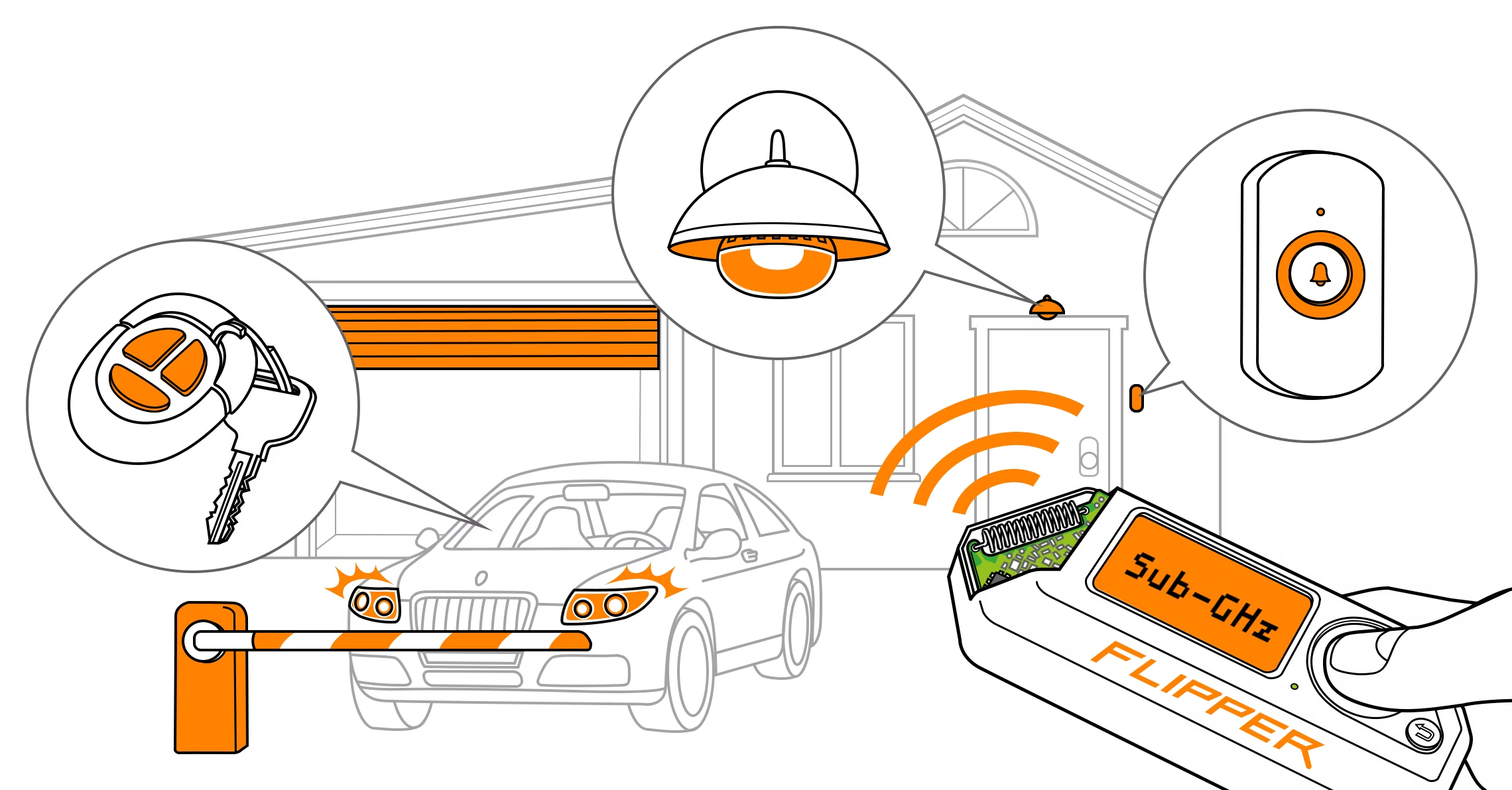

Introdução

O Flipper Zero pode receber e transmitir frequências de rádio na faixa de 300-928 MHz com seu módulo embutido, que pode ler, salvar e emular controles remotos. Esses controles são usados para interação com portões, barreiras, fechaduras de rádio, interruptores de controle remoto, campainhas sem fio, luzes inteligentes e muito mais. O Flipper Zero pode ajudá-lo a descobrir se sua segurança está comprometida.

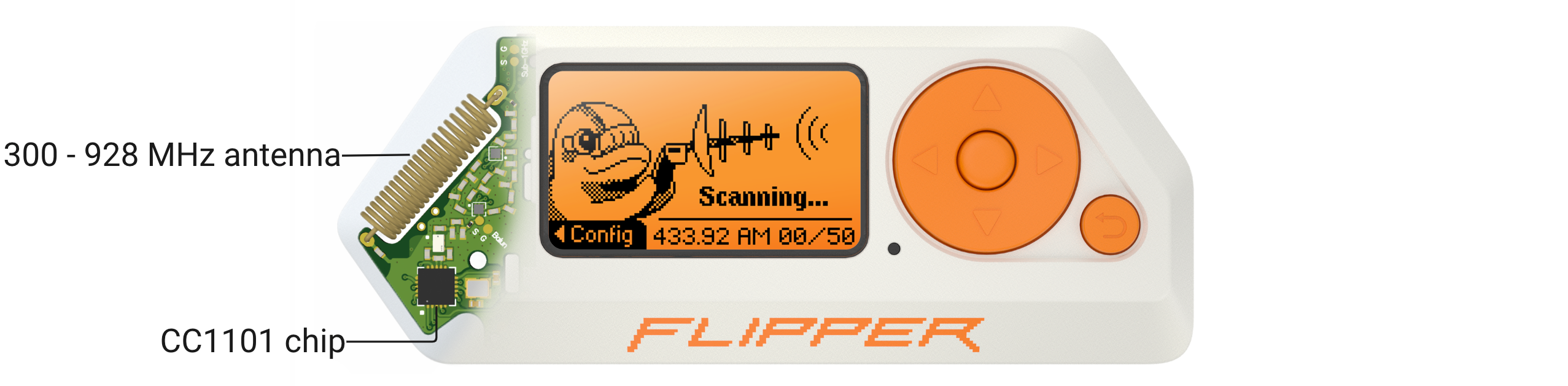

Hardware Sub-GHz

O Flipper Zero possui um módulo sub-1 GHz embutido baseado em um chip CC1101 e uma antena de rádio (o alcance máximo é de 50 metros). Tanto o chip CC1101 quanto a antena são projetados para operar em frequências nas bandas de 300-348 MHz, 387-464 MHz e 779-928 MHz.

Ações

Analisador de Frequência

{% hint style="info" %} Como encontrar qual frequência o controle remoto está usando {% endhint %}

Ao analisar, o Flipper Zero está escaneando a força dos sinais (RSSI) em todas as frequências disponíveis na configuração de frequência. O Flipper Zero exibe a frequência com o maior valor de RSSI, com intensidade de sinal superior a -90 dBm.

Para determinar a frequência do controle remoto, faça o seguinte:

- Coloque o controle remoto muito perto à esquerda do Flipper Zero.

- Vá para Menu Principal → Sub-GHz.

- Selecione Analizador de Frequência, em seguida, pressione e segure o botão no controle remoto que deseja analisar.

- Reveja o valor da frequência na tela.

Ler

{% hint style="info" %} Encontre informações sobre a frequência usada (também outra maneira de encontrar qual frequência é usada) {% endhint %}

A opção Ler escuta na frequência configurada na modulação indicada: 433,92 AM por padrão. Se algo for encontrado ao ler, as informações são fornecidas na tela. Essas informações podem ser usadas para replicar o sinal no futuro.

Enquanto o Ler está em uso, é possível pressionar o botão esquerdo e configurá-lo.

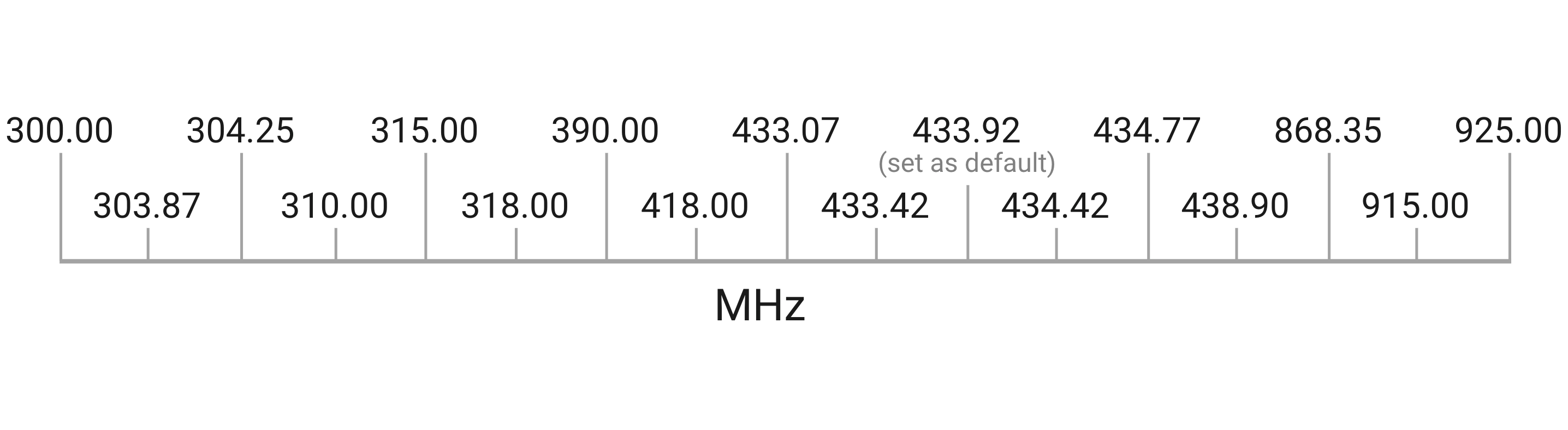

Neste momento, existem 4 modulações (AM270, AM650, FM328 e FM476), e várias frequências relevantes armazenadas:

Você pode definir qualquer uma que lhe interesse, no entanto, se você não tem certeza de qual frequência pode ser a usada pelo controle remoto que você tem, defina o Hopping como ON (Desligado por padrão), e pressione o botão várias vezes até o Flipper capturar e fornecer as informações necessárias para definir a frequência.

{% hint style="danger" %} Alternar entre frequências leva algum tempo, portanto, os sinais transmitidos no momento da troca podem ser perdidos. Para uma melhor recepção do sinal, defina uma frequência fixa determinada pelo Analisador de Frequência. {% endhint %}

Ler Bruto

{% hint style="info" %} Roube (e reproduza) um sinal na frequência configurada {% endhint %}

A opção Ler Bruto registra sinais enviados na frequência de escuta. Isso pode ser usado para roubar um sinal e repeti-lo.

Por padrão, o Ler Bruto também está em 433,92 em AM650, mas se com a opção Ler você descobrir que o sinal que lhe interessa está em uma frequência/modulação diferente, você também pode modificá-lo pressionando esquerda (enquanto estiver dentro da opção Ler Bruto).

Força Bruta

Se você conhece o protocolo usado, por exemplo, pela porta da garagem, é possível gerar todos os códigos e enviá-los com o Flipper Zero. Este é um exemplo que suporta tipos comuns de garagens: https://github.com/tobiabocchi/flipperzero-bruteforce****

Adicionar Manualmente

{% hint style="info" %} Adicione sinais de uma lista configurada de protocolos {% endhint %}

Lista de protocolos suportados

| Princeton_433 (funciona com a maioria dos sistemas de código estático) | 433,92 | Estático |

|---|---|---|

| Nice Flo 12bit_433 | 433,92 | Estático |

| Nice Flo 24bit_433 | 433,92 | Estático |

| CAME 12bit_433 | 433,92 | Estático |

| CAME 24bit_433 | 433,92 | Estático |

| Linear_300 | 300,00 | Estático |

| CAME TWEE | 433,92 | Estático |

| Gate TX_433 | 433,92 | Estático |

| DoorHan_315 | 315,00 | Dinâmico |

| DoorHan_433 | 433,92 | Dinâmico |

| LiftMaster_315 | 315,00 | Dinâmico |

| LiftMaster_390 | 390,00 | Dinâmico |

| Security+2.0_310 | 310,00 | Dinâmico |

| Security+2.0_315 | 315,00 | Dinâmico |

| Security+2.0_390 | 390,00 | Dinâmico |

Fornecedores Sub-GHz suportados

Verifique a lista em https://docs.flipperzero.one/sub-ghz/supported-vendors

Frequências suportadas por região

Verifique a lista em https://docs.flipperzero.one/sub-ghz/frequencies

Teste

{% hint style="info" %} Obtenha dBms das frequências salvas {% endhint %}

Referência

Encontre vulnerabilidades que mais importam para que você possa corrigi-las mais rapidamente. O Intruder rastreia sua superfície de ataque, executa varreduras proativas de ameaças, encontra problemas em toda a sua pilha tecnológica, de APIs a aplicativos da web e sistemas em nuvem. Experimente gratuitamente hoje.

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.