5.2 KiB

Apprenez le hacking AWS de zéro à héros avec htARTE (HackTricks AWS Red Team Expert)!

Autres moyens de soutenir HackTricks :

- Si vous souhaitez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT!

- Obtenez le merchandising officiel PEASS & HackTricks

- Découvrez La Famille PEASS, notre collection d'NFTs exclusifs

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦 @carlospolopm.

- Partagez vos astuces de hacking en soumettant des PR aux dépôts github HackTricks et HackTricks Cloud.

Tutoriel copié de https://infosecwriteups.com/genymotion-xposed-inspeckage-89f0c8decba7

Installer Xposed Framework

- Téléchargez l'APK de Xposed Installer ici

- Téléchargez le zip de Xposed Framework ici

- Téléchargez l'APK d'Inspeckage v2.4 depuis le dépôt github ici

Démarrez le Dispositif Virtuel depuis le menu

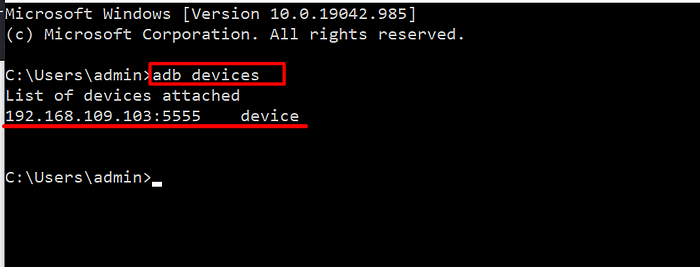

Assurez-vous que le dispositif est en ligne pour adb

Glissez-déposez le fichier zip de Xposed framework (xposed-vXX-sdkXX-x86.zip) sur l'affichage de votre dispositif virtuel pour flasher le dispositif.

Glissez-déposez l'APK de Xposed Installer (XposedInstaller_*.apk). Cela devrait installer et lancer l'application Xposed Installer. À ce stade, il affichera que le framework Xposed est installé mais désactivé :

Redémarrez le dispositif avec la commande adb reboot. Ne redémarrez pas depuis Xposed Installer car cela gèlera le dispositif.

Lancez Xposed installer. Il devrait afficher “Xposed Framework version XX est actif”

Glissez-déposez l'APK d'Inspeackage (app-release.apk) sur l'affichage de votre dispositif virtuel pour installer l'application.

Après l'installation, allez dans Xposed Installer → Modules → Activez le Module → redémarrez via adb

Analyse Dynamique avec Inspeckage

Après avoir réussi l'installation d'Inspeckage et de Xposed Installer. Nous pouvons maintenant accrocher n'importe quelle application avec Inspeackage. Pour ce faire, suivez les étapes ci-dessous

- Lancez l'application Inspeckage depuis le tiroir d'applications

- Cliquez sur le texte “Choisir cible” et sélectionnez l'application cible

- Ensuite, redirigez le port local-host du VD vers la machine principale en utilisant adb

adb forward tcp:8008 tcp:8008

4. Cliquez maintenant sur le bouton "**LAUNCH APP**" puis visitez [`http://127.0.0.1:8008`](http://127.0.0.1:8008)

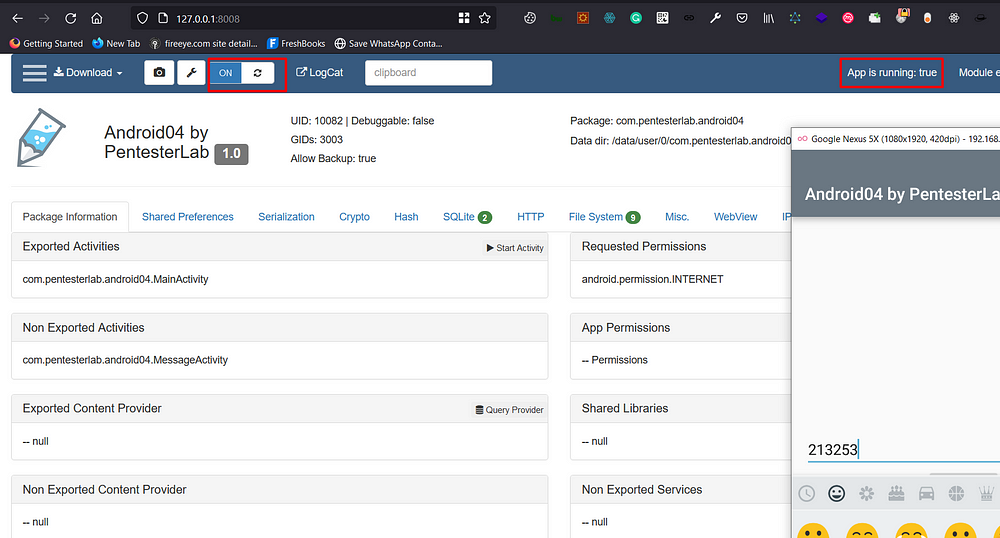

5. Cliquez maintenant sur le bouton Turn On pour inspecter l'application. (assurez-vous que le statut `App is running:` soit **True** avant de "Turn On")

<details>

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

Autres moyens de soutenir HackTricks :

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

</details>