8.2 KiB

Konfiguracja Burp Suite dla iOS

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź SUBSCRIPTION PLANS!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

Użyj Trickest, aby łatwo tworzyć i automatyzować zadania przy użyciu najbardziej zaawansowanych narzędzi społecznościowych na świecie.

Otrzymaj dostęp już dziś:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Instalowanie certyfikatu Burp na urządzeniach iOS

Aby analizować bezpieczny ruch sieciowy i przypinać SSL na urządzeniach iOS, można użyć Burp Suite za pomocą Burp Mobile Assistant lub poprzez konfigurację ręczną. Poniżej znajduje się podsumowana instrukcja dla obu metod:

Automatyczna instalacja za pomocą Burp Mobile Assistant

Burp Mobile Assistant upraszcza proces instalacji certyfikatu Burp, konfiguracji proxy i przypinania SSL. Szczegółowe instrukcje można znaleźć w oficjalnej dokumentacji PortSwigger.

Kroki do ręcznej instalacji

- Konfiguracja proxy: Zacznij od ustawienia Burp jako proxy w ustawieniach Wi-Fi na iPhone'ie.

- Pobieranie certyfikatu: Przejdź do

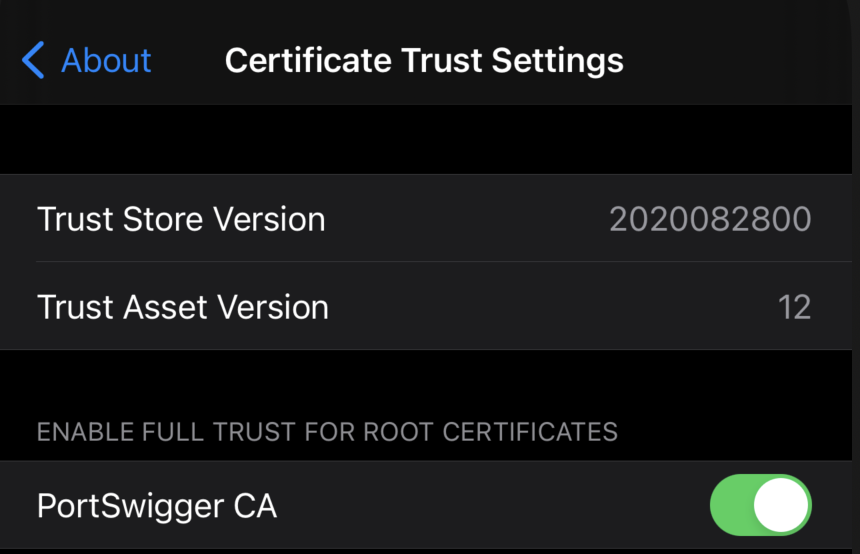

http://burpw przeglądarce urządzenia, aby pobrać certyfikat. - Instalacja certyfikatu: Zainstaluj pobrany profil za pomocą Ustawienia > Ogólne > VPN i zarządzanie urządzeniem, a następnie włącz zaufanie dla PortSwigger CA w Ustawieniach zaufania certyfikatu.

Konfigurowanie proxy pośredniczącego

Konfiguracja umożliwia analizę ruchu między urządzeniem iOS a internetem za pośrednictwem Burp, wymagając sieci Wi-Fi obsługującej ruch klient-klient. Jeśli nie jest dostępna, alternatywą może być połączenie USB za pośrednictwem usbmuxd. Samouczki PortSwiggera zawierają szczegółowe instrukcje dotyczące konfiguracji urządzenia i instalacji certyfikatu.

Zaawansowana konfiguracja dla urządzeń z jailbreakiem

Dla użytkowników urządzeń z jailbreakiem, SSH przez USB (za pomocą iproxy) oferuje metodę przekierowania ruchu bezpośrednio przez Burp:

- Nawiązywanie połączenia SSH: Użyj iproxy do przekierowania SSH na localhost, umożliwiając połączenie z urządzenia iOS do komputera uruchamiającego Burp.

iproxy 2222 22

- Przekierowanie zdalnego portu: Przekaż port 8080 urządzenia iOS na localhost komputera, aby umożliwić bezpośredni dostęp do interfejsu Burp.

ssh -R 8080:localhost:8080 root@localhost -p 2222

- Konfiguracja globalnego ustawienia proxy: Na koniec skonfiguruj ustawienia Wi-Fi urządzenia iOS, aby korzystały z ręcznego proxy, kierując cały ruch sieciowy przez Burp.

Pełne monitorowanie/szyfrowanie sieciowe

Monitorowanie ruchu urządzenia innych niż HTTP można efektywnie przeprowadzić za pomocą narzędzia Wireshark, które jest zdolne do przechwytywania wszystkich form ruchu danych. Dla urządzeń iOS monitorowanie ruchu w czasie rzeczywistym jest ułatwione poprzez utworzenie zdalnego interfejsu wirtualnego, proces ten jest szczegółowo opisany w tym poście na Stack Overflow. Przed rozpoczęciem instalacja Wiresharka na systemie macOS jest wymagana.

Procedura obejmuje kilka kluczowych kroków:

- Nawiązanie połączenia między urządzeniem iOS a hostem macOS za pomocą USB.

- Ustalenie UDID urządzenia iOS, co jest niezbędnym krokiem do monitorowania ruchu. Można to zrobić, wykonując polecenie w Terminalu macOS:

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Po zidentyfikowaniu UDID, należy otworzyć Wireshark i wybrać interfejs "rvi0" do przechwytywania danych.

- Aby przeprowadzić ukierunkowane monitorowanie, takie jak przechwytywanie ruchu HTTP związane z określonym adresem IP, można użyć filtrów przechwytywania Wireshark:

Instalacja certyfikatu Burp w symulatorze

- Eksportuj certyfikat Burp

W Proxy --> Opcje --> Eksportuj certyfikat CA --> Certyfikat w formacie DER

- Przeciągnij i upuść certyfikat do środowiska Emulatora

- Wewnątrz emulatora przejdź do Ustawienia --> Ogólne --> Profil --> PortSwigger CA i zweryfikuj certyfikat

- Wewnątrz emulatora przejdź do Ustawienia --> Ogólne --> Informacje --> Ustawienia zaufania certyfikatu i włącz PortSwigger CA

Gratulacje, pomyślnie skonfigurowałeś certyfikat Burp CA w symulatorze iOS

{% hint style="info" %} Symulator iOS będzie korzystał z konfiguracji proxy MacOS. {% endhint %}

Konfiguracja proxy MacOS

Kroki do skonfigurowania Burp jako proxy:

- Przejdź do Preferencje systemowe --> Sieć --> Zaawansowane

- Na karcie Proksy zaznacz Proxy sieci Web (HTTP) i Bezpieczne proxy sieci Web (HTTPS)

- W obu opcjach skonfiguruj 127.0.0.1:8080

- Kliknij OK i następnie Zastosuj

Użyj Trickest, aby łatwo tworzyć i automatyzować zadania przy użyciu najbardziej zaawansowanych narzędzi społecznościowych na świecie.

Zdobądź dostęp już dziś:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.