4.5 KiB

PsExec/Winexec/ScExec

Aprende hacking en AWS de cero a héroe con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si quieres ver a tu empresa anunciada en HackTricks o descargar HackTricks en PDF, consulta los PLANES DE SUSCRIPCIÓN!

- Consigue el merchandising oficial de PEASS & HackTricks

- Descubre La Familia PEASS, nuestra colección de NFTs exclusivos

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦 @carlospolopm.

- Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de HackTricks y HackTricks Cloud.

Cómo funcionan

- Copiar un binario de servicio en el recurso compartido ADMIN$ a través de SMB

- Crear un servicio en la máquina remota que apunte al binario

- Iniciar el servicio de forma remota

- Al salir, detener el servicio y eliminar el binario

PsExec manual

Primero supongamos que tenemos un ejecutable de carga útil que generamos con msfvenom y ofuscamos con Veil (para que el AV no lo detecte). En este caso, creé una carga útil de meterpreter reverse_http y la llamé 'met8888.exe'

Copiar el binario. Desde nuestra línea de comandos "jarrieta", simplemente copiamos el binario al ADMIN$. Realmente, podría copiarse y ocultarse en cualquier lugar del sistema de archivos.

Crear un servicio. El comando sc de Windows se utiliza para consultar, crear, eliminar, etc. servicios de Windows y se puede usar de forma remota. Lee más sobre esto aquí. Desde nuestra línea de comandos, crearemos de forma remota un servicio llamado "meterpreter" que apunte a nuestro binario subido:

Iniciar el servicio. El último paso es iniciar el servicio y ejecutar el binario. Nota: cuando el servicio se inicie, "se agotará el tiempo" y generará un error. Eso es porque nuestro binario de meterpreter no es un binario de servicio real y no devolverá el código de respuesta esperado. Eso está bien porque solo necesitamos que se ejecute una vez para activarse:

Si miramos nuestro oyente de Metasploit, veremos que la sesión se ha abierto.

Limpiar el servicio.

Extraído de aquí: https://blog.ropnop.com/using-credentials-to-own-windows-boxes-part-2-psexec-and-services/

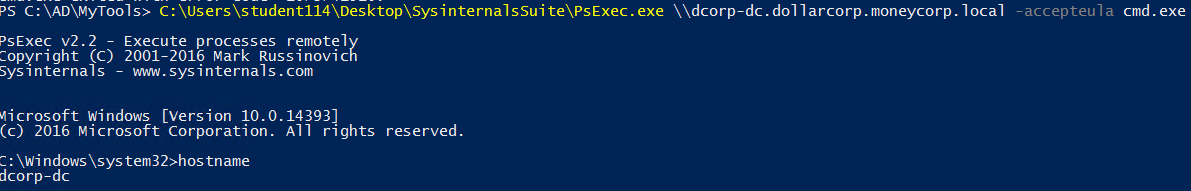

También podrías usar el binario PsExec.exe de Windows Sysinternals:

También podrías usar SharpLateral:

{% code overflow="wrap" %}

SharpLateral.exe redexec HOSTNAME C:\\Users\\Administrator\\Desktop\\malware.exe.exe malware.exe ServiceName

Aprende hacking en AWS de cero a héroe con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si quieres ver a tu empresa anunciada en HackTricks o descargar HackTricks en PDF revisa los PLANES DE SUSCRIPCIÓN!

- Consigue el merchandising oficial de PEASS & HackTricks

- Descubre La Familia PEASS, nuestra colección de NFTs exclusivos

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦 @carlospolopm.

- Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de HackTricks y HackTricks Cloud.