mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-23 19:43:31 +00:00

4.9 KiB

4.9 KiB

जानें AWS हैकिंग को शून्य से हीरो तक htARTE (HackTricks AWS Red Team Expert)!

HackTricks का समर्थन करने के अन्य तरीके:

- अगर आप चाहते हैं कि आपकी कंपनी HackTricks में विज्ञापित हो या HackTricks को PDF में डाउनलोड करना चाहते हैं तो सब्सक्रिप्शन प्लान्स की जांच करें!

- आधिकारिक PEASS और HackTricks स्वैग प्राप्त करें

- The PEASS Family की खोज करें, हमारा विशेष NFTs संग्रह

- शामिल हों 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह या हमें ट्विटर पर फॉलो करें 🐦 @carlospolopm.

- अपने हैकिंग ट्रिक्स साझा करें, HackTricks को PRs जमा करके HackTricks और HackTricks Cloud github repos में

अनावश्यक कोड

जंक कोड को ढूंढना बहुत सामान्य है जो कभी उपयोग नहीं होता, ताकि मैक्रो का रिवर्सिंग करना कठिन हो।

उदाहरण के लिए, निम्न छवि में आप देख सकते हैं कि और अगर वह कभी सच नहीं होने वाला है, तो कुछ जंक और अवांछित कोड को निष्पादित करने के लिए उपयोग किया जाता है।

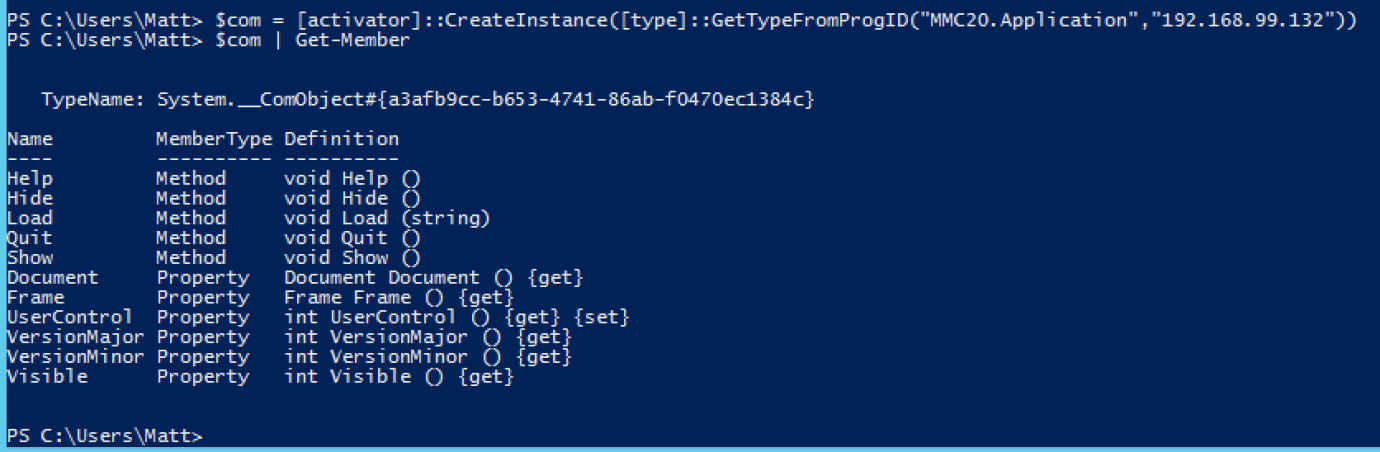

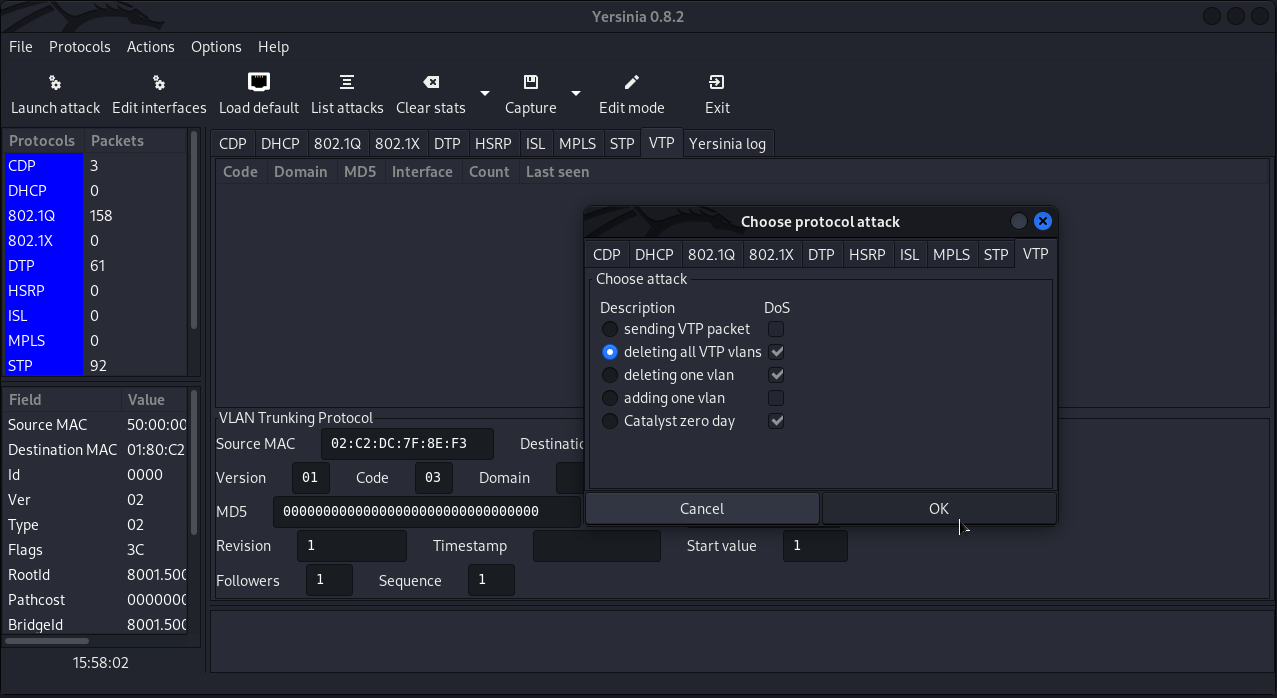

मैक्रो फॉर्म

GetObject फ़ंक्शन का उपयोग करके मैक्रो के फॉर्म से डेटा प्राप्त किया जा सकता है। इसका विश्लेषण करना कठिन बनाने के लिए इसका उपयोग किया जा सकता है। निम्नलिखित एक छवि मैक्रो फॉर्म का उपयोग करके पाठ बॉक्स में डेटा छुपाने के लिए किया गया है (एक पाठ बॉक्स अन्य पाठ बॉक्स को छुपा सकता है):

जानें AWS हैकिंग को शून्य से हीरो तक htARTE (HackTricks AWS Red Team Expert)!

HackTricks का समर्थन करने के अन्य तरीके:

- अगर आप चाहते हैं कि आपकी कंपनी HackTricks में विज्ञापित हो या HackTricks को PDF में डाउनलोड करना चाहते हैं तो सब्सक्रिप्शन प्लान्स की जांच करें!

- आधिकारिक PEASS और HackTricks स्वैग प्राप्त करें

- The PEASS Family की खोज करें, हमारा विशेष NFTs संग्रह

- शामिल हों 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह या हमें ट्विटर पर फॉलो करें 🐦 @carlospolopm.

- अपने हैकिंग ट्रिक्स साझा करें, HackTricks को PRs जमा करके HackTricks और HackTricks Cloud github repos में