4.8 KiB

Iframe Traps

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Basic Information

Questa forma di abuso di XSS tramite iframe per rubare informazioni all'utente che si muove attraverso la pagina web è stata originariamente pubblicata in questi 2 post di trustedsec.com: qui e qui.

L'attacco inizia in una pagina vulnerabile a un XSS dove è possibile fare in modo che le vittime non lascino l'XSS facendole navigare all'interno di un iframe che occupa tutta l'applicazione web.

L'attacco XSS caricherà fondamentalmente la pagina web in un iframe al 100% dello schermo. Pertanto, la vittima non si accorgerà di essere all'interno di un iframe. Poi, se la vittima naviga nella pagina cliccando sui link all'interno dell'iframe (all'interno del web), sarà navigando all'interno dell'iframe con il JS arbitrario caricato che ruba informazioni da questa navigazione.

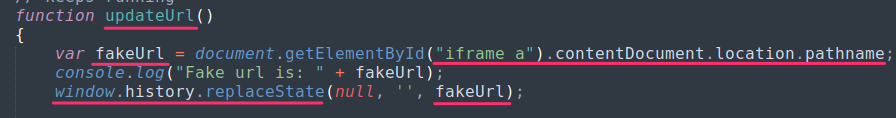

Inoltre, per renderlo più realistico, è possibile utilizzare alcuni listener per controllare quando un iframe cambia la posizione della pagina e aggiornare l'URL del browser con quelle posizioni che l'utente pensa di star cambiando pagine utilizzando il browser.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

Inoltre, è possibile utilizzare listener per rubare informazioni sensibili, non solo le altre pagine che la vittima sta visitando, ma anche i dati utilizzati per compilare i moduli e inviarli (credenziali?) o per rubare lo storage locale...

Ovviamente, le principali limitazioni sono che una vittima che chiude la scheda o inserisce un altro URL nel browser sfuggirà all'iframe. Un altro modo per farlo sarebbe aggiornare la pagina, tuttavia, questo potrebbe essere parzialmente prevenuto disabilitando il menu contestuale del tasto destro ogni volta che una nuova pagina viene caricata all'interno dell'iframe o notando quando il mouse dell'utente esce dall'iframe, potenzialmente per cliccare il pulsante di aggiornamento del browser e in questo caso l'URL del browser viene aggiornato con l'URL originale vulnerabile a XSS, quindi se l'utente lo ricarica, verrà avvelenato di nuovo (nota che questo non è molto furtivo).

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.