5.3 KiB

43 - Pentesting WHOIS

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Basic Information

Το πρωτόκολλο WHOIS χρησιμεύει ως μια τυπική μέθοδος για να ρωτάμε σχετικά με τους καταχωρητές ή τους κατόχους διαφόρων πόρων του Διαδικτύου μέσω συγκεκριμένων βάσεων δεδομένων. Αυτοί οι πόροι περιλαμβάνουν ονόματα τομέα, μπλοκ διευθύνσεων IP και αυτόνομα συστήματα, μεταξύ άλλων. Πέρα από αυτά, το πρωτόκολλο βρίσκει εφαρμογή στην πρόσβαση σε ένα ευρύτερο φάσμα πληροφοριών.

Default port: 43

PORT STATE SERVICE

43/tcp open whois?

Enumerate

Αποκτήστε όλες τις πληροφορίες που έχει μια υπηρεσία whois σχετικά με ένα τομέα:

whois -h <HOST> -p <PORT> "domain.tld"

echo "domain.ltd" | nc -vn <HOST> <PORT>

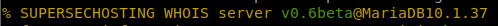

Παρατηρήστε ότι μερικές φορές όταν ζητάτε πληροφορίες από μια υπηρεσία WHOIS, η βάση δεδομένων που χρησιμοποιείται εμφανίζεται στην απάντηση:

Επίσης, η υπηρεσία WHOIS χρειάζεται πάντα να χρησιμοποιεί μια βάση δεδομένων για να αποθηκεύει και να εξάγει τις πληροφορίες. Έτσι, μια πιθανή SQLInjection θα μπορούσε να είναι παρούσα όταν ερωτάτε τη βάση δεδομένων για κάποιες πληροφορίες που παρέχονται από τον χρήστη. Για παράδειγμα, κάνοντας: whois -h 10.10.10.155 -p 43 "a') or 1=1#" θα μπορούσατε να εξάγετε όλες τις πληροφορίες που είναι αποθηκευμένες στη βάση δεδομένων.

Shodan

port:43 whois

HackTricks Automatic Commands

Protocol_Name: WHOIS #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: WHOIS #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for WHOIS

Note: |

The WHOIS protocol serves as a standard method for inquiring about the registrants or holders of various Internet resources through specific databases. These resources encompass domain names, blocks of IP addresses, and autonomous systems, among others. Beyond these, the protocol finds application in accessing a broader spectrum of information.

https://book.hacktricks.xyz/pentesting/pentesting-smtp

Entry_2:

Name: Banner Grab

Description: Grab WHOIS Banner

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

{% hint style="success" %}

Μάθετε & εξασκηθείτε στο AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Μάθετε & εξασκηθείτε στο GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Υποστηρίξτε το HackTricks

- Ελέγξτε τα σχέδια συνδρομής!

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Μοιραστείτε κόλπα hacking υποβάλλοντας PRs στα HackTricks και HackTricks Cloud github repos.