8.7 KiB

Wireshark truuks

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling van eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.

WhiteIntel

WhiteIntel is 'n donkerweb-aangedrewe soekenjin wat gratis funksies bied om te kyk of 'n maatskappy of sy kliënte deur steel-malware gekompromiteer is.

Die primêre doel van WhiteIntel is om rekening-oorneem te bekamp en losgeldaanvalle as gevolg van inligtingsteel-malware te voorkom.

Jy kan hul webwerf besoek en hul enjin gratis probeer by:

{% embed url="https://whiteintel.io" %}

Verbeter jou Wireshark-vaardighede

Tutoriale

Die volgende tutoriale is wonderlik om 'n paar koel basiese truuks te leer:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Geanaliseerde Inligting

Kennerinligting

Deur te klik op Analiseer --> Kennerinligting sal jy 'n oorhoofse siening hê van wat in die geanaliseerde pakkies gebeur:

Opgeloste Adresse

Onder Statistiek --> Opgeloste Adresse kan jy verskeie inligting vind wat deur Wireshark "opgelos" is soos poort/vervoer na protokol, MAC na die vervaardiger, ens. Dit is interessant om te weet wat betrokke is by die kommunikasie.

Protokolhiërargie

Onder Statistiek --> Protokolhiërargie kan jy die protokolle vind wat betrokke is by die kommunikasie en inligting daaroor.

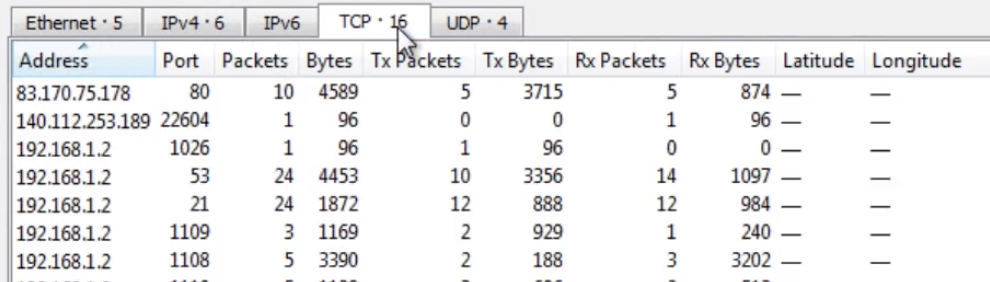

Gesprekke

Onder Statistiek --> Gesprekke kan jy 'n opsomming van die gesprekke in die kommunikasie vind en inligting daaroor.

Eindpunte

Onder Statistiek --> Eindpunte kan jy 'n opsomming van die eindpunte in die kommunikasie vind en inligting oor elkeen van hulle.

DNS-inligting

Onder Statistiek --> DNS kan jy statistieke vind oor die DNS-versoek wat vasgelê is.

I/O-grafiek

Onder Statistiek --> I/O-grafiek kan jy 'n grafiek van die kommunikasie vind.

Filters

Hier kan jy Wireshark-filter vind afhangende van die protokol: https://www.wireshark.org/docs/dfref/

Ander interessante filters:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- HTTP en aanvanklike HTTPS-verkeer

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- HTTP en aanvanklike HTTPS-verkeer + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- HTTP en aanvanklike HTTPS-verkeer + TCP SYN + DNS-versoeke

Soek

As jy wil soek vir inhoud binne die pakkies van die sessies, druk CTRL+f. Jy kan nuwe lae by die hoofinligtingstafel (Nr., Tyd, Bron, ens.) voeg deur die regterknoppie te druk en dan die kolom te wysig.

Gratis pcap-laboratoriums

Oefen met die gratis uitdagings van: https://www.malware-traffic-analysis.net/

Identifiseer Domeine

Jy kan 'n kolom byvoeg wat die Gas HTTP-kop wys:

En 'n kolom wat die Bedienernaam byvoeg van 'n inisieerende HTTPS-verbinding (ssl.handshake.type == 1):

Identifiseer plaaslike gasnaam

Vanaf DHCP

In die huidige Wireshark moet jy in plaas van bootp soek vir DHCP

Vanaf NBNS

Ontsleutel TLS

Ontsleutel https-verkeer met bedienerprivaatsleutel

wysig>voorkeur>protokol>ssl>

Druk Wysig en voeg al die data van die bediener en die privaatsleutel by (IP, Poort, Protokol, Sleutel lêer en wagwoord)

Ontsleutel https-verkeer met simmetriese sessiesleutels

Beide Firefox en Chrome het die vermoë om TLS-sessiesleutels te log, wat met Wireshark gebruik kan word om TLS-verkeer te ontsluit. Dit maak in-diepte analise van veilige kommunikasie moontlik. Meer besonderhede oor hoe om hierdie ontsleuteling uit te voer, kan gevind word in 'n gids by Red Flag Security.

Om dit op te spoor, soek binne die omgewing vir die veranderlike SSLKEYLOGFILE

'n Lêer van gedeelde sleutels sal soos volg lyk:

Om dit in Wireshark in te voer, gaan na _wysig > voorkeur > protokol > ssl > en voer dit in (Pre)-Master-Secret log-lêernaam:

ADB kommunikasie

Haal 'n APK uit 'n ADB kommunikasie waar die APK gestuur is:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

WhiteIntel

WhiteIntel is 'n dark-web aangedrewe soekenjin wat gratis funksies bied om te kontroleer of 'n maatskappy of sy kliënte deur diewe malware gekompromitteer is.

Hul primêre doel van WhiteIntel is om rekening-oorneemings en lospryse-aanvalle te beveg wat voortspruit uit inligtingsteel-malware.

Jy kan hul webwerf besoek en hul enjin vir gratis probeer by:

{% embed url="https://whiteintel.io" %}

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy wil sien dat jou maatskappy geadverteer word in HackTricks of HackTricks aflaai in PDF-formaat Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.