6.5 KiB

113 - Pentesting Ident

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Use Trickest to easily build and automate workflows powered by the world's most advanced community tools.

Get Access Today:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

Informazioni di base

Il protocollo Ident è utilizzato su Internet per associare una connessione TCP a un utente specifico. Originariamente progettato per aiutare nella gestione della rete e nella sicurezza, funziona consentendo a un server di interrogare un client sulla porta 113 per richiedere informazioni sull'utente di una particolare connessione TCP.

Tuttavia, a causa delle moderne preoccupazioni sulla privacy e del potenziale abuso, il suo utilizzo è diminuito poiché può rivelare involontariamente informazioni sugli utenti a parti non autorizzate. Si raccomandano misure di sicurezza avanzate, come connessioni crittografate e controlli di accesso rigorosi, per mitigare questi rischi.

Porta predefinita: 113

PORT STATE SERVICE

113/tcp open ident

Enumerazione

Manuale - Ottenere utente/Identificare il servizio

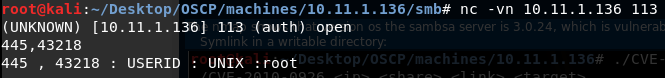

Se una macchina sta eseguendo il servizio ident e samba (445) e sei connesso a samba utilizzando la porta 43218. Puoi ottenere quale utente sta eseguendo il servizio samba facendo:

Se premi semplicemente invio quando ti connetti al servizio:

Altri errori:

Nmap

Per impostazione predefinita (`-sC``) nmap identificherà ogni utente di ogni porta in esecuzione:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3p2 Debian 9 (protocol 2.0)

|_auth-owners: root

| ssh-hostkey:

| 1024 88:23:98:0d:9d:8a:20:59:35:b8:14:12:14:d5:d0:44 (DSA)

|_ 2048 6b:5d:04:71:76:78:56:96:56:92:a8:02:30:73:ee:fa (RSA)

113/tcp open ident

|_auth-owners: identd

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: LOCAL)

|_auth-owners: root

445/tcp open netbios-ssn Samba smbd 3.0.24 (workgroup: LOCAL)

|_auth-owners: root

Ident-user-enum

Ident-user-enum è un semplice script PERL per interrogare il servizio ident (113/TCP) al fine di determinare il proprietario del processo in ascolto su ciascuna porta TCP di un sistema target. L'elenco dei nomi utente raccolti può essere utilizzato per attacchi di password guessing su altri servizi di rete. Può essere installato con apt install ident-user-enum.

root@kali:/opt/local/recon/192.168.1.100# ident-user-enum 192.168.1.100 22 113 139 445

ident-user-enum v1.0 ( http://pentestmonkey.net/tools/ident-user-enum )

192.168.1.100:22 root

192.168.1.100:113 identd

192.168.1.100:139 root

192.168.1.100:445 root

Shodan

oident

Files

identd.conf

Usa Trickest per costruire e automatizzare flussi di lavoro alimentati dagli strumenti della comunità più avanzati al mondo.

Ottieni accesso oggi:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

HackTricks Comandi Automatici

Protocol_Name: Ident #Protocol Abbreviation if there is one.

Port_Number: 113 #Comma separated if there is more than one.

Protocol_Description: Identification Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for Ident

Note: |

The Ident Protocol is used over the Internet to associate a TCP connection with a specific user. Originally designed to aid in network management and security, it operates by allowing a server to query a client on port 113 to request information about the user of a particular TCP connection.

https://book.hacktricks.xyz/pentesting/113-pentesting-ident

Entry_2:

Name: Enum Users

Description: Enumerate Users

Note: apt install ident-user-enum ident-user-enum {IP} 22 23 139 445 (try all open ports)

{% hint style="success" %}

Impara e pratica AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Impara e pratica GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Supporta HackTricks

- Controlla i piani di abbonamento!

- Unisciti al 💬 gruppo Discord o al gruppo telegram o seguici su Twitter 🐦 @hacktricks_live.

- Condividi trucchi di hacking inviando PR ai HackTricks e HackTricks Cloud repos di github.