2.9 KiB

{% hint style="success" %}

AWS Hacking öğrenin ve uygulayın:  HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

GCP Hacking öğrenin ve uygulayın:  HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks'i Destekleyin

- Abonelik planlarını kontrol edin!

- 💬 Discord grubuna katılın veya telegram grubuna katılın veya bizi Twitter 🐦 @hacktricks_live** takip edin.**

- HackTricks ve HackTricks Cloud github depolarına PR göndererek hacking püf noktalarını paylaşın.

BSSID'leri Kontrol Edin

WireShark kullanarak Wifi trafiğinin temel olduğu bir yakalama aldığınızda, yakalamadaki tüm SSID'leri araştırmaya başlayabilirsiniz: Wireless --> WLAN Traffic:

Brute Force

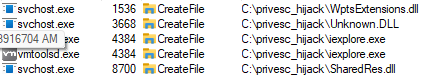

O ekranın sütunlarından biri, pcap içinde herhangi bir kimlik doğrulamasının bulunup bulunmadığını gösterir. Eğer durum buysa, aircrack-ng kullanarak Brute Force deneyebilirsiniz:

aircrack-ng -w pwds-file.txt -b <BSSID> file.pcap

Veri Paketlerinde / Yan Kanalda

Eğer verinin bir Wifi ağı beacons içinde sızdırıldığını şüpheleniyorsanız, ağın beacons'larını aşağıdaki gibi bir filtre kullanarak kontrol edebilirsiniz: wlan contains <AĞINADI>, veya wlan.ssid == "AĞINADI" filtrelenmiş paketler içinde şüpheli dizeler arayın.

Bir Wifi Ağındaki Bilinmeyen MAC Adreslerini Bulma

Aşağıdaki bağlantı bir Wifi Ağı içinde veri gönderen makineleri bulmak için faydalı olacaktır:

((wlan.ta == e8:de:27:16:70:c9) && !(wlan.fc == 0x8000)) && !(wlan.fc.type_subtype == 0x0005) && !(wlan.fc.type_subtype ==0x0004) && !(wlan.addr==ff:ff:ff:ff:ff:ff) && wlan.fc.type==2

Eğer zaten MAC adreslerini biliyorsanız, çıktıdan onları çıkarabilirsiniz ve aşağıdaki gibi kontroller ekleyebilirsiniz: && !(wlan.addr==5c:51:88:31:a0:3b)

Bir kez bilinmeyen MAC adreslerini ağ içinde iletişim halinde tespit ettikten sonra, aşağıdaki gibi filtreler kullanabilirsiniz: wlan.addr==<MAC adresi> && (ftp || http || ssh || telnet) trafiğini filtrelemek için. Unutmayın ki ftp/http/ssh/telnet filtreleri trafiği şifrelediyseniz faydalı olacaktır.

Trafik Şifrelemesi

Düzenle --> Tercihler --> Protokoller --> IEEE 802.11--> Düzenle