4.4 KiB

FZ - 125kHz RFID

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os repositórios HackTricks e HackTricks Cloud.

{% embed url="https://websec.nl/" %}

Introdução

Para mais informações sobre como funcionam as tags de 125kHz, confira:

{% content-ref url="../pentesting-rfid.md" %} pentesting-rfid.md {% endcontent-ref %}

Ações

Para mais informações sobre esses tipos de tags, leia esta introdução.

Ler

Tenta ler as informações do cartão. Em seguida, pode emular elas.

{% hint style="warning" %} Observe que alguns interfones tentam se proteger contra a duplicação de chaves enviando um comando de gravação antes da leitura. Se a gravação for bem-sucedida, essa tag é considerada falsa. Quando o Flipper emula RFID, não há como o leitor distingui-lo do original, portanto, tais problemas não ocorrem. {% endhint %}

Adicionar Manualmente

Você pode criar cartões falsos no Flipper Zero indicando os dados manualmente e depois emulá-los.

IDs nos cartões

Às vezes, ao obter um cartão, você encontrará o ID (ou parte) dele escrito no cartão visível.

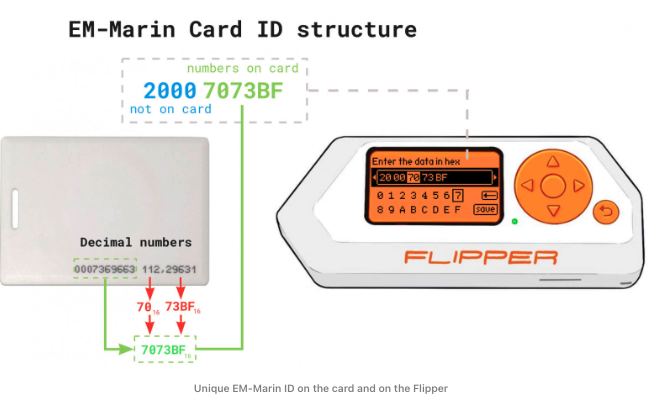

- EM Marin

Por exemplo, neste cartão EM-Marin é possível ler os últimos 3 de 5 bytes claramente no cartão físico.

Os outros 2 podem ser forçados por tentativa e erro se você não puder lê-los no cartão.

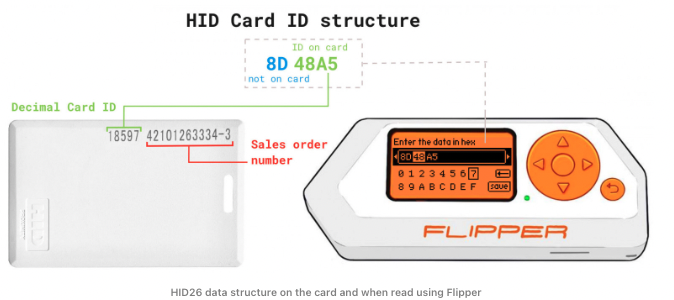

- HID

O mesmo acontece neste cartão HID, onde apenas 2 de 3 bytes podem ser encontrados impressos no cartão

Emular/Gravar

Depois de copiar um cartão ou inserir o ID manualmente, é possível emulá-lo com o Flipper Zero ou gravá-lo em um cartão real.

Referências

{% embed url="https://websec.nl/" %}

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os repositórios HackTricks e HackTricks Cloud.