4.2 KiB

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- Bize katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter'da 🐦 @hacktricks_live** takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

Bazı uygulamalar kullanıcı tarafından indirilen sertifikaları sevmez, bu nedenle bazı uygulamalar için web trafiğini incelemek amacıyla uygulamayı decompile etmemiz, birkaç şey eklememiz ve yeniden derlememiz gerekir.

Otomatik

Araç https://github.com/shroudedcode/apk-mitm gerekli değişiklikleri otomatik olarak yapacak ve istekleri yakalamaya başlayacak ve ayrıca sertifika pinlemesini devre dışı bırakacaktır (varsa).

Manuel

Öncelikle uygulamayı decompile ediyoruz: apktool d *dosya-adı*.apk

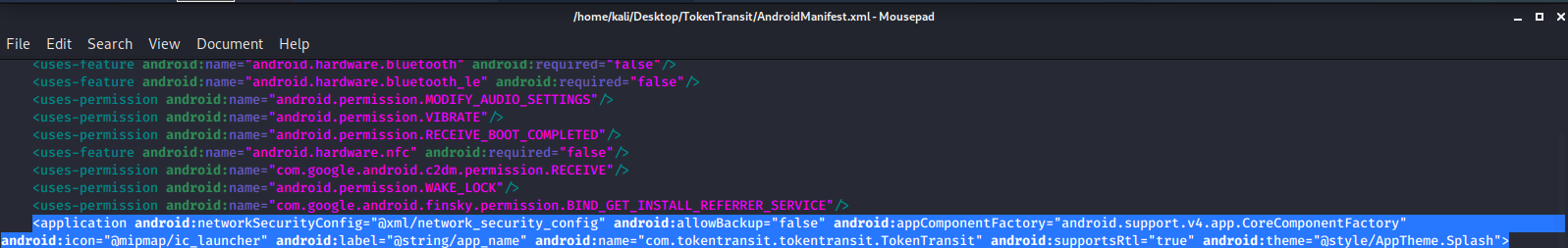

Ardından Manifest.xml dosyasına gidiyoruz ve <\application android> etiketine kadar kaydırıyoruz ve eğer yoksa aşağıdaki satırı ekleyeceğiz:

android:networkSecurityConfig="@xml/network_security_config

Eklenmeden önce:

Eklendikten sonra:

Şimdi res/xml klasörüne gidin ve aşağıdaki içeriklerle network_security_config.xml adında bir dosya oluşturun/değiştirin:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

Sonra dosyayı kaydedin ve tüm dizinlerden çıkın ve apk'yı aşağıdaki komutla yeniden oluşturun: apktool b *folder-name/* -o *output-file.apk*

Son olarak, sadece yeni uygulamayı imzalamanız gerekiyor. Bunu nasıl imzalayacağınızı öğrenmek için bu sayfanın Smali - Decompiling/[Modifying]/Compiling bölümünü okuyun.

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.