32 KiB

53 - Testowanie penetracyjne DNS

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

Natychmiastowe dostępne narzędzie do oceny podatności i testowania penetracyjnego. Uruchom pełne testowanie penetracyjne z dowolnego miejsca za pomocą ponad 20 narzędzi i funkcji, które obejmują od rozpoznania po raportowanie. Nie zastępujemy testerów penetracyjnych - opracowujemy niestandardowe narzędzia, moduły wykrywania i eksploatacji, aby dać im więcej czasu na głębsze drążenie, otwieranie powłok i dobrą zabawę.

{% embed url="https://pentest-tools.com/" %}

Podstawowe informacje

System nazw domenowych (DNS) pełni funkcję katalogu internetowego, umożliwiając użytkownikom dostęp do witryn za pomocą łatwych do zapamiętania nazw domenowych, takich jak google.com lub facebook.com, zamiast numerycznych adresów protokołu internetowego (IP). Przez tłumaczenie nazw domenowych na adresy IP, DNS zapewnia, że przeglądarki internetowe mogą szybko ładować zasoby internetowe, upraszczając sposób poruszania się po świecie online.

Domyślny port: 53

PORT STATE SERVICE REASON

53/tcp open domain Microsoft DNS 6.1.7601 (1DB15D39) (Windows Server 2008 R2 SP1)

5353/udp open zeroconf udp-response

53/udp open domain Microsoft DNS 6.1.7601 (1DB15D39) (Windows Server 2008 R2 SP1)

Różne serwery DNS

-

Serwery korzeniowe DNS: Są one na szczycie hierarchii DNS, zarządzając domenami najwyższego poziomu i interweniują tylko wtedy, gdy serwery niższego poziomu nie odpowiadają. Internet Corporation for Assigned Names and Numbers (ICANN) nadzoruje ich działanie, a ich globalna liczba wynosi 13.

-

Serwery autorytatywne: Te serwery mają ostatnie słowo w kwestii zapytań w swoich strefach, oferując ostateczne odpowiedzi. Jeśli nie mogą udzielić odpowiedzi, zapytanie jest eskalowane do serwerów korzeniowych.

-

Serwery nieautorytatywne: Nie posiadając własności nad strefami DNS, te serwery zbierają informacje o domenie poprzez zapytania do innych serwerów.

-

Serwer DNS z buforowaniem: Ten rodzaj serwera zapamiętuje poprzednie odpowiedzi na zapytania przez określony czas, aby przyspieszyć czas odpowiedzi na przyszłe żądania, a czas buforowania jest określany przez serwer autorytatywny.

-

Serwer przekierowujący: Pełniąc prostą rolę, serwery przekierowujące po prostu przekazują zapytania do innego serwera.

-

Resolver: Zintegrowane w komputerach lub routerach, resolwery wykonują lokalne rozwiązywanie nazw i nie są uważane za autorytatywne.

Wyliczanie

Pobieranie banerów

W DNS nie ma banerów, ale można pobrać magiczne zapytanie dla version.bind. CHAOS TXT, które będzie działać na większości serwerów nazw BIND.

Możesz wykonać to zapytanie za pomocą dig:

dig version.bind CHAOS TXT @DNS

Ponadto narzędzie fpdns może również zidentyfikować serwer.

Możliwe jest również pobranie baneru za pomocą skryptu nmap:

--script dns-nsid

Dowolny rekord

Rekord ANY poprosi serwer DNS o zwrócenie wszystkich dostępnych wpisów, które jest gotowy ujawnić.

dig any victim.com @<DNS_IP>

Transfer strefy

Ta procedura jest skrótem od Asynchronous Full Transfer Zone (AXFR).

dig axfr @<DNS_IP> #Try zone transfer without domain

dig axfr @<DNS_IP> <DOMAIN> #Try zone transfer guessing the domain

fierce --domain <DOMAIN> --dns-servers <DNS_IP> #Will try toperform a zone transfer against every authoritative name server and if this doesn'twork, will launch a dictionary attack

Więcej informacji

DNS (Domain Name System) jest protokołem używanym do przypisywania nazw domenowych do adresów IP. Jest to niezbędne do przeglądania stron internetowych, wysyłania poczty elektronicznej i innych usług internetowych. W procesie pentestowania DNS można wykorzystać różne techniki, aby zidentyfikować podatności i potencjalne luki w zabezpieczeniach.

Rekordy DNS

Rekordy DNS zawierają informacje o domenie, takie jak adres IP, serwery poczty elektronicznej, serwery nazw i inne. Kilka przykładów popularnych rekordów DNS to:

- A: Przypisuje adres IP do nazwy domeny.

- CNAME: Tworzy alias dla innej nazwy domeny.

- MX: Określa serwery poczty elektronicznej dla domeny.

- NS: Określa serwery nazw dla domeny.

- TXT: Przechowuje dowolne informacje tekstowe.

Techniki pentestowania DNS

Poniżej przedstawiono kilka technik pentestowania DNS:

-

Zbieranie informacji: Wykorzystanie narzędzi takich jak

nslookuplubdigdo zbierania informacji o domenie, takich jak rekordy DNS, serwery nazw i adresy IP. -

Zamiana rekordów: Sprawdzenie, czy można zmienić rekordy DNS, takie jak rekord A, aby przekierować ruch na inny adres IP.

-

Spoofing DNS: Atakowanie serwera DNS, aby przekierować ruch na kontrolowane przez nas adresy IP. Może to prowadzić do przechwycenia danych lub przekierowania użytkowników na złośliwe strony.

-

Zatrucie pamięci podręcznej DNS: Wykorzystanie błędów w implementacji DNS, aby wprowadzić fałszywe rekordy do pamięci podręcznej serwera DNS. Może to prowadzić do przekierowania ruchu na kontrolowane przez nas adresy IP.

-

Zaślepienie DNS: Wykorzystanie błędów w implementacji DNS, aby zmusić serwer DNS do akceptowania fałszywych odpowiedzi, co może prowadzić do przekierowania ruchu na kontrolowane przez nas adresy IP.

-

Ataki słownikowe: Próba odgadnięcia nazw domenowych lub rekordów DNS, wykorzystując słowniki lub listy popularnych nazw.

-

Ataki na serwery DNS: Wykorzystanie błędów w oprogramowaniu serwera DNS, takich jak błędy wersji, błędy konfiguracji lub słabe hasła, aby uzyskać nieautoryzowany dostęp.

Narzędzia pentestowania DNS

Istnieje wiele narzędzi dostępnych do pentestowania DNS, takich jak:

- dnsrecon: Narzędzie do zbierania informacji o domenie, wyszukiwania rekordów DNS i identyfikowania podatności.

- dnswalk: Narzędzie do analizy i audytu serwerów DNS.

- dnsenum: Narzędzie do zbierania informacji o domenie, wyszukiwania rekordów DNS i identyfikowania podatności.

- fierce: Narzędzie do zbierania informacji o domenie, wyszukiwania rekordów DNS i identyfikowania podatności.

- dnsmap: Narzędzie do mapowania struktury DNS i identyfikowania podatności.

- dnschef: Narzędzie do przekierowywania ruchu DNS na kontrolowane przez nas adresy IP.

- dnsspoof: Narzędzie do przekierowywania ruchu DNS na kontrolowane przez nas adresy IP.

Podsumowanie

Pentestowanie DNS jest ważnym elementem testów penetracyjnych, które pomaga identyfikować podatności i luki w zabezpieczeniach. Wykorzystując różne techniki i narzędzia, można zwiększyć bezpieczeństwo infrastruktury sieciowej i chronić dane użytkowników.

dig ANY @<DNS_IP> <DOMAIN> #Any information

dig A @<DNS_IP> <DOMAIN> #Regular DNS request

dig AAAA @<DNS_IP> <DOMAIN> #IPv6 DNS request

dig TXT @<DNS_IP> <DOMAIN> #Information

dig MX @<DNS_IP> <DOMAIN> #Emails related

dig NS @<DNS_IP> <DOMAIN> #DNS that resolves that name

dig -x 192.168.0.2 @<DNS_IP> #Reverse lookup

dig -x 2a00:1450:400c:c06::93 @<DNS_IP> #reverse IPv6 lookup

#Use [-p PORT] or -6 (to use ivp6 address of dns)

Automatyzacja

for sub in $(cat <WORDLIST>);do dig $sub.<DOMAIN> @<DNS_IP> | grep -v ';\|SOA' | sed -r '/^\s*$/d' | grep $sub | tee -a subdomains.txt;done

dnsenum --dnsserver <DNS_IP> --enum -p 0 -s 0 -o subdomains.txt -f <WORDLIST> <DOMAIN>

Używanie nslookup

The nslookup command is a powerful tool for querying DNS (Domain Name System) servers. It allows you to retrieve information about DNS records, such as IP addresses associated with domain names.

To use nslookup, open a command prompt and type nslookup followed by the domain name or IP address you want to query. Press Enter to execute the command.

For example, to retrieve the IP address of a domain name, type:

nslookup example.com

This will display the IP address associated with the domain name example.com.

You can also specify the DNS server to use for the query by typing server followed by the IP address of the DNS server. For example:

server 8.8.8.8

This will set the DNS server to 8.8.8.8 (Google's public DNS server). Subsequent nslookup queries will use this DNS server.

To exit nslookup, type exit and press Enter.

nslookup is a useful tool for troubleshooting DNS issues and gathering information during a penetration test. It can help you identify misconfigured DNS records, check DNS propagation, and gather information about a target's infrastructure.

nslookup

> SERVER <IP_DNS> #Select dns server

> 127.0.0.1 #Reverse lookup of 127.0.0.1, maybe...

> <IP_MACHINE> #Reverse lookup of a machine, maybe...

Przydatne moduły metasploit

Metasploit to popularne narzędzie do testowania penetracyjnego, które zawiera wiele modułów, które mogą być użyteczne podczas testowania usług sieciowych. Oto kilka przykładowych modułów, które warto znać:

auxiliary/scanner/dns/dns_cache_snoop: Moduł ten pozwala na przeprowadzenie ataku typu DNS cache snoop, który umożliwia uzyskanie informacji o zapytaniach DNS przechowywanych w pamięci podręcznej serwera DNS.auxiliary/scanner/dns/dns_enum: Ten moduł umożliwia przeprowadzenie enumeracji DNS, która polega na zbieraniu informacji o rekordach DNS dla określonej domeny.auxiliary/scanner/dns/dns_forward: Moduł ten pozwala na przekierowanie ruchu DNS z jednego serwera na inny, co może być przydatne podczas testowania infrastruktury sieciowej.auxiliary/scanner/dns/dns_reverser: Ten moduł umożliwia przeprowadzenie odwróconej analizy DNS, która polega na wyszukiwaniu nazw hostów na podstawie adresów IP.auxiliary/scanner/dns/dns_transfer: Moduł ten umożliwia przeprowadzenie ataku typu DNS zone transfer, który pozwala na uzyskanie kopii strefy DNS z serwera DNS.

Te moduły są tylko kilkoma przykładami zasobów, jakie oferuje Metasploit. Istnieje wiele innych modułów, które można wykorzystać w celu testowania penetracyjnego usług sieciowych.

auxiliary/gather/enum_dns #Perform enumeration actions

Przydatne skrypty nmap

Nmap to potężne narzędzie do skanowania sieci, które może być używane do badania bezpieczeństwa usług sieciowych. Nmap posiada wiele wbudowanych skryptów, które mogą pomóc w identyfikacji podatności i odkrywaniu ukrytych funkcji. Poniżej znajduje się lista kilku przydatnych skryptów nmap:

- dns-brute: Ten skrypt służy do przeprowadzania brutalnego ataku na serwer DNS w celu odkrycia ukrytych subdomen.

- dns-zone-transfer: Skrypt ten pozwala na przeprowadzenie transferu strefy DNS, co może pomóc w identyfikacji podatności związanych z konfiguracją serwera DNS.

- dns-reverse-lookup: Skrypt ten wykonuje odwrócone wyszukiwanie DNS, co pozwala na identyfikację hostów na podstawie ich adresów IP.

- dns-cache-snoop: Ten skrypt pozwala na przeprowadzenie ataku na pamięć podręczną serwera DNS w celu odkrycia informacji o odwiedzanych stronach internetowych.

- dns-blacklist: Skrypt ten sprawdza, czy adresy IP znajdują się na czarnej liście DNS, co może wskazywać na obecność złośliwego oprogramowania lub podejrzanej aktywności.

Te skrypty nmap mogą być użyteczne podczas testów penetracyjnych, aby zidentyfikować potencjalne podatności i zabezpieczyć usługi sieciowe.

#Perform enumeration actions

nmap -n --script "(default and *dns*) or fcrdns or dns-srv-enum or dns-random-txid or dns-random-srcport" <IP>

DNS - Odwrócone BF

Reverse BF (Backward Forcing) to technika ataku na serwer DNS, która polega na próbie odgadnięcia nazw domen, które są zarejestrowane na serwerze DNS. Atakujący rozpoczyna od próby odgadnięcia najpopularniejszych nazw domen, takich jak "www", "mail", "ftp", a następnie przechodzi do mniej popularnych nazw.

Atak Reverse BF jest skuteczny w przypadku słabych ustawień serwera DNS, które pozwalają na łatwe odgadywanie nazw domen. Atakujący może wykorzystać tę technikę do uzyskania informacji o infrastrukturze sieciowej i potencjalnych celach ataku.

Aby przeprowadzić atak Reverse BF, atakujący może skorzystać z narzędzi do automatycznego generowania nazw domen lub ręcznie wprowadzać różne kombinacje nazw. Atakujący może również wykorzystać słowniki nazw domen, które zawierają popularne słowa i frazy.

Aby zabezpieczyć serwer DNS przed atakiem Reverse BF, zaleca się stosowanie silnych haseł i ustawień zabezpieczeń. Administracja serwera DNS powinna również monitorować logi i wykrywać podejrzane aktywności, takie jak duże ilości nieudanych prób odpytywania o nazwy domen.

dnsrecon -r 127.0.0.0/24 -n <IP_DNS> #DNS reverse of all of the addresses

dnsrecon -r 127.0.1.0/24 -n <IP_DNS> #DNS reverse of all of the addresses

dnsrecon -r <IP_DNS>/24 -n <IP_DNS> #DNS reverse of all of the addresses

dnsrecon -d active.htb -a -n <IP_DNS> #Zone transfer

{% hint style="info" %} Jeśli uda ci się znaleźć subdomeny rozwiązujące się na adresy IP wewnętrzne, powinieneś spróbować przeprowadzić odwrócony DNS BF do NSs domeny, pytając o ten zakres IP. {% endhint %}

Inne narzędzie do tego celu: https://github.com/amine7536/reverse-scan

Możesz zapytać o odwrócone zakresy IP na https://bgp.he.net/net/205.166.76.0/24#_dns (to narzędzie jest również pomocne przy BGP).

DNS - Przeglądanie subdomen

dnsenum --dnsserver <IP_DNS> --enum -p 0 -s 0 -o subdomains.txt -f subdomains-1000.txt <DOMAIN>

dnsrecon -D subdomains-1000.txt -d <DOMAIN> -n <IP_DNS>

dnscan -d <domain> -r -w subdomains-1000.txt #Bruteforce subdomains in recursive way, https://github.com/rbsec/dnscan

Serwery Active Directory

Active Directory (AD) to usługa katalogowa opracowana przez firmę Microsoft, która umożliwia zarządzanie użytkownikami, grupami i zasobami w sieci. Serwery Active Directory są kluczowym elementem infrastruktury AD i pełnią rolę kontrolerów domeny. Kontrolery domeny przechowują informacje o obiektach w domenie, takie jak konta użytkowników, grupy, uprawnienia itp.

Podczas testowania penetracyjnego, serwery Active Directory są często celem ataków, ponieważ posiadają wiele wrażliwych informacji, takich jak hasła użytkowników, które mogą być wykorzystane do uzyskania dostępu do innych zasobów w sieci. Poniżej przedstawiam kilka technik, które można zastosować podczas testowania penetracyjnego serwerów Active Directory.

1. Enumeracja użytkowników

Podstawowym krokiem podczas testowania penetracyjnego serwera Active Directory jest enumeracja użytkowników. Można to zrobić za pomocą narzędzi takich jak ldapsearch, enum4linux lub PowerView. Enumeracja użytkowników pozwala uzyskać informacje o kontach użytkowników, takie jak nazwy, identyfikatory SID, grupy, uprawnienia itp.

2. Ataki słownikowe

Ataki słownikowe są popularnym sposobem na próbę złamania haseł użytkowników na serwerze Active Directory. Można to zrobić za pomocą narzędzi takich jak Hydra, Medusa lub CrackMapExec. Ataki słownikowe polegają na próbie logowania się na konto użytkownika, używając różnych kombinacji haseł z listy słownikowej.

3. Ataki haseł jednorazowych (OTP)

W przypadku, gdy serwer Active Directory korzysta z haseł jednorazowych (OTP), ataki słownikowe nie będą skuteczne. W takim przypadku można spróbować ataku brute-force na hasła jednorazowe. Można to zrobić za pomocą narzędzi takich jak Hydra lub Medusa, które obsługują ataki na protokoły takie jak RDP, SSH, HTTP itp.

4. Ataki na protokoły uwierzytelniania

Serwery Active Directory obsługują różne protokoły uwierzytelniania, takie jak Kerberos, NTLM itp. Ataki na te protokoły mogą umożliwić złamanie haseł użytkowników lub uzyskanie dostępu do innych zasobów w sieci. Można to zrobić za pomocą narzędzi takich jak Kerberoast, Pass-the-Hash lub Golden Ticket.

5. Ataki na usługi powiązane z Active Directory

Serwery Active Directory często korzystają z innych usług, takich jak DNS, LDAP, SMB itp. Ataki na te usługi mogą umożliwić uzyskanie dostępu do serwera Active Directory lub innych zasobów w sieci. Można to zrobić za pomocą technik takich jak ataki DNS spoofing, ataki LDAP injection lub ataki SMB relay.

6. Ataki na podatności serwera Active Directory

Podczas testowania penetracyjnego serwera Active Directory warto również sprawdzić, czy serwer jest podatny na znane luki bezpieczeństwa. Można to zrobić za pomocą narzędzi takich jak Metasploit, Nessus lub OpenVAS, które posiadają moduły do skanowania podatności serwera Active Directory.

7. Ataki na infrastrukturę fizyczną

W niektórych przypadkach, ataki na serwer Active Directory mogą obejmować również ataki na infrastrukturę fizyczną, taką jak serwery, routery, przełączniki itp. Ataki te mogą umożliwić uzyskanie dostępu do serwera Active Directory lub innych zasobów w sieci. Można to zrobić za pomocą technik takich jak ataki fizyczne, ataki na urządzenia sieciowe lub ataki na systemy zarządzania.

8. Ataki na aplikacje powiązane z Active Directory

Serwery Active Directory często są powiązane z różnymi aplikacjami, takimi jak serwery poczty elektronicznej, serwery plików, serwery baz danych itp. Ataki na te aplikacje mogą umożliwić uzyskanie dostępu do serwera Active Directory lub innych zasobów w sieci. Można to zrobić za pomocą technik takich jak ataki na aplikacje webowe, ataki SQL injection lub ataki na protokoły komunikacyjne.

9. Ataki na użytkowników

Ostatnim, ale nie mniej ważnym, aspektem testowania penetracyjnego serwera Active Directory jest atak na użytkowników. Ataki na użytkowników mogą obejmować inżynierię społeczną, phishing, ataki na hasła itp. Ataki te mogą umożliwić uzyskanie dostępu do serwera Active Directory lub innych zasobów w sieci.

dig -t _gc._tcp.lab.domain.com

dig -t _ldap._tcp.lab.domain.com

dig -t _kerberos._tcp.lab.domain.com

dig -t _kpasswd._tcp.lab.domain.com

nslookup -type=srv _kerberos._tcp.<CLIENT_DOMAIN>

nslookup -type=srv _kerberos._tcp.domain.com

nmap --script dns-srv-enum --script-args "dns-srv-enum.domain='domain.com'"

DNSSec

DNSSec (Domain Name System Security Extensions) to zestaw rozszerzeń bezpieczeństwa dla systemu DNS, które mają na celu zapobieganie atakom na integralność i autentyczność danych DNS. DNSSec wprowadza mechanizmy, które umożliwiają weryfikację podpisów cyfrowych dla rekordów DNS, co zapewnia większe zaufanie do dostarczanych informacji.

DNSSec działa na zasadzie hierarchicznej struktury zaufania, w której każda domena jest odpowiedzialna za podpisanie swoich rekordów DNS. Podpisy cyfrowe są przechowywane w rekordach DS (Delegation Signer) w domenie nadrzędnej, co umożliwia weryfikację autentyczności rekordów DNS dla danej domeny.

Atakujący próbujący przechwycić lub zmienić dane DNS napotkają trudności w przypadku domen zabezpieczonych DNSSec. W przypadku próby zmiany rekordów DNS, podpis cyfrowy zostanie naruszony, co spowoduje odrzucenie zmienionych danych przez klienta.

DNSSec jest ważnym narzędziem w zapewnianiu bezpieczeństwa dla infrastruktury DNS i powinien być wdrażany tam, gdzie to możliwe.

#Query paypal subdomains to ns3.isc-sns.info

nmap -sSU -p53 --script dns-nsec-enum --script-args dns-nsec-enum.domains=paypal.com ns3.isc-sns.info

IPv6

Brute force wykorzystujący żądania "AAAA" w celu zebrania adresów IPv6 subdomen.

dnsdict6 -s -t <domain>

Bruteforce reverse DNS in using IPv6 addresses

Introduction

Reverse DNS (rDNS) is a technique used to resolve an IP address to its corresponding domain name. In the case of IPv6 addresses, the process is similar to that of IPv4 addresses, but with some differences due to the longer address format.

Bruteforcing rDNS for IPv6 addresses

To bruteforce rDNS for IPv6 addresses, you can follow these steps:

- Generate a list of possible domain names based on the target's domain name or any other relevant information.

- Convert the IPv6 address to its hexadecimal representation.

- Append the hexadecimal representation of the IPv6 address to each domain name in the list.

- Use a DNS resolver or a DNS lookup tool to query the rDNS for each domain name in the list.

- Analyze the responses to identify any potential matches between the domain names and the target's IP address.

Tools for bruteforcing rDNS

There are several tools available that can assist in the bruteforcing of rDNS for IPv6 addresses. Some popular ones include:

- dnsrecon: A powerful DNS enumeration and information gathering tool that supports IPv6.

- dnsenum: A Perl script that can perform various DNS enumeration tasks, including rDNS bruteforcing.

- fierce: A DNS reconnaissance tool that can be used to discover non-contiguous IP space and perform rDNS bruteforcing.

Conclusion

Bruteforcing rDNS for IPv6 addresses can be a useful technique in penetration testing or other security assessments. By systematically querying different domain names with the target's IPv6 address, you may uncover additional information or potential vulnerabilities. However, it is important to note that bruteforcing rDNS should only be performed with proper authorization and in compliance with applicable laws and regulations.

dnsrevenum6 pri.authdns.ripe.net 2001:67c:2e8::/48 #Will use the dns pri.authdns.ripe.net

Atak DDoS na rekursję DNS

Jeśli rekursja DNS jest włączona, atakujący może podrobić pochodzenie w pakiecie UDP, aby DNS wysłał odpowiedź do serwera ofiary. Atakujący może wykorzystać dowolne typy rekordów, takie jak ANY lub DNSSEC, ponieważ generują one większe odpowiedzi.

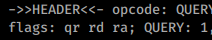

Sposób sprawdzenia, czy DNS obsługuje rekursję, polega na zapytaniu o nazwę domeny i sprawdzeniu, czy w odpowiedzi znajduje się flaga "ra" (dostępna rekursja):

dig google.com A @<IP>

Niedostępne:

Dostępne:

Natychmiastowe dostępne narzędzia do oceny podatności i testowania penetracyjnego. Uruchom pełne testowanie penetracyjne z dowolnego miejsca za pomocą ponad 20 narzędzi i funkcji, które obejmują rozpoznanie i raportowanie. Nie zastępujemy testerów penetracyjnych - opracowujemy niestandardowe narzędzia, moduły wykrywania i eksploatacji, aby umożliwić im zagłębianie się, zdobywanie dostępu i dobrą zabawę.

{% embed url="https://pentest-tools.com/" %}

Wysyłka wiadomości na nieistniejące konto

Podczas analizy powiadomienia o niemożliwości dostarczenia (NDN), które zostało wywołane przez wysłanie wiadomości e-mail na nieprawidłowy adres w domenie docelowej, często ujawniane są cenne szczegóły dotyczące wewnętrznej sieci.

Przedstawione powiadomienie o niemożliwości dostarczenia zawiera informacje takie jak:

- Generujący serwer został zidentyfikowany jako

server.example.com. - Powiadomienie o niepowodzeniu dla

user@example.comz kodem błędu#550 5.1.1 RESOLVER.ADR.RecipNotFound; not foundzostało zwrócone. - W oryginalnych nagłówkach wiadomości ujawnione zostały wewnętrzne adresy IP i nazwy hostów.

The original message headers were modified for anonymity and now present randomized data:

Generating server: server.example.com

user@example.com

#550 5.1.1 RESOLVER.ADR.RecipNotFound; not found ##

Original message headers:

Received: from MAILSERVER01.domain.example.com (192.168.1.1) by

mailserver02.domain.example.com (192.168.2.2) with Microsoft SMTP Server (TLS)

id 14.3.174.1; Mon, 25 May 2015 14:52:22 -0700

Received: from filter.example.com (203.0.113.1) by

MAILSERVER01.domain.example.com (192.168.1.1) with Microsoft SMTP Server (TLS)

id 14.3.174.1; Mon, 25 May 2015 14:51:22 -0700

X-ASG-Debug-ID: 1432576343-0614671716190e0d0001-zOQ9WJ

Received: from gateway.domainhost.com (gateway.domainhost.com [198.51.100.37]) by

filter.example.com with ESMTP id xVNPkwaqGgdyH5Ag for user@example.com; Mon,

25 May 2015 14:52:13 -0700 (PDT)

X-Envelope-From: sender@anotherdomain.org

X-Apparent-Source-IP: 198.51.100.37

Pliki konfiguracyjne

Config files are an important aspect of DNS pentesting. These files contain the configuration settings for DNS servers and can provide valuable information for attackers. Here are some common config files to look out for:

BIND

BIND is a popular DNS server software used on Unix-like operating systems. The main config file for BIND is usually located at /etc/named.conf. This file contains global configuration options, zone definitions, and other settings.

Windows DNS Server

On Windows systems, the DNS server configuration is stored in the Windows Registry. The relevant keys can be found under HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters.

dnsmasq

dnsmasq is a lightweight DNS forwarder and DHCP server commonly used in small networks or as a local DNS cache. Its config file is typically located at /etc/dnsmasq.conf or /etc/dnsmasq.d/*.conf.

PowerDNS

PowerDNS is a versatile DNS server software that supports various backends. Its main config file is usually located at /etc/pdns.conf or /etc/powerdns/pdns.conf.

Unbound

Unbound is a validating, recursive, and caching DNS resolver. Its config file is typically located at /etc/unbound/unbound.conf.

Other DNS Servers

Different DNS servers may have their own config file locations and formats. It's important to research the specific DNS server software being used to find the relevant config files.

Remember to check for any sensitive information, such as passwords or IP addresses, that may be stored in these config files. Attackers can leverage this information to gain unauthorized access or perform other malicious activities.

host.conf

/etc/resolv.conf

/etc/bind/named.conf

/etc/bind/named.conf.local

/etc/bind/named.conf.options

/etc/bind/named.conf.log

/etc/bind/*

Niebezpieczne ustawienia podczas konfigurowania serwera Bind:

| Opcja | Opis |

|---|---|

allow-query |

Określa, które hosty mają prawo wysyłać żądania do serwera DNS. |

allow-recursion |

Określa, które hosty mają prawo wysyłać rekurencyjne żądania do serwera DNS. |

allow-transfer |

Określa, które hosty mają prawo otrzymywać transfer strefy od serwera DNS. |

zone-statistics |

Zbiera dane statystyczne dotyczące stref. |

Referencje

- https://www.myrasecurity.com/en/knowledge-hub/dns/

- Książka: Network Security Assessment 3rd edition

HackTricks Automatyczne Polecenia

Protocol_Name: DNS #Protocol Abbreviation if there is one.

Port_Number: 53 #Comma separated if there is more than one.

Protocol_Description: Domain Name Service #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for DNS

Note: |

#These are the commands I run every time I see an open DNS port

dnsrecon -r 127.0.0.0/24 -n {IP} -d {Domain_Name}

dnsrecon -r 127.0.1.0/24 -n {IP} -d {Domain_Name}

dnsrecon -r {Network}{CIDR} -n {IP} -d {Domain_Name}

dig axfr @{IP}

dig axfr {Domain_Name} @{IP}

nslookup

SERVER {IP}

127.0.0.1

{IP}

Domain_Name

exit

https://book.hacktricks.xyz/pentesting/pentesting-dns

Entry_2:

Name: Banner Grab

Description: Grab DNS Banner

Command: dig version.bind CHAOS TXT @DNS

Entry_3:

Name: Nmap Vuln Scan

Description: Scan for Vulnerabilities with Nmap

Command: nmap -n --script "(default and *dns*) or fcrdns or dns-srv-enum or dns-random-txid or dns-random-srcport" {IP}

Entry_4:

Name: Zone Transfer

Description: Three attempts at forcing a zone transfer

Command: dig axfr @{IP} && dix axfr @{IP} {Domain_Name} && fierce --dns-servers {IP} --domain {Domain_Name}

Entry_5:

Name: Active Directory

Description: Eunuerate a DC via DNS

Command: dig -t _gc._{Domain_Name} && dig -t _ldap._{Domain_Name} && dig -t _kerberos._{Domain_Name} && dig -t _kpasswd._{Domain_Name} && nmap --script dns-srv-enum --script-args "dns-srv-enum.domain={Domain_Name}"

Entry_6:

Name: consolesless mfs enumeration

Description: DNS enumeration without the need to run msfconsole

Note: sourced from https://github.com/carlospolop/legion

Command: msfconsole -q -x 'use auxiliary/scanner/dns/dns_amp; set RHOSTS {IP}; set RPORT 53; run; exit' && msfconsole -q -x 'use auxiliary/gather/enum_dns; set RHOSTS {IP}; set RPORT 53; run; exit'

Natychmiastowo dostępne narzędzia do oceny podatności i testowania penetracyjnego. Uruchom pełny test penetracyjny z dowolnego miejsca za pomocą ponad 20 narzędzi i funkcji, które obejmują rozpoznanie i raportowanie. Nie zastępujemy testerów penetracyjnych - opracowujemy niestandardowe narzędzia, moduły wykrywania i eksploatacji, aby umożliwić im zagłębianie się, zdobywanie powłok i dobrą zabawę.

{% embed url="https://pentest-tools.com/" %}

Dowiedz się, jak hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć reklamę swojej firmy w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów GitHub.