8.1 KiB

Configuração do Burp Suite para iOS

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial do PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para o HackTricks e HackTricks Cloud github repos.

Use Trickest para construir e automatizar fluxos de trabalho facilmente com as ferramentas comunitárias mais avançadas do mundo.

Acesse hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Instalando o Certificado Burp em Dispositivos iOS

Para análise segura de tráfego da web e pinning SSL em dispositivos iOS, o Burp Suite pode ser utilizado através do Burp Mobile Assistant ou via configuração manual. Abaixo está um guia resumido sobre ambos os métodos:

Instalação Automatizada com o Burp Mobile Assistant

O Burp Mobile Assistant simplifica o processo de instalação do Certificado Burp, configuração de proxy e SSL Pinning. Orientações detalhadas podem ser encontradas na documentação oficial da PortSwigger.

Etapas de Instalação Manual

- Configuração de Proxy: Comece definindo o Burp como o proxy nas configurações de Wi-Fi do iPhone.

- Download do Certificado: Acesse

http://burpno navegador do seu dispositivo para baixar o certificado. - Instalação do Certificado: Instale o perfil baixado via Ajustes > Geral > VPN e Gerenciamento de Dispositivos, em seguida, habilite a confiança para o PortSwigger CA em Configurações de Confiança do Certificado.

Configurando um Proxy de Intercepção

A configuração permite a análise de tráfego entre o dispositivo iOS e a internet através do Burp, exigindo uma rede Wi-Fi que suporte tráfego de cliente para cliente. Se não estiver disponível, uma conexão USB via usbmuxd pode servir como alternativa. Os tutoriais da PortSwigger fornecem instruções detalhadas sobre configuração do dispositivo e instalação do certificado.

Configuração Avançada para Dispositivos Jailbroken

Para usuários com dispositivos jailbroken, o SSH sobre USB (via iproxy) oferece um método para rotear o tráfego diretamente através do Burp:

- Estabelecer Conexão SSH: Use o iproxy para encaminhar o SSH para localhost, permitindo a conexão do dispositivo iOS ao computador executando o Burp.

iproxy 2222 22

- Encaminhamento de Porta Remota: Encaminhe a porta 8080 do dispositivo iOS para o localhost do computador para permitir acesso direto à interface do Burp.

ssh -R 8080:localhost:8080 root@localhost -p 2222

- Configuração de Proxy Global: Por fim, configure as configurações de Wi-Fi do dispositivo iOS para usar um proxy manual, direcionando todo o tráfego da web através do Burp.

Monitoramento/Sniffing Completo da Rede

O monitoramento do tráfego de dispositivos não-HTTP pode ser eficientemente realizado usando o Wireshark, uma ferramenta capaz de capturar todas as formas de tráfego de dados. Para dispositivos iOS, o monitoramento em tempo real do tráfego é facilitado através da criação de uma Interface Virtual Remota, um processo detalhado neste post do Stack Overflow. Antes de começar, a instalação do Wireshark em um sistema macOS é um pré-requisito.

O procedimento envolve várias etapas-chave:

- Inicie uma conexão entre o dispositivo iOS e o host macOS via USB.

- Verifique o UDID do dispositivo iOS, uma etapa necessária para o monitoramento do tráfego. Isso pode ser feito executando um comando no Terminal do macOS:

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Após a identificação do UDID, o Wireshark deve ser aberto e a interface "rvi0" selecionada para a captura de dados.

- Para monitoramento direcionado, como capturar o tráfego HTTP relacionado a um endereço IP específico, os Filtros de Captura do Wireshark podem ser empregados:

Instalação do Certificado Burp no Simulador

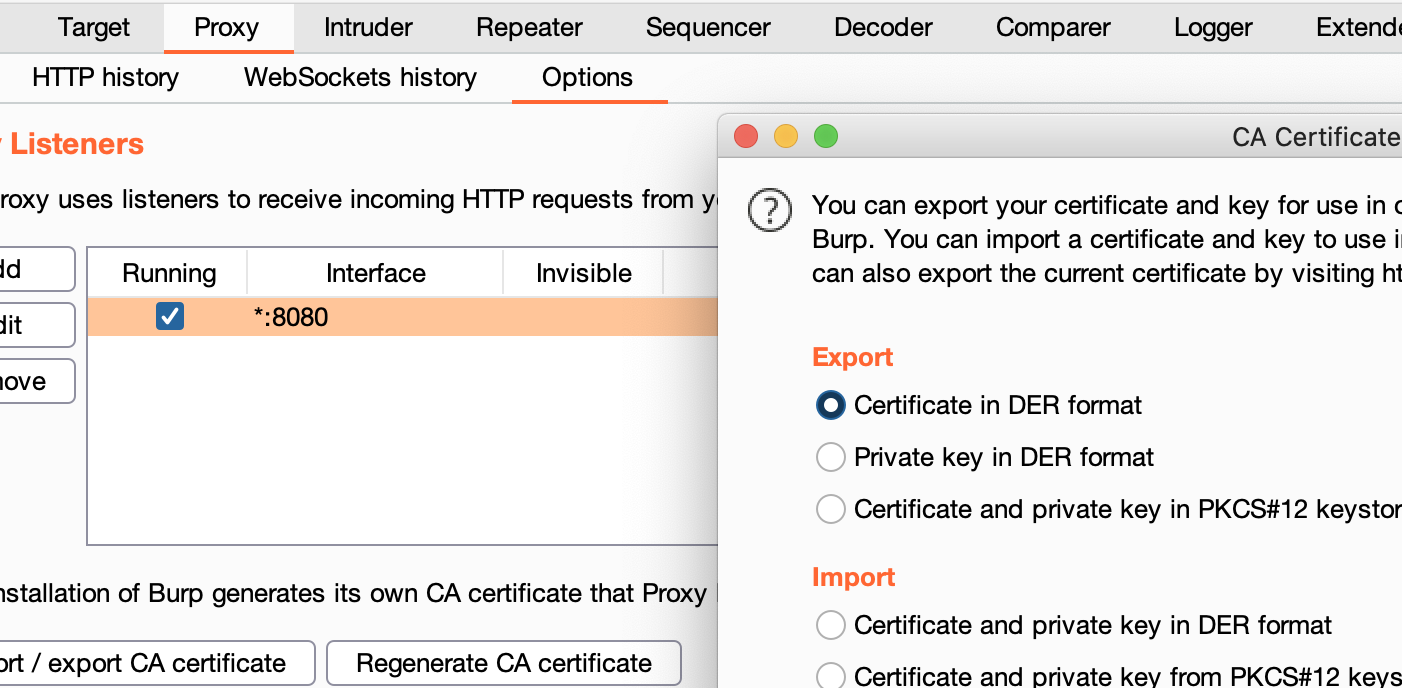

- Exportar Certificado Burp

Em Proxy --> Opções --> Exportar certificado CA --> Certificado no formato DER

- Arraste e solte o certificado dentro do Emulador

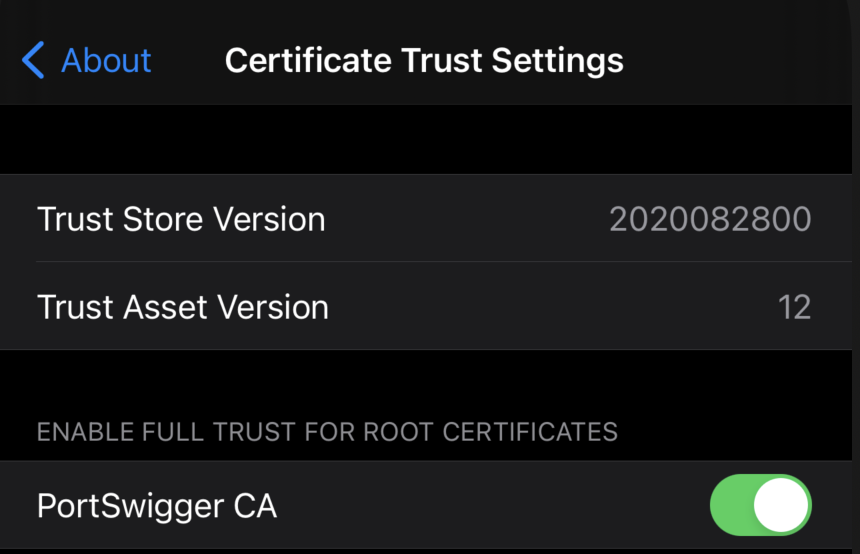

- Dentro do emulador, vá para Configurações --> Geral --> Perfil --> PortSwigger CA, e verifique o certificado

- Dentro do emulador, vá para Configurações --> Geral --> Sobre --> Configurações de Confiança do Certificado, e ative o PortSwigger CA

Parabéns, você configurou com sucesso o Certificado CA do Burp no simulador iOS

{% hint style="info" %} O simulador iOS usará as configurações de proxy do MacOS. {% endhint %}

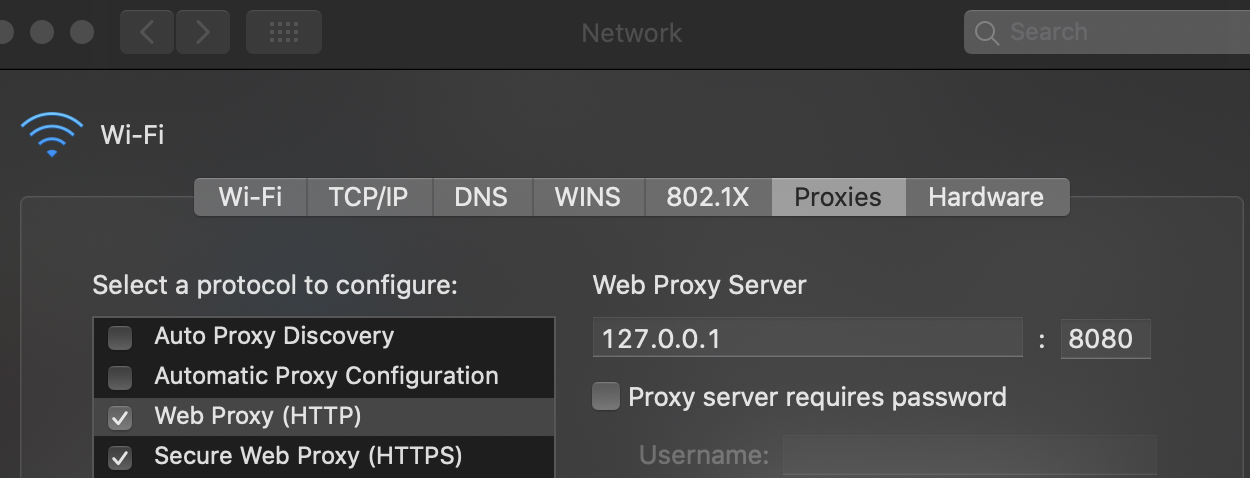

Configuração de Proxy do MacOS

Passos para configurar o Burp como proxy:

- Vá para Preferências do Sistema --> Rede --> Avançado

- Na guia Proxies, marque Proxy da Web (HTTP) e Proxy da Web Seguro (HTTPS)

- Em ambas as opções, configure 127.0.0.1:8080

- Clique em Ok e depois em Aplicar

Use Trickest para construir e automatizar fluxos de trabalho facilmente com as ferramentas comunitárias mais avançadas do mundo.

Tenha Acesso Hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Aprenda hacking na AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou nos siga no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud.