7.9 KiB

iOS Burp Suite Konfigurasie

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.

Gebruik Trickest om maklik te bou en outomatiseer werkafvloei aangedryf deur die wêreld se mees gevorderde gemeenskapshulpmiddels.

Kry Vandaag Toegang:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Installeer die Burp-sertifikaat op iOS-toestelle

Vir veilige webverkeeranalise en SSL-pinning op iOS-toestelle kan die Burp Suite gebruik word deur die Burp Mobile Assistant of deur middel van handmatige konfigurasie. Hieronder is 'n opgesomde gids oor beide metodes:

Geoutomatiseerde Installasie met Burp Mobile Assistant

Die Burp Mobile Assistant vereenvoudig die installasieproses van die Burp-sertifikaat, proksikonfigurasie, en SSL-pinning. Gedetailleerde leiding kan gevind word op PortSwigger se amptelike dokumentasie.

Handmatige Installasiestappe

- Proksikonfigurasie: Begin deur Burp as die proksi in te stel onder die iPhone se Wi-Fi-instellings.

- Sertifikaat aflaai: Navigeer na

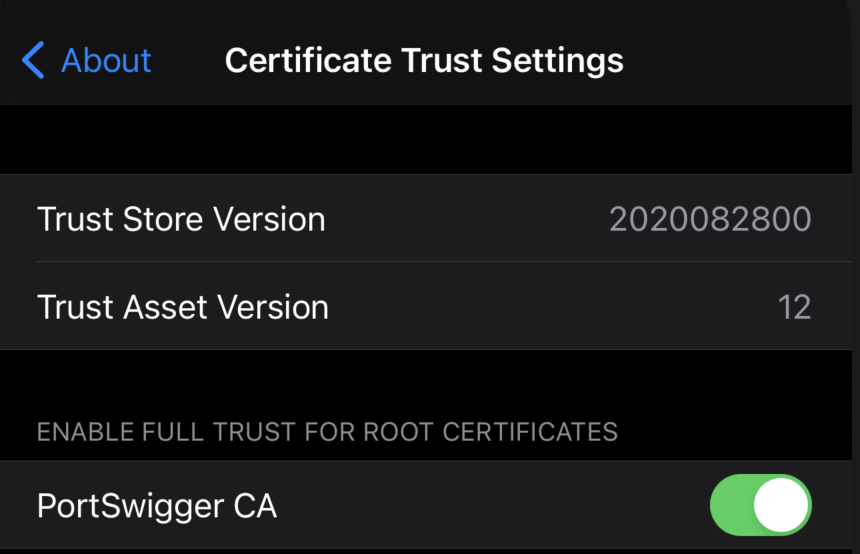

http://burpop jou toestel se blaaier om die sertifikaat af te laai. - Sertifikaatinstallasie: Installeer die afgelaaide profiel via Instellings > Algemeen > VPN & Toestelbestuur, skakel dan vertroue in vir die PortSwigger CA onder Sertifikaatvertrouensinstellings.

Konfigureer 'n Onderskeppingproksi

Die opstelling maak verkeeranalise tussen die iOS-toestel en die internet deur Burp moontlik, wat 'n Wi-Fi-netwerk vereis wat kliënt-tot-kliënt-verkeer ondersteun. Indien nie beskikbaar nie, kan 'n USB-verbinding via usbmuxd as 'n alternatief dien. PortSwigger se tutoriale bied in-diepte instruksies oor toestelkonfigurasie en sertifikaatinstallasie.

Gevorderde Konfigurasie vir Gehackte Toestelle

Vir gebruikers met gehackte toestelle bied SSH oor USB (via iproxy) 'n metode om verkeer direk deur Burp te roeteer:

- Stel SSH-verbinding in: Gebruik iproxy om SSH na localhost deur te stuur, wat verbinding van die iOS-toestel na die rekenaar wat Burp hardloop, moontlik maak.

iproxy 2222 22

- Verre Port Deurstuur: Stuur die iOS-toestel se poort 8080 na die rekenaar se localhost om direkte toegang tot Burp se koppelvlak moontlik te maak.

ssh -R 8080:localhost:8080 root@localhost -p 2222

- Globale Proksy-instelling: Laastens, konfigureer die iOS-toestel se Wi-Fi-instellings om 'n handmatige proksi te gebruik, wat alle webverkeer deur Burp rig.

Volledige Netwerkmonitoring/Sniffing

Die monitering van nie-HTTP-toestelverkeer kan effektief uitgevoer word met Wireshark, 'n hulpmiddel wat in staat is om alle vorme van data-verkeer vas te vang. Vir iOS-toestelle word die monitering van werklike verkeer gefasiliteer deur die skep van 'n Afgeleë Virtuele Koppelvlak, 'n proses wat in detail beskryf word in hierdie Stack Overflow-pos. Voor aanvang moet Wireshark op 'n macOS-stelsel geïnstalleer word.

Die prosedure behels verskeie sleutelstappe:

- Inisieer 'n verbinding tussen die iOS-toestel en die macOS-gashuis via USB.

- Stel die iOS-toestel se UDID vas, 'n noodsaaklike stap vir verkeersmonitering. Dit kan gedoen word deur 'n bevel in die macOS-Terminal uit te voer:

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Na identifikasie van die UDID, moet Wireshark geopen word, en die "rvi0" koppelvlak gekies word vir data-opname.

- Vir geteikende monitering, soos die vasvang van HTTP-verkeer wat verband hou met 'n spesifieke IP-adres, kan Wireshark se Vangsfilters gebruik word:

Burp Sertifikaatinstallasie in Simulator

- Voer Burp-sertifikaat uit

In Proxy --> Opsies --> CA-sertifikaat uitvoer --> Sertifikaat in DER-formaat

- Sleur en laat val die sertifikaat binne die Emulator

- Binne die emulator gaan na Instellings --> Algemeen --> Profiel --> PortSwigger CA, en verifieer die sertifikaat

- Binne die emulator gaan na Instellings --> Algemeen --> Oor --> Sertifikaatvertrouensinstellings, en aktiveer PortSwigger CA

Geluk, jy het die Burp CA-sertifikaat suksesvol gekonfigureer in die iOS-simulator

{% hint style="info" %} Die iOS-simulator sal die proksi-instellings van die MacOS gebruik. {% endhint %}

MacOS Proksi-instellings

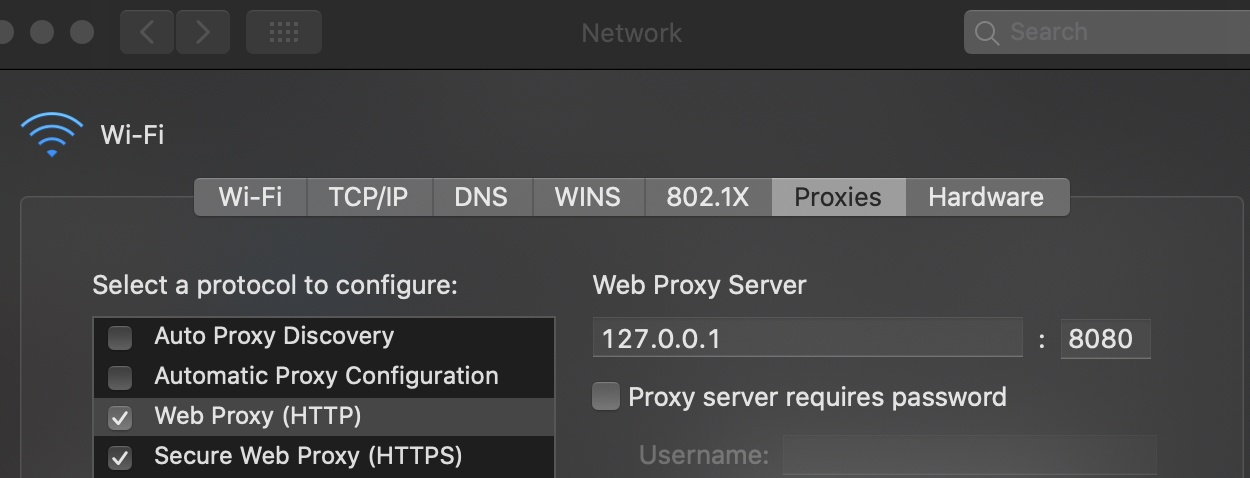

Stappe om Burp as proksi te konfigureer:

- Gaan na Sisteemvoorkeure --> Netwerk --> Gevorderd

- Op die Proksi tabblad merk Webproksi (HTTP) en Veilige Webproksi (HTTPS)

- Konfigureer in beide opsies 127.0.0.1:8080

- Klik op Ok en dan in Toepas

Gebruik Trickest om maklik te bou en outomatiseer werksvloei aangedryf deur die wêreld se mees gevorderde gemeenskapshulpmiddels.

Kry Vandag Toegang:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Leer AWS-hacking van nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS-familie, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.