7.7 KiB

Truques do Wireshark

Truques do Wireshark

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os repositórios github HackTricks e HackTricks Cloud.

Melhore suas habilidades no Wireshark

Tutoriais

Os seguintes tutoriais são incríveis para aprender alguns truques básicos interessantes:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Informações Analisadas

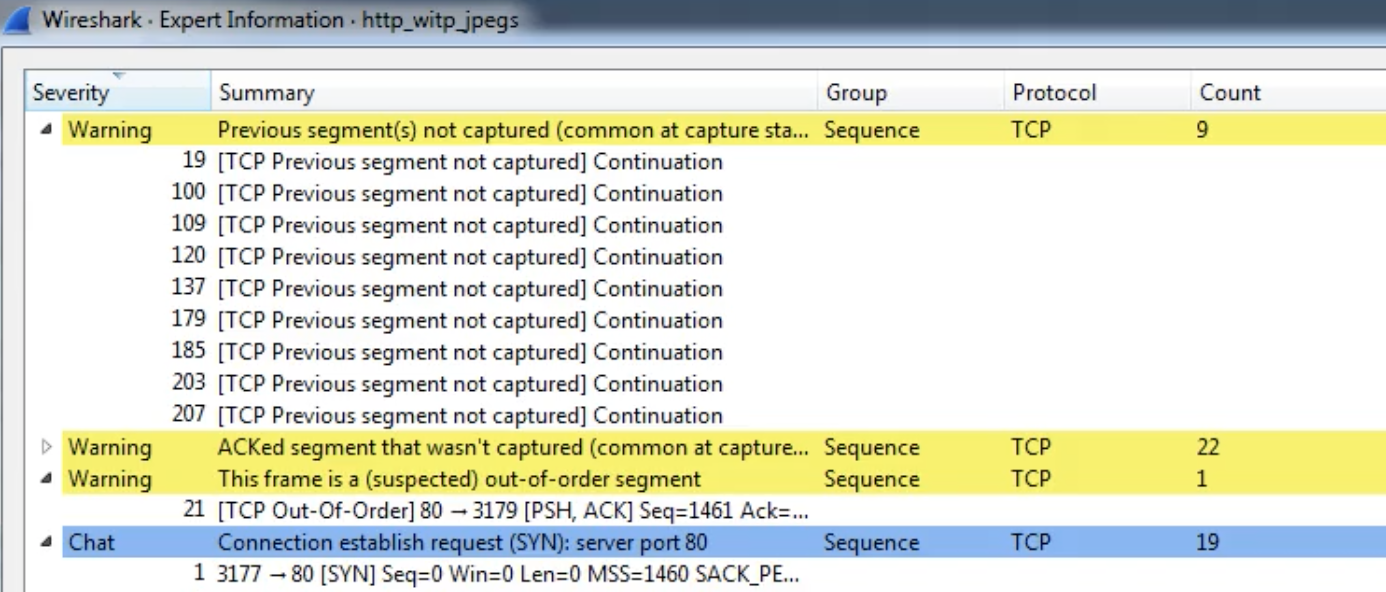

Informações de Especialistas

Clicando em Analyze --> Expert Information você terá uma visão geral do que está acontecendo nos pacotes analisados:

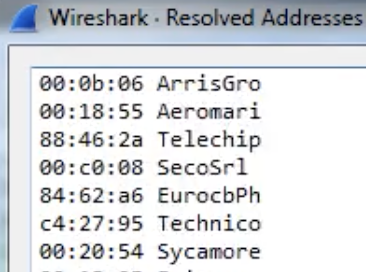

Endereços Resolvidos

Em Statistics --> Resolved Addresses você pode encontrar várias informações que foram "resolvidas" pelo Wireshark, como porta/transporte para protocolo, MAC para o fabricante, etc. É interessante saber o que está implicado na comunicação.

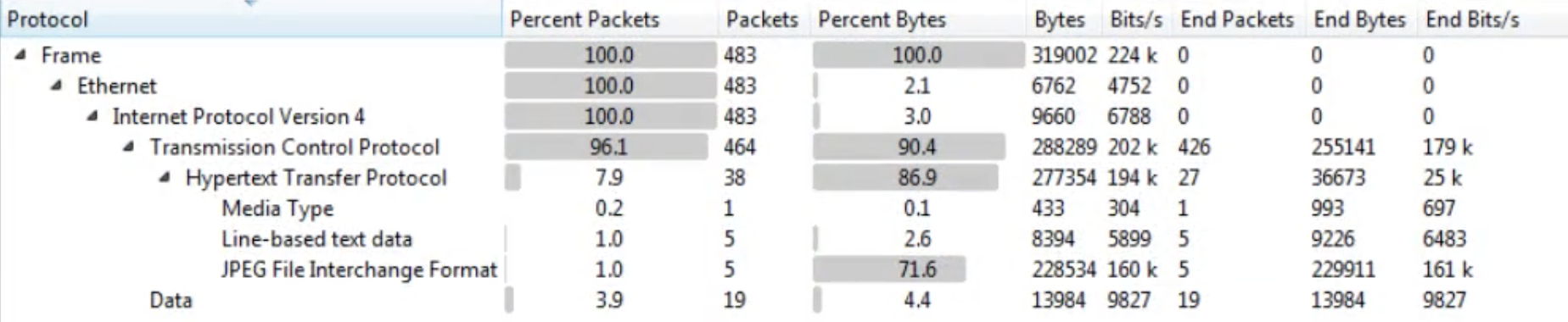

Hierarquia de Protocolos

Em Statistics --> Protocol Hierarchy você pode encontrar os protocolos envolvidos na comunicação e dados sobre eles.

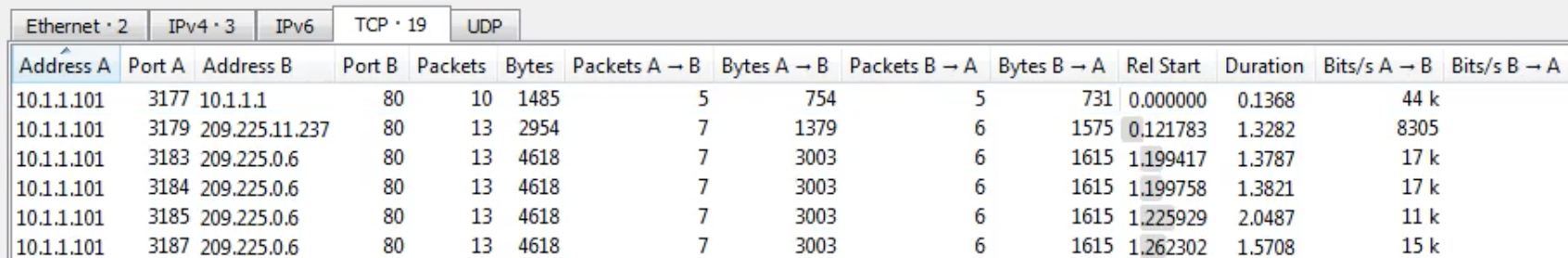

Conversas

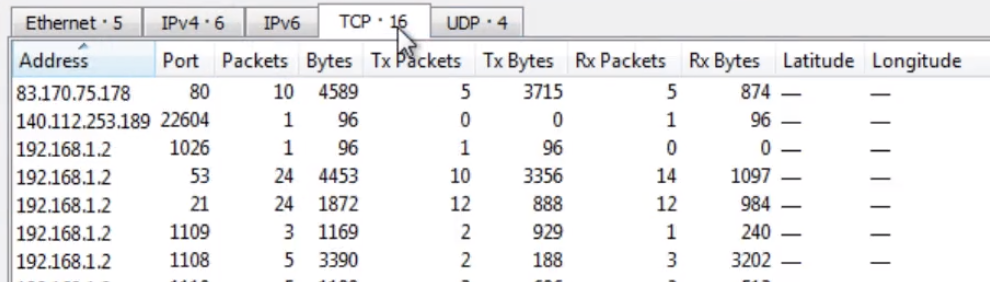

Em Statistics --> Conversations você pode encontrar um resumo das conversas na comunicação e dados sobre elas.

Pontos Finais

Em Statistics --> Endpoints você pode encontrar um resumo dos pontos finais na comunicação e dados sobre cada um deles.

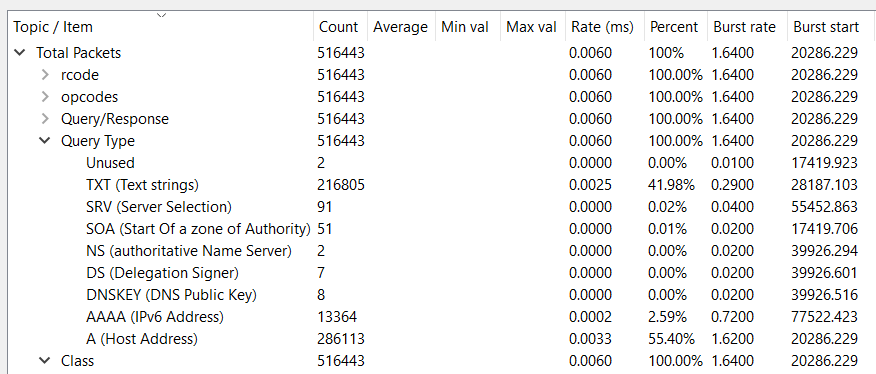

Informações DNS

Em Statistics --> DNS você pode encontrar estatísticas sobre as solicitações DNS capturadas.

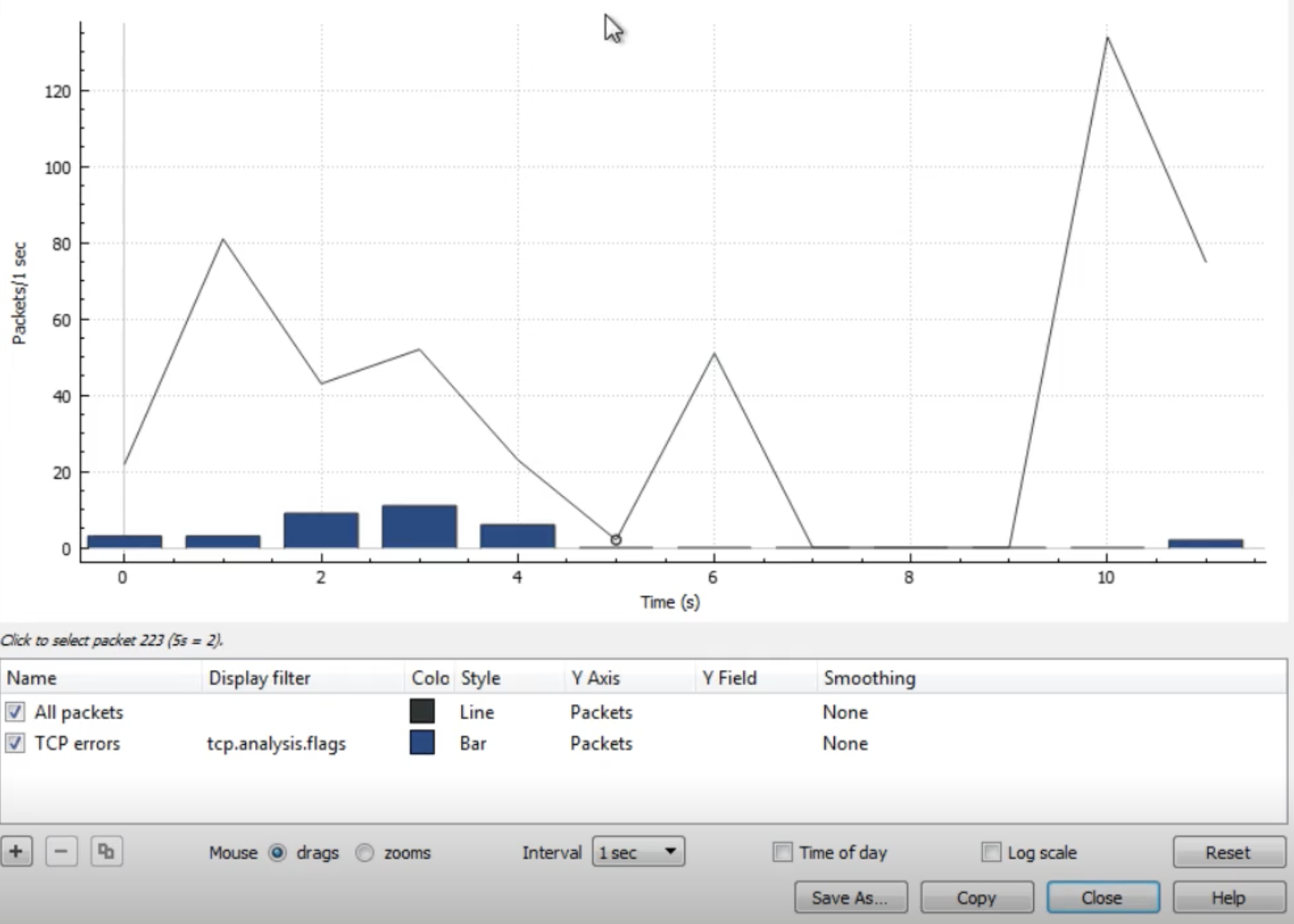

Gráfico I/O

Em Statistics --> I/O Graph você pode encontrar um gráfico da comunicação.

Filtros

Aqui você pode encontrar filtros do Wireshark dependendo do protocolo: https://www.wireshark.org/docs/dfref/

Outros filtros interessantes:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- Tráfego HTTP e HTTPS inicial

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- Tráfego HTTP e HTTPS inicial + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- Tráfego HTTP e HTTPS inicial + TCP SYN + solicitações DNS

Pesquisa

Se você quer pesquisar por conteúdo dentro dos pacotes das sessões, pressione CTRL+f. Você pode adicionar novas camadas à barra de informações principais (No., Time, Source, etc.) clicando com o botão direito e depois em editar coluna.

Prática: https://www.malware-traffic-analysis.net/

Identificando Domínios

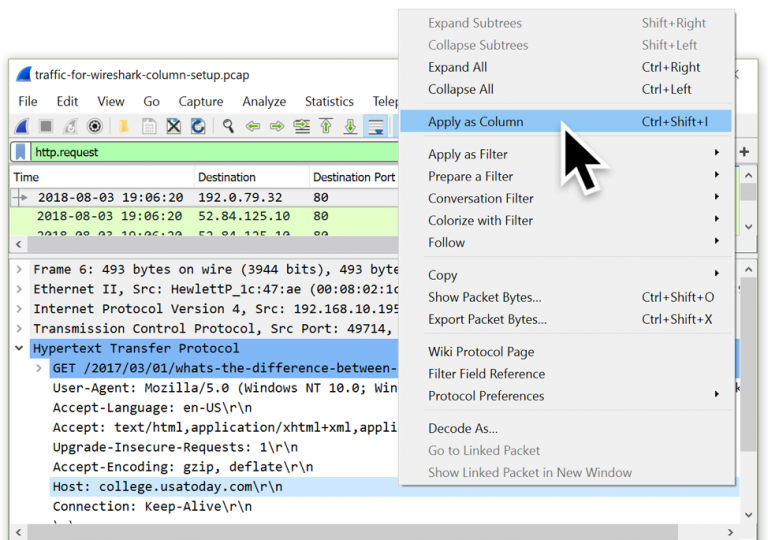

Você pode adicionar uma coluna que mostra o cabeçalho Host HTTP:

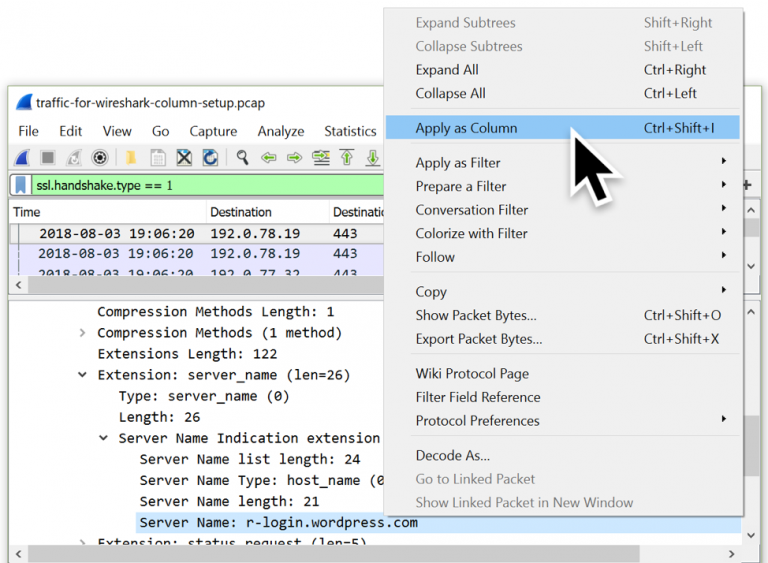

E uma coluna que adiciona o nome do servidor de uma conexão HTTPS iniciante (ssl.handshake.type == 1):

Identificando nomes de host locais

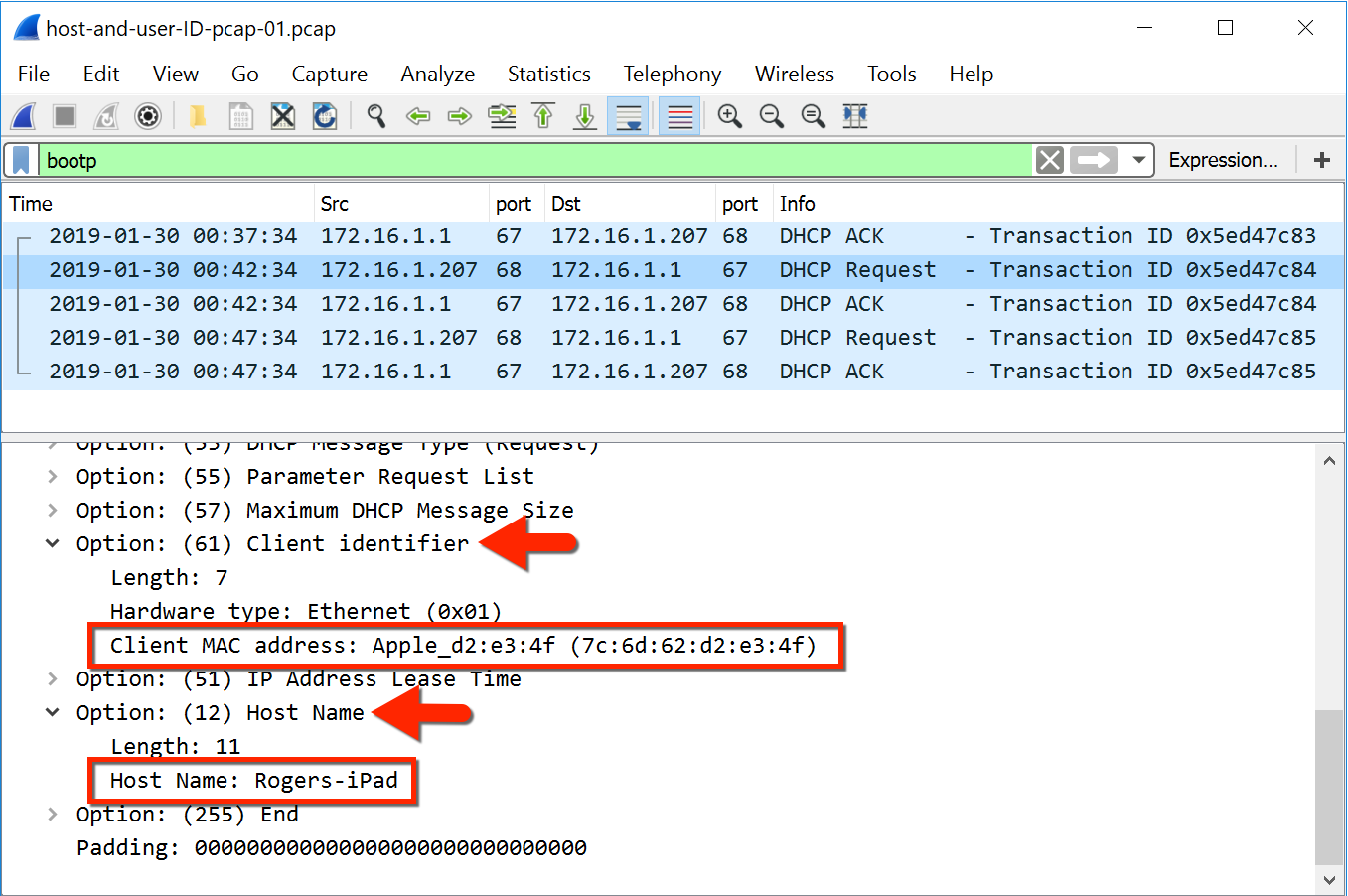

Do DHCP

No Wireshark atual, em vez de bootp, você precisa procurar por DHCP

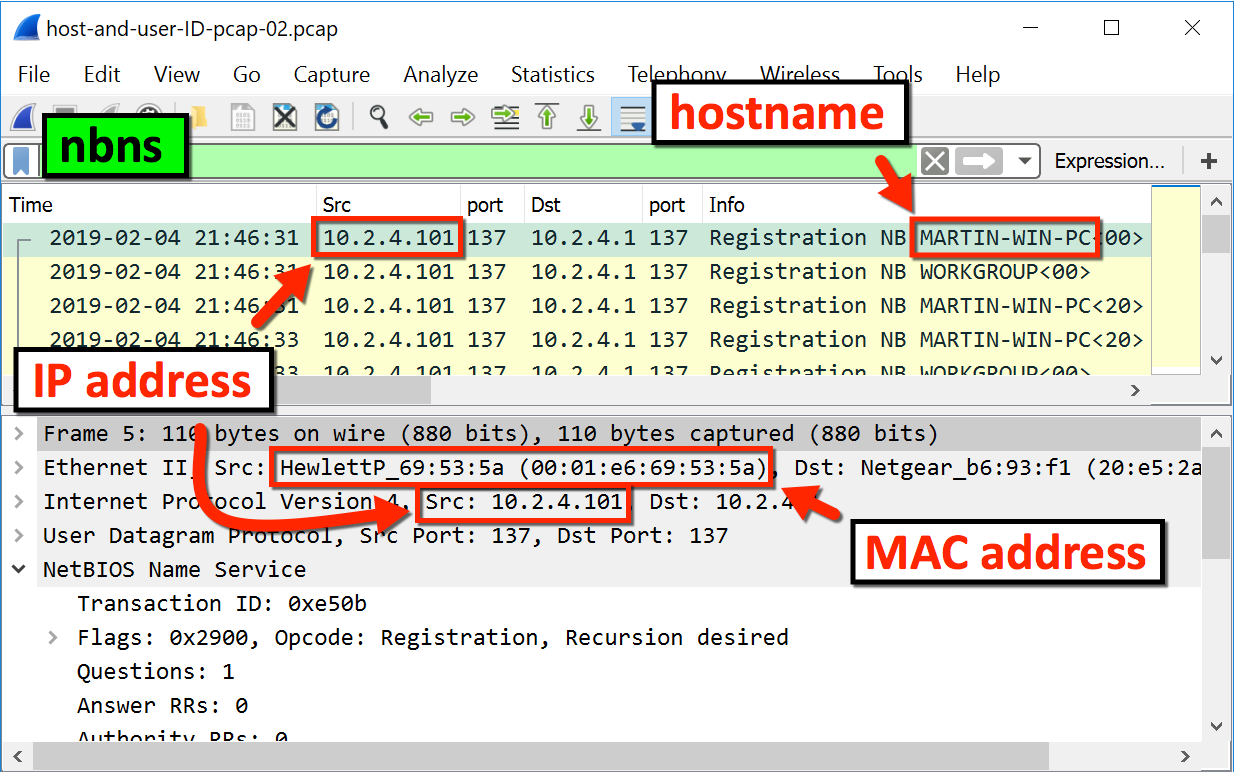

Do NBNS

Descriptografando TLS

Descriptografando tráfego https com chave privada do servidor

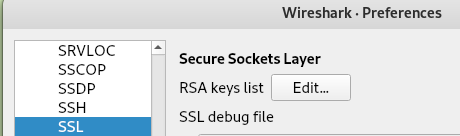

edit>preference>protocol>ssl>

Pressione Edit e adicione todos os dados do servidor e a chave privada (IP, Port, Protocol, Key file e password)

Descriptografando tráfego https com chaves de sessão simétricas

Acontece que o Firefox e o Chrome ambos suportam o registro da chave de sessão simétrica usada para criptografar o tráfego TLS em um arquivo. Você pode então apontar o Wireshark para esse arquivo e pronto! tráfego TLS descriptografado. Mais em: https://redflagsecurity.net/2019/03/10/decrypting-tls-wireshark/

Para detectar isso, procure no ambiente pela variável SSLKEYLOGFILE

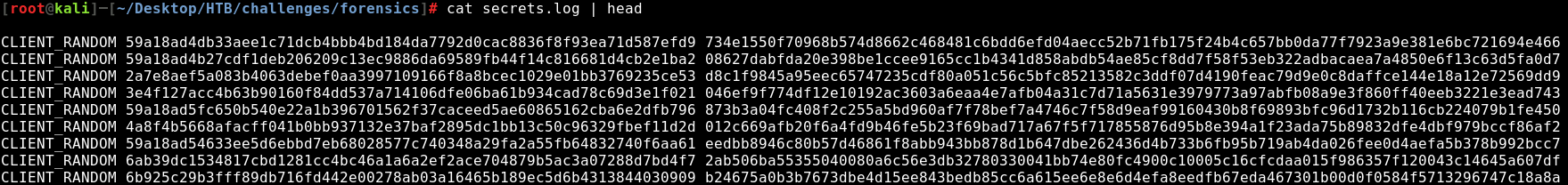

Um arquivo de chaves compartilhadas terá esta aparência:

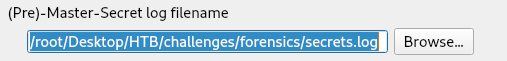

Para importar isso no Wireshark, vá para _edit > preference > protocol > ssl > e importe-o em (Pre)-Master-Secret log filename:

Comunicação ADB

Extraia um APK de uma comunicação ADB onde o APK foi enviado:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.