5.3 KiB

Iframe Traps

AWSハッキングをゼロからヒーローまで学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したいまたはHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksグッズを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクション

- 💬 Discordグループに参加またはtelegramグループに参加するか、Twitter 🐦でフォローする @carlospolopm。

- ハッキングトリックを共有するには、 HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出してください。

基本情報

このXSSを悪用する形式は、信頼できるtrustedsec.comの2つの投稿で元々公開されました:こちら および こちら。

攻撃は、XSSに対して脆弱なページで始まり、被害者がXSSを離れないようにし、全てのWebアプリケーションを占有するiframe内でナビゲートさせることが可能な場合に発生します。

XSS攻撃は基本的に、Webページをiframe内に100%表示します。したがって、被害者は自分がiframe内にいることに気づかないでしょう。その後、被害者がiframe内(Web内)のリンクをクリックしてページを移動すると、そのナビゲーションから情報を盗む任意のJSがロードされたiframe内をナビゲートすることになります。

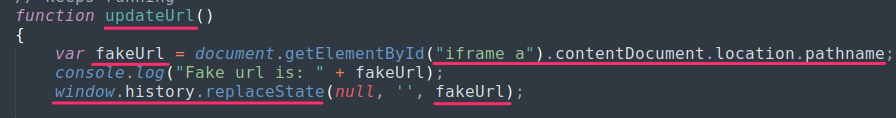

さらに、よりリアルにするために、いくつかのリスナーを使用して、iframeがページの場所を変更したときにチェックし、ユーザーがブラウザを使用してページを移動していると思わせるためにブラウザのURLをその場所に更新することが可能です。

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

さらに、リスナーを使用して、被害者が訪れている他のページだけでなく、記入されたフォームのデータを盗む、それらを送信する(資格情報?)かローカルストレージを盗むことが可能です...

もちろん、被害者がタブを閉じたり、ブラウザに別のURLを入力するとiframeを脱出します。これを行う別の方法はページをリフレッシュすることですが、これは新しいページがiframe内でロードされるたびに右クリックコンテキストメニューを無効にするか、ユーザーのマウスがiframeを離れるのを検知して、おそらくブラウザのリロードボタンをクリックするために、ブラウザのURLが元のXSSに対して更新されるので、ユーザーがそれをリロードすると再び毒されます(これはあまりステルスではないことに注意してください)。

AWSハッキングをゼロからヒーローまで学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したいまたはHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksグッズを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクション

- 💬 Discordグループに参加またはtelegramグループに参加するか、Twitter 🐦でフォローする @carlospolopm。

- ハッキングトリックを共有するには、 HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出してください。