10 KiB

フィッシングの検出

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksのグッズを手に入れましょう。

-

💬 Discordグループまたはテレグラムグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

-

**ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリ**にPRを提出してください。

導入

フィッシング試行を検出するためには、現在使用されているフィッシング技術を理解することが重要です。この投稿の親ページには、この情報が記載されていますので、現在使用されている技術について知らない場合は、親ページに移動して少なくともそのセクションを読むことをお勧めします。

この投稿は、攻撃者がいかにして被害者のドメイン名を模倣または使用するかという考えに基づいています。例えば、あなたのドメインがexample.comと呼ばれ、youwonthelottery.comのような完全に異なるドメイン名を使用してフィッシングされた場合、これらの技術はそれを発見することはできません。

ドメイン名の変種

メール内で使用される類似したドメイン名を使用するフィッシング試行を発見するのは比較的簡単です。

攻撃者が使用する可能性のある最もありそうなフィッシング名のリストを生成し、それが登録されているかどうかを確認するか、単にそれを使用しているIPがあるかどうかをチェックすれば十分です。

不審なドメインの検出

この目的のために、次のツールのいずれかを使用できます。これらのツールは、ドメインに割り当てられたIPがあるかどうかを自動的にDNSリクエストして確認することも注意してください。

ビットフリップ

コンピューティングの世界では、メモリの裏側でビット(0と1)ですべてがビットで(ゼロと1)で格納されています。

ドメインにもこれが適用されます。例えば、_windows.com_は、コンピューティングデバイスの揮発性メモリ内では_01110111..._となります。

しかし、もし1つのビットが太陽フレア、宇宙線、またはハードウェアエラーによって自動的に反転した場合はどうでしょうか?つまり、0の1が1の0になるか、その逆です。

DNSリクエストにこのコンセプトを適用すると、DNSサーバーに到着する要求されたドメインが最初に要求されたドメインとは異なる可能性があることがあります。

例えば、ドメインmicrosoft.comの1ビットの変更により、_windnws.com_に変換される可能性があります。

攻撃者は、被害者に関連するビットフリップドメインをできるだけ多く登録し、正規のユーザーを自分たちのインフラストラクチャにリダイレクトすることができます。

詳細については、https://www.bleepingcomputer.com/news/security/hijacking-traffic-to-microsoft-s-windowscom-with-bitflipping/を読んでください。

すべての可能なビットフリップドメイン名も監視する必要があります。

基本的なチェック

潜在的な不審なドメイン名のリストがある場合、それらを(主にHTTPおよびHTTPSのポート)チェックして、被害者のドメインと似たようなログインフォームを使用しているかどうかを確認する必要があります。

ポート3333もチェックして、gophishのインスタンスが実行されているかどうかを確認することもできます。

また、発見された不審なドメインの年齢を知ることも興味深いです。若いほどリスクが高くなります。

HTTPおよび/またはHTTPSの不審なWebページのスクリーンショットを取得して、それが不審であるかどうかを確認し、その場合は詳細を調査するためにアクセスすることもできます。

高度なチェック

さらに進む場合は、定期的に(毎日?数秒/数分しかかかりません)これらの不審なドメインを監視し、さらに検索することをお勧めします。関連するIPのオープンポートをチェックし、gophishや類似のツールのインスタンスを検索することも必要です(はい、攻撃者も間違えることがあります)。また、不審なドメインとサブドメインのHTTPおよびHTTPSのWebページを監視し、それらが被害者のWebページからログインフォームをコピーしているかどうかを確認することも重要です。

これを自動化するためには、被害者のドメインのログインフォームのリストを持っておき、不審なWebページをスパイダリングし、不審なドメイン内で見つかった各ログインフォームを被害者のドメインの各ログインフォームと比較するために、ssdeepのようなものを使用することをお勧めします。

不審なドメインのログインフォームを特定した場合、ダミーの資格情報を送信して、それが被害者のドメインにリダイレクトされるかどうかを確認することができます。

キーワードを使用したドメイン名

親ページでは、被害者のドメイン名を大きなドメインの中に配置するドメイン名の変化技術についても言及しています(例:paypal.comの場合、paypal-financial.com)。

証明書の透明性

以前の「ブルートフォース」アプローチはできませんが、証明書の透明性によってこのようなフィッシング試みを発見することができます。CAによって証明書が発行されるたびに、詳細が公開されます。つまり、証明書の透明性を読んだり、監視したりすることで、名前にキーワードを使用しているドメインを見つけることができます。たとえば、攻撃者がhttps://paypal-financial.comの証明書を生成した場合、証明書を見ることでキーワード「paypal」を見つけ、不審なメールが使用されていることがわかります。

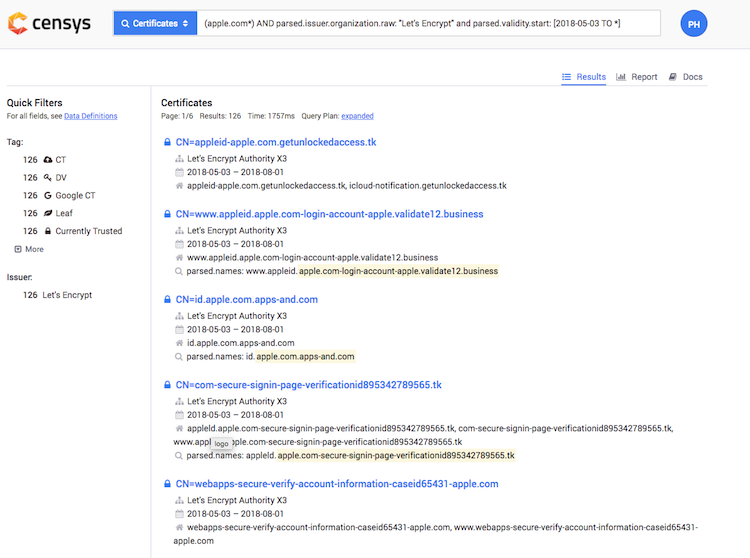

https://0xpatrik.com/phishing-domains/の投稿では、特定のキーワードに影響を与える証明書を検索し、日付(「新しい」証明書のみ)とCA発行者「Let's Encrypt」でフィルタリングするためにCensysを使用できると提案されています。

ただし、無料のウェブcrt.shを使用して「同じこと」を行うこともできます。キーワードを検索し、必要に応じて結果を日付とCAでフィルタリングできます。

この最後のオプションでは、Matching Identitiesフィールドを使用して、実際のドメインのいずれかの識別子が不審なドメインと一致するかどうかを確認することもできます(不審なドメインは誤検知の可能性があることに注意してください)。

別の代替案は、CertStreamという素晴らしいプロジェクトです。CertStreamは、新しく生成された証明書のリアルタイムストリームを提供し、指定されたキーワードを(ほぼ)リアルタイムで検出するために使用できます。実際、phishing_catcherというプロジェクトがそれを行っています。

新しいドメイン

最後の代替案は、一部のTLD(Top Level Domain)の新しく登録されたドメインのリストを収集し、これらのドメインのキーワードをチェックすることです(Whoxyがそのようなサービスを提供しています)。ただし、長いドメインは通常、1つ以上のサブドメインを使用するため、キーワードはFLD(First Level Domain)内に表示されず、フィッシングのサブドメインを見つけることはできません。