5 KiB

Pułapki iframe

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na GitHubie.

Podstawowe informacje

Ta forma nadużywania XSS za pomocą ramek iframe do kradzieży informacji od użytkownika poruszającego się po stronie internetowej została pierwotnie opublikowana w tych 2 postach na trustedsec.com: tutaj i tutaj.

Atak rozpoczyna się na stronie podatnej na XSS, gdzie możliwe jest sprawienie, że ofiary nie opuszczą XSS, sprawiając, że nawigują wewnątrz ramki, która zajmuje całą aplikację internetową.

Atak XSS w zasadzie spowoduje załadowanie strony internetowej w ramce na 100% ekranu. Dlatego ofiara nie zauważy, że znajduje się wewnątrz ramki. Następnie, jeśli ofiara nawiguje się po stronie, klikając linki wewnątrz ramki (wewnątrz strony internetowej), będzie nawigować wewnątrz ramki z załadowanym arbitralnym JS, kradnąc informacje z tej nawigacji.

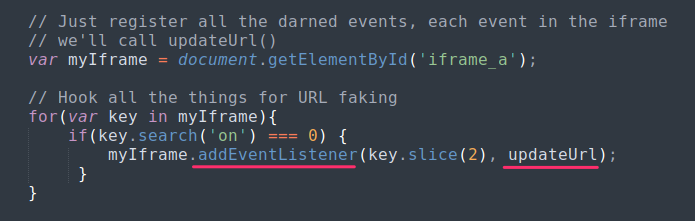

Co więcej, aby uczynić to bardziej realistycznym, możliwe jest użycie niektórych słuchaczy do sprawdzania, kiedy rama zmienia lokalizację strony i aktualizowania adresu URL przeglądarki z tymi lokalizacjami, które użytkownik myśli, że przechodzi między stronami za pomocą przeglądarki.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

Co więcej, możliwe jest użycie słuchaczy do kradzieży wrażliwych informacji, nie tylko innych stron, które odwiedza ofiara, ale także danych używanych do wypełniania formularzy i wysyłania ich (dane uwierzytelniające?) lub do kradzieży lokalnego przechowywania...

Oczywiście, głównymi ograniczeniami są to, że ofiara zamknięcie karty lub wpisanie innej adresu URL w przeglądarce ucieknie z ramki. Inny sposób to odświeżenie strony, jednakże można to częściowo zapobiec, wyłączając prawoklikowe menu kontekstowe za każdym razem, gdy nowa strona jest ładowana wewnątrz ramki lub zauważając, kiedy mysz użytkownika opuszcza ramkę, potencjalnie aby kliknąć przycisk odświeżania przeglądarki, a w tym przypadku adres URL przeglądarki jest aktualizowany z oryginalnym adresem podatnym na XSS, więc jeśli użytkownik go odświeży, zostanie ponownie zatruty (zauważ, że nie jest to bardzo dyskretne).

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na GitHubie.