7.6 KiB

Wireshark 트릭

Wireshark 트릭

htARTE (HackTricks AWS Red Team Expert)를 통해 AWS 해킹을 처음부터 전문가까지 배워보세요!

HackTricks를 지원하는 다른 방법:

- 회사를 HackTricks에서 광고하거나 HackTricks를 PDF로 다운로드하려면 SUBSCRIPTION PLANS를 확인하세요!

- 공식 PEASS & HackTricks 스웨그를 얻으세요.

- The PEASS Family를 발견하세요. 독점적인 NFTs 컬렉션입니다.

- 💬 Discord 그룹 또는 텔레그램 그룹에 참여하거나 Twitter 🐦 @hacktricks_live를 팔로우하세요.

- HackTricks와 HackTricks Cloud github 저장소에 PR을 제출하여 자신의 해킹 트릭을 공유하세요.

Wireshark 기술 향상

튜토리얼

다음 튜토리얼은 멋진 기본 트릭을 배우는 데 도움이 됩니다:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

분석된 정보

전문가 정보

_Analyze --> Expert Information_을 클릭하면 분석된 패킷에 대한 개요를 얻을 수 있습니다:

해결된 주소

_Statistics --> Resolved Addresses_에서 포트/전송 프로토콜에서 프로토콜, MAC에서 제조업체 등과 같이 wireshark에 의해 "해결된" 여러 정보를 찾을 수 있습니다. 통신에 관련된 내용을 알아두는 것이 흥미로울 수 있습니다.

프로토콜 계층 구조

_Statistics --> Protocol Hierarchy_에서 통신에 관련된 프로토콜과 관련된 데이터를 찾을 수 있습니다.

대화

_Statistics --> Conversations_에서 통신에 대한 대화 요약과 관련된 데이터를 찾을 수 있습니다.

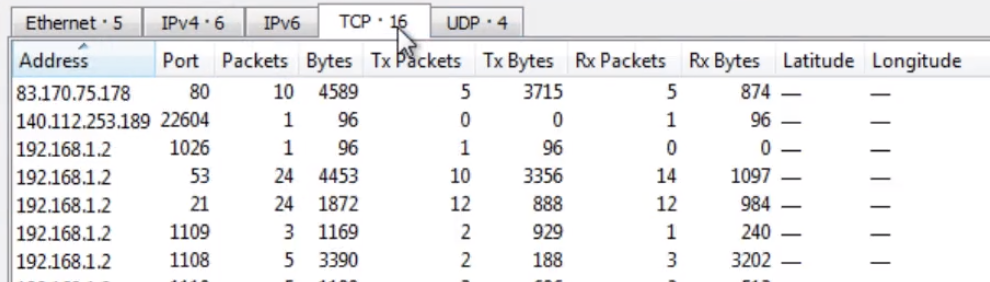

엔드포인트

_Statistics --> Endpoints_에서 통신에 대한 엔드포인트 요약과 관련된 데이터를 찾을 수 있습니다.

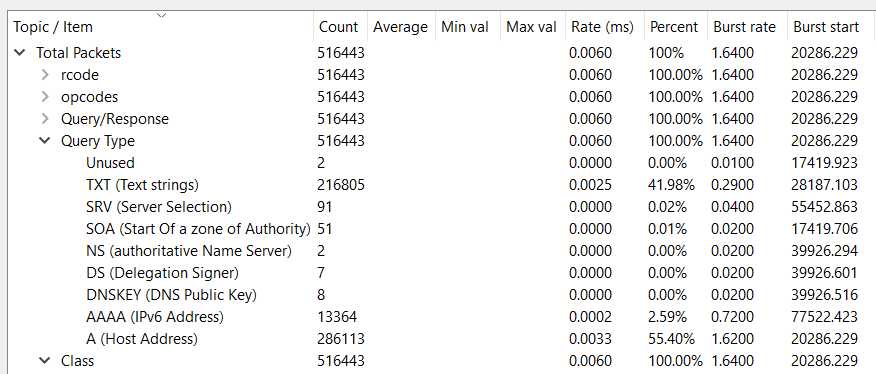

DNS 정보

_Statistics --> DNS_에서 캡처된 DNS 요청에 대한 통계를 찾을 수 있습니다.

I/O 그래프

_Statistics --> I/O Graph_에서 통신의 그래프를 찾을 수 있습니다.

필터

다음은 프로토콜에 따른 wireshark 필터를 찾을 수 있는 곳입니다: https://www.wireshark.org/docs/dfref/

다른 흥미로운 필터:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- HTTP 및 초기 HTTPS 트래픽

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- HTTP 및 초기 HTTPS 트래픽 + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- HTTP 및 초기 HTTPS 트래픽 + TCP SYN + DNS 요청

검색

세션의 패킷 내용을 검색하려면 _CTRL+f_를 누르세요. 오른쪽 버튼을 누르고 편집 열을 눌러 주요 정보 막대에 새로운 레이어를 추가할 수 있습니다 (No., Time, Source 등).

무료 pcap 랩

**https://www.malware-traffic-analysis.net/**의 무료 도전 과제로 연습하세요.

도메인 식별

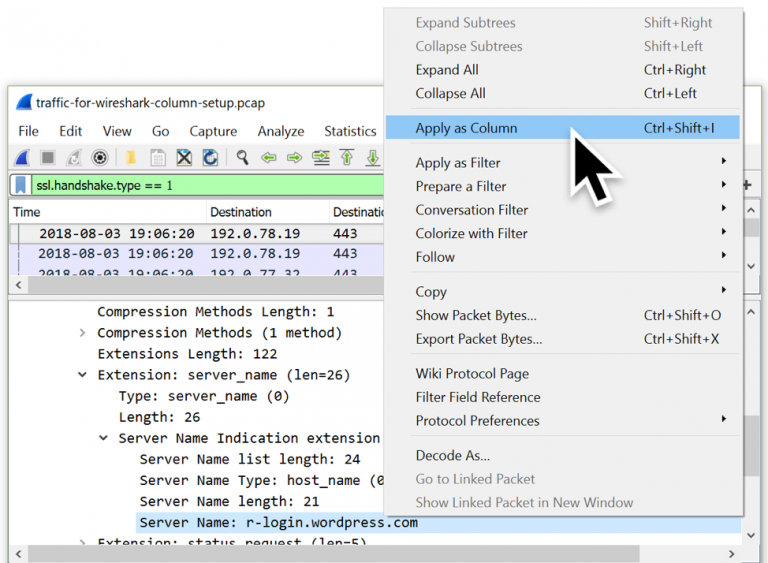

Host HTTP 헤더를 표시하는 열을 추가할 수 있습니다:

그리고 시작하는 HTTPS 연결에서 서버 이름을 추가하는 열을 추가할 수 있습니다 (ssl.handshake.type == 1):

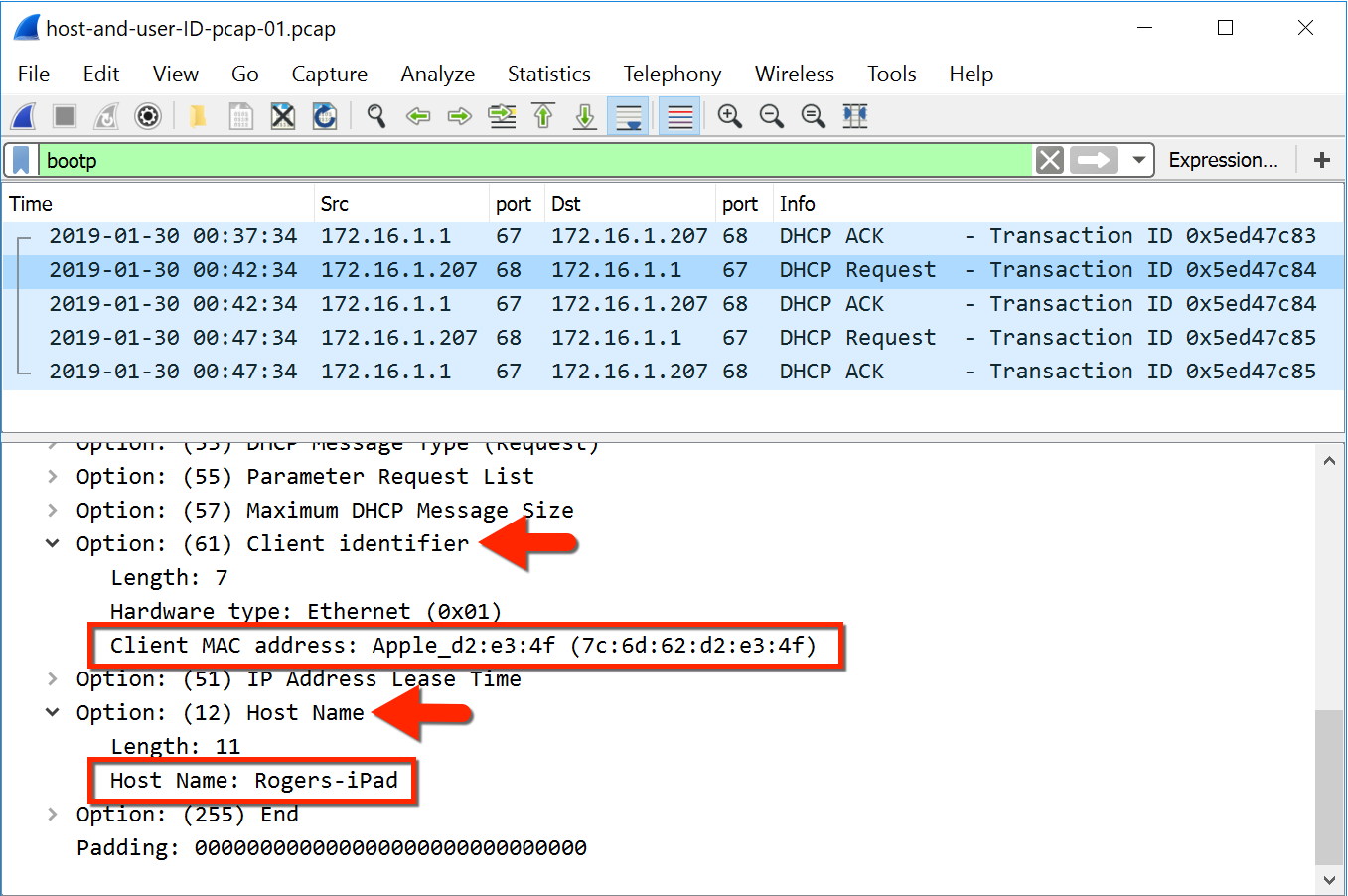

로컬 호스트 이름 식별

DHCP에서

현재 Wireshark에서는 bootp 대신 DHCP를 검색해야 합니다.

NBNS에서

TLS 해독

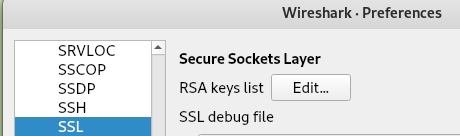

서버 개인 키로 https 트래픽 해독

edit>preference>protocol>ssl>

_Edit_를 누르고 서버와 개인 키의 모든 데이터 (IP, Port, Protocol, Key file and password)를 추가하세요.

대칭 세션 키로 https 트래픽 해독

Firefox와 Chrome은 TLS 세션 키를 기록하는 기능을 갖추고 있으며, 이를 Wireshark와 함께 사용하여 TLS 트래픽을 해독할 수 있습니다. 이를 통해 안전한 통신의 깊은 분석이 가능합니다. 이 해독을 수행하는 방법에 대한 자세한 내용은 Red Flag Security의 가이드에서 찾을 수 있습니다.

이를 감지하려면 환경에서 SSLKEYLOGFILE 변수를 검색하세요.

공유 키 파일은 다음과 같이 보일 것입니다:

Wireshark에서 이를 가져오려면 _edit > preference > protocol > ssl >로 이동하여 (Pre)-Master-Secret log filename에 가져옵니다:

ADB 통신

APK가 전송된 ADB 통신에서 APK를 추출하세요.

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

htARTE (HackTricks AWS Red Team Expert)를 통해 AWS 해킹을 처음부터 전문가까지 배워보세요!

HackTricks를 지원하는 다른 방법:

- 회사를 HackTricks에서 광고하거나 HackTricks를 PDF로 다운로드하려면 SUBSCRIPTION PLANS를 확인하세요!

- 공식 PEASS & HackTricks 스웨그를 얻으세요.

- The PEASS Family를 발견하세요. 독점적인 NFTs 컬렉션입니다.

- 💬 Discord 그룹 또는 텔레그램 그룹에 참여하거나 Twitter 🐦 @hacktricks_live를 팔로우하세요.

- Hacking 트릭을 공유하려면 HackTricks 및 HackTricks Cloud github 저장소에 PR을 제출하세요.