5.1 KiB

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud no github.

Tutorial copiado de https://infosecwriteups.com/genymotion-xposed-inspeckage-89f0c8decba7

Instalar Xposed Framework

- Baixe o APK do Xposed Installer aqui

- Baixe o zip do Xposed Framework aqui

- Baixe o APK do Inspeckage v2.4 do repositório no github aqui

Inicie o Dispositivo Virtual pelo menu

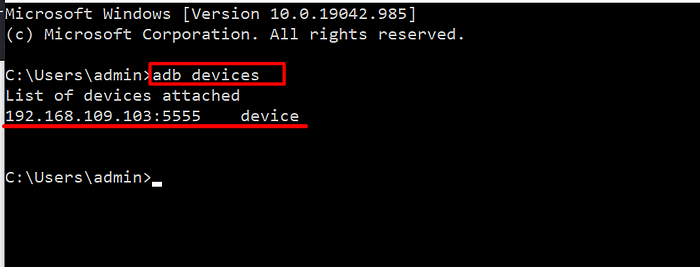

Certifique-se de que o dispositivo está online para adb

Arraste e solte o arquivo zip do Xposed framework (xposed-vXX-sdkXX-x86.zip) na tela do seu dispositivo virtual para flashar o dispositivo.

Arraste e solte o APK do Xposed Installer (XposedInstaller_*.apk). Isso deve instalar e iniciar o aplicativo Xposed Installer. Neste estágio, ele mostrará que o Xposed framework está instalado, mas desativado:

Reinicie o dispositivo com o comando adb reboot. Não reinicie pelo Xposed Installer pois isso congelará o dispositivo.

Inicie o Xposed installer. Deverá mostrar “Xposed Framework versão XX está ativo”

Arraste e solte o APK do Inspeackage (app-release.apk) na tela do seu dispositivo virtual para instalar o aplicativo.

Após a instalação, vá para Xposed Installer → Módulos → Ative o Módulo → reinicie via adb

Análise Dinâmica com Inspeckage

Após a instalação bem-sucedida do Inspeckage e do Xposed Installer. Agora podemos fazer hook em qualquer aplicativo com o Inspeackage. Para fazer isso, siga os passos abaixo

- Inicie o aplicativo Inspeckage a partir da gaveta de aplicativos

- Clique no texto “Escolher alvo” e selecione o aplicativo alvo

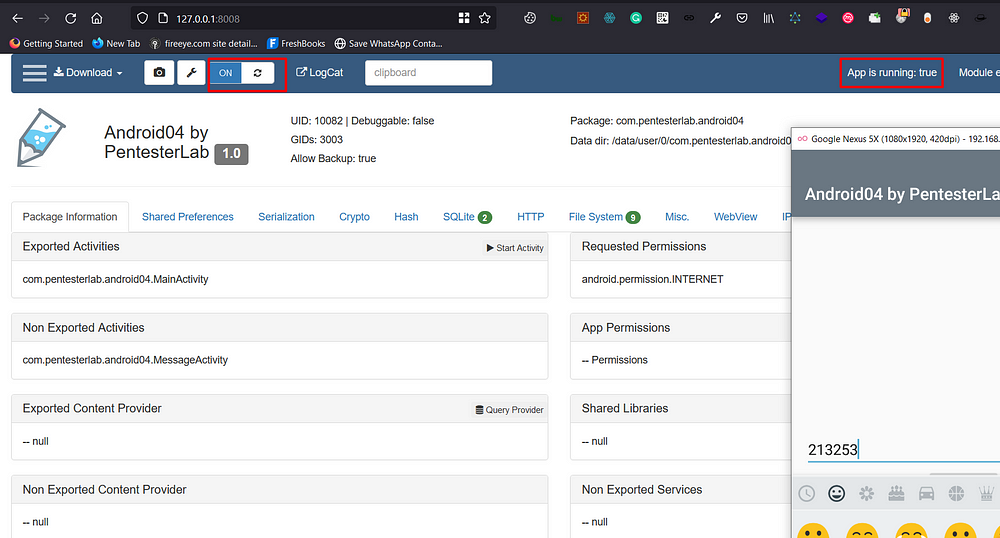

3. Em seguida, encaminhe a porta local-host do VD para a máquina principal usando adb

adb forward tcp:8008 tcp:8008

4. Agora clique no botão "**LAUNCH APP**" e depois visite [`http://127.0.0.1:8008`](http://127.0.0.1:8008)

5. Agora clique no botão para Ativar a Inspeção do aplicativo. (certifique-se de que o status `App is running:` esteja **True** antes de "Ativar")

<details>

<summary><strong>Aprenda hacking em AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

Outras formas de apoiar o HackTricks:

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF** Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

</details>