4.8 KiB

43 - Pentesting WHOIS

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.

Grupo de Segurança Try Hard

{% embed url="https://discord.gg/tryhardsecurity" %}

Informações Básicas

O protocolo WHOIS serve como um método padrão para consultar os registrantes ou titulares de vários recursos da Internet por meio de bancos de dados específicos. Esses recursos incluem nomes de domínio, blocos de endereços IP e sistemas autônomos, entre outros. Além disso, o protocolo encontra aplicação no acesso a um espectro mais amplo de informações.

Porta padrão: 43

PORT STATE SERVICE

43/tcp open whois?

Enumerar

Obtenha todas as informações que um serviço whois possui sobre um domínio:

whois -h <HOST> -p <PORT> "domain.tld"

echo "domain.ltd" | nc -vn <HOST> <PORT>

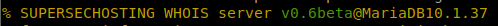

Às vezes, ao solicitar informações a um serviço WHOIS, o banco de dados sendo usado aparece na resposta:

Além disso, o serviço WHOIS sempre precisa usar um banco de dados para armazenar e extrair as informações. Portanto, uma possível SQLInjection poderia estar presente ao consultar o banco de dados a partir de algumas informações fornecidas pelo usuário. Por exemplo, ao fazer: whois -h 10.10.10.155 -p 43 "a') or 1=1#" você poderia ser capaz de extrair todas as informações salvas no banco de dados.

Shodan

port:43 whois

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

HackTricks Automatic Commands

Protocol_Name: WHOIS #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: WHOIS #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for WHOIS

Note: |

The WHOIS protocol serves as a standard method for inquiring about the registrants or holders of various Internet resources through specific databases. These resources encompass domain names, blocks of IP addresses, and autonomous systems, among others. Beyond these, the protocol finds application in accessing a broader spectrum of information.

https://book.hacktricks.xyz/pentesting/pentesting-smtp

Entry_2:

Name: Banner Grab

Description: Grab WHOIS Banner

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.