8 KiB

iOS Burp Suite Configuration

htARTE (HackTricks AWS Red Team 전문가)로부터 AWS 해킹을 처음부터 전문가까지 배우세요!

HackTricks를 지원하는 다른 방법:

- 회사를 HackTricks에서 광고하거나 HackTricks를 PDF로 다운로드하려면 구독 요금제를 확인하세요!

- 공식 PEASS & HackTricks 스왜그를 구입하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- 💬 Discord 그룹 또는 텔레그램 그룹에 가입하거나 트위터 🐦 @carlospolopm를 팔로우하세요.

- HackTricks 및 HackTricks Cloud github 저장소에 PR을 제출하여 해킹 트릭을 공유하세요.

Trickest를 사용하여 세계에서 가장 고급인 커뮤니티 도구를 활용한 워크플로우를 쉽게 구축하고 자동화하세요.

오늘 바로 액세스하세요:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

iOS 기기에 Burp 인증서 설치

iOS 기기에서 안전한 웹 트래픽 분석 및 SSL 핀닝을 위해 Burp Suite를 Burp Mobile Assistant 또는 수동 구성을 통해 활용할 수 있습니다. 아래는 두 가지 방법에 대한 간략한 안내서입니다:

Burp Mobile Assistant를 사용한 자동 설치

Burp Mobile Assistant를 사용하면 Burp 인증서, 프록시 구성 및 SSL 핀닝의 설치 프로세스가 간소화됩니다. 자세한 지침은 PortSwigger의 공식 문서에서 확인할 수 있습니다.

수동 설치 단계

- 프록시 구성: iPhone의 Wi-Fi 설정에서 Burp를 프록시로 설정하여 시작합니다.

- 인증서 다운로드: 기기 브라우저에서

http://burp로 이동하여 인증서를 다운로드합니다. - 인증서 설치: 다운로드한 프로필을 설정 > 일반 > VPN 및 기기 관리로 이동하여 설치한 후, 인증서 신뢰에서 PortSwigger CA에 대한 신뢰를 활성화합니다.

중간 프록시 구성

이 설정은 iOS 기기와 인터넷 간의 트래픽 분석을 가능하게 하며, 클라이언트 간 트래픽을 지원하는 Wi-Fi 네트워크가 필요합니다. 사용할 수 없는 경우 usbmuxd를 통한 USB 연결이 대안으로 제공됩니다. PortSwigger의 자습서에서 기기 구성 및 인증서 설치에 대한 상세한 지침을 제공합니다.

Jailbroken 기기용 고급 구성

Jailbroken 기기를 사용하는 사용자는 SSH over USB(iproxy를 통해)를 통해 트래픽을 직접 Burp를 통해 라우팅할 수 있습니다:

- SSH 연결 설정: iproxy를 사용하여 SSH를 localhost로 전달하여 iOS 기기에서 Burp로부터 컴퓨터로의 연결을 허용합니다.

iproxy 2222 22

- 원격 포트 전달: iOS 기기의 포트 8080을 컴퓨터의 localhost로 전달하여 Burp 인터페이스에 직접 액세스할 수 있도록합니다.

ssh -R 8080:localhost:8080 root@localhost -p 2222

- 전역 프록시 설정: 마지막으로 iOS 기기의 Wi-Fi 설정을 수동 프록시로 구성하여 모든 웹 트래픽을 Burp를 통해 전달합니다.

전체 네트워크 모니터링/스니핑

Wireshark를 사용하여 HTTP 이외의 기기 트래픽을 효율적으로 모니터링할 수 있으며, iOS 기기의 경우 실시간 트래픽 모니터링은 원격 가상 인터페이스 생성을 통해 가능합니다. 이 프로세스는 이 Stack Overflow 게시물에서 자세히 설명되어 있습니다. 시작하기 전에 macOS 시스템에 Wireshark를 설치해야합니다.

절차에는 몇 가지 주요 단계가 포함됩니다:

- iOS 기기와 macOS 호스트 간의 USB를 통한 연결을 시작합니다.

- 트래픽 모니터링을 위해 iOS 기기의 UDID를 확인합니다. 이는 macOS 터미널에서 명령을 실행하여 수행할 수 있습니다.

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- UDID 식별 후 Wireshark를 열고 데이터 캡처를 위해 "rvi0" 인터페이스를 선택해야 합니다.

- 특정 IP 주소와 관련된 HTTP 트래픽을 캡처하는 것과 같은 대상 모니터링을 위해 Wireshark의 캡처 필터를 사용할 수 있습니다:

시뮬레이터에 Burp 인증서 설치

- Burp 인증서 내보내기

Proxy --> Options --> Export CA certificate --> Certificate in DER format

- 인증서를 에뮬레이터 안으로 드래그 앤 드롭합니다.

- 에뮬레이터 내에서 Settings --> General --> Profile --> _PortSwigger CA_로 이동하여 인증서를 확인합니다.

- 에뮬레이터 내에서 Settings --> General --> About --> _Certificate Trust Settings_로 이동하여 PortSwigger CA를 활성화합니다.

축하합니다. iOS 시뮬레이터에 Burp CA 인증서를 성공적으로 구성했습니다.

{% hint style="info" %} iOS 시뮬레이터는 MacOS의 프록시 구성을 사용합니다. {% endhint %}

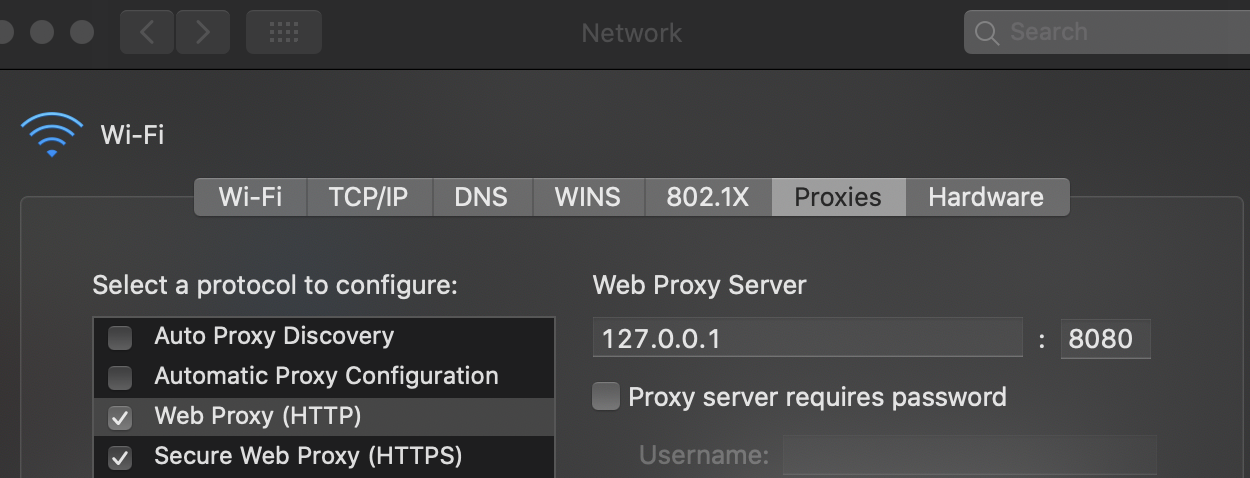

MacOS 프록시 구성

프록시로 Burp를 구성하는 단계:

- System Preferences --> Network --> _Advanced_로 이동

- Proxies 탭에서 Web Proxy (HTTP) 및 _Secure Web Proxy (HTTPS)_를 선택

- 두 옵션 모두 _127.0.0.1:8080_으로 구성

- _Ok_를 클릭하고 _Apply_을 클릭합니다.

Trickest를 사용하여 세계에서 가장 고급 커뮤니티 도구를 활용한 워크플로우를 쉽게 구축 및 자동화할 수 있습니다.

오늘 바로 액세스하세요:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

제로부터 영웅이 될 때까지 AWS 해킹을 배우세요 htARTE (HackTricks AWS Red Team Expert)!

HackTricks를 지원하는 다른 방법:

- 회사를 HackTricks에서 광고하거나 PDF로 다운로드하려면 구독 요금제를 확인하세요!

- 공식 PEASS & HackTricks 스왜그를 구매하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- 💬 디스코드 그룹 또는 텔레그램 그룹에 가입하거나 트위터 🐦 @carlospolopm를 팔로우하세요.

- HackTricks 및 HackTricks Cloud github 저장소에 PR을 제출하여 해킹 트릭을 공유하세요.