41 KiB

53 - पेंटेस्टिंग DNS

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप किसी साइबर सुरक्षा कंपनी में काम करते हैं? क्या आप अपनी कंपनी को HackTricks में विज्ञापित देखना चाहते हैं? या क्या आपको PEASS की नवीनतम संस्करण या HackTricks को PDF में डाउनलोड करने का उपयोग करने की आवश्यकता है? सदस्यता योजनाएं की जांच करें!

- खोजें The PEASS Family, हमारा विशेष संग्रह NFTs

- प्राप्त करें आधिकारिक PEASS & HackTricks swag

- शामिल हों 💬 Discord समूह या टेलीग्राम समूह या फॉलो करें मुझे Twitter 🐦@carlospolopm.

- अपने हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके hacktricks repo और hacktricks-cloud repo को

DragonJAR Security Conference es un evento internacional de ciberseguridad con más de una década que se celebrará el 7 y 8 de septiembre de 2023 en Bogotá, Colombia. Es un evento de gran contenido técnico donde se presentan las últimas investigaciones en español que atrae a hackers e investigadores de todo el mundo.

¡Regístrate ahora en el siguiente enlace y no te pierdas esta gran conferencia!:

{% embed url="https://www.dragonjarcon.org/" %}

मूलभूत जानकारी

डोमेन नाम सिस्टम (DNS) इंटरनेट का फोनबुक है। मानव लोग डोमेन नामों के माध्यम से ऑनलाइन जानकारी एक्सेस करते हैं, जैसे nytimes.com या espn.com। वेब ब्राउज़र इंटरनेट प्रोटोकॉल (IP) पतों के माध्यम से इंटरैक्ट करते हैं। DNS डोमेन नामों को IP पतों में बदलता है ताकि ब्राउज़र इंटरनेट संसाधनों को लोड कर सके।

यहां से यहां।

डिफ़ॉल्ट पोर्ट: 53

PORT STATE SERVICE REASON

53/tcp open domain Microsoft DNS 6.1.7601 (1DB15D39) (Windows Server 2008 R2 SP1)

5353/udp open zeroconf udp-response

53/udp open domain Microsoft DNS 6.1.7601 (1DB15D39) (Windows Server 2008 R2 SP1)

विभिन्न DNS सर्वर

https://academy.hackthebox.com/module/112/section/1069 से जानकारी

| सर्वर प्रकार | विवरण |

|---|---|

DNS रूट सर्वर |

DNS के रूट सर्वर टॉप-लेवल डोमेन (TLD) के लिए जिम्मेदार होते हैं। ये अंतिम मामले में ही अनुरोध किए जाते हैं अगर नेम सर्वर का जवाब नहीं आता है। इस प्रकार, रूट सर्वर इंटरनेट पर उपयोगकर्ताओं और सामग्री के बीच एक केंद्रीय संपर्क बनते हैं, क्योंकि वे डोमेन और आईपी पते को जोड़ते हैं। इंटरनेट कॉर्पोरेशन फॉर असाइन्ड नेम्स एंड नंबर्स (ICANN) रूट नेम सर्वरों के कार्य को समन्वयित करता है। दुनिया भर में 13 ऐसे रूट सर्वर हैं। |

अधिकृत नेम सर्वर |

अधिकृत नेम सर्वर किसी विशेष क्षेत्र के लिए प्राधिकरण रखते हैं। वे केवल अपने ज़िम्मेदारी क्षेत्र से प्रश्नों का उत्तर देते हैं और उनकी जानकारी बाध्यकारी होती है। अगर एक अधिकृत नेम सर्वर किसी क्लाइंट के प्रश्न का उत्तर नहीं दे सकता है, तो उस समय रूट नेम सर्वर कार्य करता है। |

गैर-अधिकृत नेम सर्वर |

गैर-अधिकृत नेम सर्वर किसी विशेष DNS क्षेत्र के लिए जिम्मेदार नहीं होते हैं। बजाय इसके, वे स्वयं विशेष DNS क्षेत्रों की जानकारी इकट्ठा करते हैं, जो वे रेकर्सिव या आवृत्तिक DNS प्रश्नों का उपयोग करके करते हैं। |

कैशिंग DNS सर्वर |

कैशिंग DNS सर्वर नाम सर्वरों से निर्धारित अवधि के लिए अन्य नाम सर्वरों की जानकारी कैश करते हैं। इस संग्रह की अवधि का निर्धारण अधिकृत नेम सर्वर करता है। |

फ़ॉरवर्डिंग सर्वर |

फ़ॉरवर्डिंग सर्वर केवल एक कार्य करते हैं: वे DNS प्रश्नों को एक अन्य DNS सर्वर को फ़ॉरवर्ड करते हैं। |

रिज़ॉल्वर |

रिज़ॉल्वर अधिकृत DNS सर्वर नहीं होते हैं लेकिन कंप्यूटर या राउटर में स्थानीय रूप से नाम संकेत का समाधान करते हैं। |

गणना

बैनर ग्रबिंग

DNS के पास "बैनर" नहीं होता है जिसे ग्रब किया जा सके। सबसे निकटतम समकक्ष एक ऐसा जादू प्रश्न है जिसके लिए version.bind. CHAOS TXT का उपयोग किया जा सकता है जो अधिकांश BIND नेमसर्वरों पर काम करेगा।

आप dig का उपयोग करके इस प्रश्न को कर सकते हैं:

dig version.bind CHAOS TXT @DNS

यदि वह काम नहीं करता है, तो आप उपकरणों के उदाहरण के लिए उंगली छापने की तकनीक का उपयोग कर सकते हैं -- fpdns उपकरण इसके लिए एक विकल्प है, लेकिन अन्य भी हैं।

आप nmap स्क्रिप्ट के साथ बैनर भी प्राप्त कर सकते हैं:

--script dns-nsid

कोई रिकॉर्ड

रिकॉर्ड ANY DNS सर्वर से सभी उपलब्ध एंट्री पूछेगा जो वह प्रकट करने के लिए तत्पर है।

dig any victim.com @<DNS_IP>

ज़ोन ट्रांसफर

इस प्रक्रिया को असिंक्रोनस फुल ट्रांसफर ज़ोन (AXFR) के रूप में संक्षेपित किया जाता है।

dig axfr @<DNS_IP> #Try zone transfer without domain

dig axfr @<DNS_IP> <DOMAIN> #Try zone transfer guessing the domain

fierce --domain <DOMAIN> --dns-servers <DNS_IP> #Will try toperform a zone transfer against every authoritative name server and if this doesn'twork, will launch a dictionary attack

अधिक जानकारी

dig ANY @<DNS_IP> <DOMAIN> #Any information

dig A @<DNS_IP> <DOMAIN> #Regular DNS request

dig AAAA @<DNS_IP> <DOMAIN> #IPv6 DNS request

dig TXT @<DNS_IP> <DOMAIN> #Information

dig MX @<DNS_IP> <DOMAIN> #Emails related

dig NS @<DNS_IP> <DOMAIN> #DNS that resolves that name

dig -x 192.168.0.2 @<DNS_IP> #Reverse lookup

dig -x 2a00:1450:400c:c06::93 @<DNS_IP> #reverse IPv6 lookup

#Use [-p PORT] or -6 (to use ivp6 address of dns)

स्वचालन

Automation is a crucial aspect of any successful hacking operation. It allows hackers to streamline and expedite their processes, saving time and effort. In the context of network services pentesting, automation can be used to perform various tasks, such as reconnaissance, vulnerability scanning, and exploitation.

Automating the reconnaissance phase involves gathering information about the target's DNS infrastructure. This can be done using tools like dnsrecon, dnsenum, or fierce. These tools can help identify subdomains, DNS records, and other valuable information that can be used in subsequent stages of the pentesting process.

Vulnerability scanning can also be automated using tools like Nmap or OpenVAS. These tools can scan the target's DNS servers for known vulnerabilities and misconfigurations. By automating this process, hackers can quickly identify potential weaknesses and prioritize their efforts accordingly.

Exploitation is another area where automation can be beneficial. Once vulnerabilities have been identified, hackers can use tools like Metasploit or ExploitDB to automate the exploitation process. These tools provide a wide range of exploits that can be used to gain unauthorized access to the target's DNS infrastructure.

Overall, automation plays a crucial role in network services pentesting. By automating various tasks, hackers can save time, increase efficiency, and maximize their chances of success. However, it is important to note that automation should be used responsibly and ethically, following all applicable laws and regulations.

for sub in $(cat <WORDLIST>);do dig $sub.<DOMAIN> @<DNS_IP> | grep -v ';\|SOA' | sed -r '/^\s*$/d' | grep $sub | tee -a subdomains.txt;done

dnsenum --dnsserver <DNS_IP> --enum -p 0 -s 0 -o subdomains.txt -f <WORDLIST> <DOMAIN>

एनएसलुकप का उपयोग करना

The nslookup command is a powerful tool for querying DNS (Domain Name System) records. It allows you to retrieve information about various DNS records, such as A, AAAA, CNAME, MX, NS, PTR, SOA, and TXT records.

To use nslookup, open a command prompt or terminal and type the following command:

nslookup <domain>

Replace <domain> with the domain name you want to query.

By default, nslookup will display the IP address of the domain's DNS server and the corresponding IP address of the domain. It can also provide additional information, such as the authoritative DNS server for the domain and the TTL (Time to Live) value of the DNS records.

You can also use nslookup to query specific types of DNS records. For example, to retrieve the MX records of a domain, use the following command:

nslookup -type=mx <domain>

Similarly, you can query other types of records by replacing mx with the desired record type, such as a for A records or txt for TXT records.

nslookup can be a valuable tool for DNS troubleshooting, as it allows you to verify DNS configurations and diagnose DNS-related issues.

nslookup

> SERVER <IP_DNS> #Select dns server

> 127.0.0.1 #Reverse lookup of 127.0.0.1, maybe...

> <IP_MACHINE> #Reverse lookup of a machine, maybe...

उपयोगी मेटास्प्लोइट मॉड्यूल्स

Metasploit में कई मॉड्यूल्स होते हैं जो हैकर्स को विभिन्न नेटवर्क सेवाओं को पेंटेस्ट करने में मदद करते हैं। यहां कुछ उपयोगी मॉड्यूल्स हैं:

-

auxiliary/scanner/dns/dns_cache_snoop: यह मॉड्यूल DNS कैश को स्नूप करने के लिए उपयोगी है। यह DNS सर्वर पर कैश किए गए रिकॉर्ड्स को प्राप्त करने की कोशिश करता है। -

auxiliary/scanner/dns/dns_enum: यह मॉड्यूल DNS इंजीनियरिंग के लिए उपयोगी है। यह DNS सर्वर पर उपलब्ध डोमेन्स को खोजने की कोशिश करता है। -

auxiliary/scanner/dns/dns_forward: यह मॉड्यूल DNS फ़ॉरवर्डिंग की जांच करने के लिए उपयोगी है। यह DNS सर्वर के लिए फ़ॉरवर्डिंग की स्थिति की जांच करता है। -

auxiliary/scanner/dns/dns_reversesweep: यह मॉड्यूल DNS रिवर्स स्वीप करने के लिए उपयोगी है। यह एक नेटवर्क रेंज के लिए DNS रिवर्स लुकअप करता है। -

auxiliary/scanner/dns/dns_srv_enum: यह मॉड्यूल DNS SRV रिकॉर्ड्स की जांच करने के लिए उपयोगी है। यह DNS सर्वर पर उपलब्ध SRV रिकॉर्ड्स को खोजने की कोशिश करता है।

ये कुछ मात्रा में मॉड्यूल्स हैं, लेकिन Metasploit में और भी बहुत सारे मॉड्यूल्स हैं जो आपको नेटवर्क सेवाओं के पेंटेस्टिंग में मदद कर सकते हैं।

auxiliary/gather/enum_dns #Perform enumeration actions

उपयोगी nmap स्क्रिप्ट

Nmap स्क्रिप्ट्स कार्यक्षमता को बढ़ाने और नेटवर्क सेवाओं के प्रतिष्ठान को पेंटेस्ट करने के लिए उपयोगी हो सकते हैं। निम्नलिखित हैं कुछ उपयोगी nmap स्क्रिप्ट:

-

dns-brute: यह स्क्रिप्ट DNS ब्रूटफोर्सिंग के लिए उपयोगी होता है। यह निर्दिष्ट DNS नेमसर्वर पर नामों की ब्रूटफोर्सिंग करता है और उपलब्ध नामों की सूची प्रदान करता है। -

dns-cache-snoop: यह स्क्रिप्ट DNS कैश की जांच करने के लिए उपयोगी होता है। यह निर्दिष्ट DNS नेमसर्वर पर कैश की जांच करता है और कैश की जानकारी प्रदान करता है। -

dns-zone-transfer: यह स्क्रिप्ट DNS ज़ोन ट्रांसफर की जांच करने के लिए उपयोगी होता है। यह निर्दिष्ट DNS नेमसर्वर से ज़ोन ट्रांसफर करके उपलब्ध रिकॉर्ड्स की सूची प्रदान करता है। -

dns-reverse-lookup: यह स्क्रिप्ट DNS रिवर्स लुकअप के लिए उपयोगी होता है। यह निर्दिष्ट IP पते के लिए उपलब्ध नामों की सूची प्रदान करता है। -

dns-service-discovery: यह स्क्रिप्ट DNS सेवा की खोज के लिए उपयोगी होता है। यह निर्दिष्ट DNS नेमसर्वर पर उपलब्ध सेवाओं की सूची प्रदान करता है। -

dns-update: यह स्क्रिप्ट DNS अपडेट के लिए उपयोगी होता है। यह निर्दिष्ट DNS नेमसर्वर पर नामों को अपडेट करने की क्षमता प्रदान करता है।

ये सभी nmap स्क्रिप्ट्स आपको नेटवर्क सेवाओं के पेंटेस्ट के दौरान मदद कर सकते हैं।

#Perform enumeration actions

nmap -n --script "(default and *dns*) or fcrdns or dns-srv-enum or dns-random-txid or dns-random-srcport" <IP>

DNS - रिवर्स ब्रूट फोर्स

एक DNS सर्वर को रिवर्स ब्रूट फोर्स अटैक के लिए उपयोग किया जा सकता है। इस तकनीक में, हम एक डोमेन के लिए संभावित सभी सबडोमेन्स की एक सूची बनाते हैं और उन्हें DNS सर्वर पर चेक करते हैं। यदि सर्वर उत्तर नहीं देता है, तो यह संभावित है कि उस सबडोमेन का अस्तित्व नहीं है। इस तरह, हम अनधिकृत या गुप्त सबडोमेन्स को खोज सकते हैं और उन्हें उपयोग करके संक्रमण कर सकते हैं।

इस तकनीक का उपयोग करने के लिए, हम एक डोमेन के लिए संभावित सबडोमेन्स की एक सूची तैयार करते हैं। इसके लिए, हम विभिन्न तकनीकों का उपयोग कर सकते हैं, जैसे कि वार्डलिस्ट, ब्रूट फोर्स और वाइल्डकार्ड खोज। एक बार जब हमें सबडोमेन्स की सूची मिल जाती है, हम उन्हें एक एक करके DNS सर्वर पर चेक करते हैं। यदि सर्वर उत्तर नहीं देता है, तो हम उस सबडोमेन का अस्तित्व निष्कर्षित कर सकते हैं।

यह तकनीक एक अच्छा तरीका हो सकता है एक ऑर्गनाइजेशन के लिए उनके सिस्टम की सुरक्षा की जांच करने के लिए, क्योंकि यह उनके गुप्त सबडोमेन्स को खोजने में मदद कर सकता है और उन्हें संक्रमण के लिए उपयोग किया जा सकता है।

dnsrecon -r 127.0.0.0/24 -n <IP_DNS> #DNS reverse of all of the addresses

dnsrecon -r 127.0.1.0/24 -n <IP_DNS> #DNS reverse of all of the addresses

dnsrecon -r <IP_DNS>/24 -n <IP_DNS> #DNS reverse of all of the addresses

dnsrecon -d active.htb -a -n <IP_DNS> #Zone transfer

{% hint style="info" %} यदि आप आंतरिक आईपी-पते के लिए समाधान करने वाले सबडोमेन्स खोज सकते हैं, तो आपको उस आईपी रेंज के लिए डीएनएस के एनएस को रिवर्स डीएनएस बीएफ करने की कोशिश करनी चाहिए। {% endhint %}

इसके लिए एक और टूल: https://github.com/amine7536/reverse-scan

आप रिवर्स आईपी रेंज को क्वेरी कर सकते हैं https://bgp.he.net/net/205.166.76.0/24#_dns (यह टूल बीजीपी के साथ भी मददगार है)।

DNS - सबडोमेन्स बीएफ

dnsenum --dnsserver <IP_DNS> --enum -p 0 -s 0 -o subdomains.txt -f subdomains-1000.txt <DOMAIN>

dnsrecon -D subdomains-1000.txt -d <DOMAIN> -n <IP_DNS>

dnscan -d <domain> -r -w subdomains-1000.txt #Bruteforce subdomains in recursive way, https://github.com/rbsec/dnscan

Active Directory सर्वर

Active Directory सर्वर व्यवस्थापकों को नेटवर्क परिचालन करने और उपयोगकर्ताओं को प्रबंधित करने की अनुमति देते हैं। इन सर्वरों का उपयोग उपयोगकर्ता प्रबंधन, सुरक्षा नियंत्रण, और नेटवर्क संसाधनों के लिए अधिकार प्रबंधन के लिए किया जाता है। Active Directory सर्वरों को पेंटेस्टिंग के दौरान निरीक्षण, विश्लेषण, और अनुकरण के लिए उपयोग किया जा सकता है।

dig -t _gc._tcp.lab.domain.com

dig -t _ldap._tcp.lab.domain.com

dig -t _kerberos._tcp.lab.domain.com

dig -t _kpasswd._tcp.lab.domain.com

nslookup -type=srv _kerberos._tcp.<CLIENT_DOMAIN>

nslookup -type=srv _kerberos._tcp.domain.com

nmap --script dns-srv-enum --script-args "dns-srv-enum.domain='domain.com'"

DNSSec

DNSSec (Domain Name System Security Extensions) एक सुरक्षा प्रोटोकॉल है जो DNS के लिए उपयोग होता है। यह प्रोटोकॉल DNS के लिए एक अत्यधिक महत्वपूर्ण सुरक्षा उपाय है जो DNS के लिए उपयोग होने वाली कई प्रक्रियाओं को सुरक्षित करता है। DNSSec के उपयोग से, DNS क्वेरी और जवाबों को डिजिटल साइनेचर के माध्यम से सत्यापित किया जाता है, जिससे DNS के साथ मनियता और अविश्वसनीयता को सुनिश्चित किया जाता है।

DNSSec के उपयोग से, DNS क्वेरी और जवाबों को डिजिटल साइनेचर के माध्यम से सत्यापित किया जाता है, जिससे DNS के साथ मनियता और अविश्वसनीयता को सुनिश्चित किया जाता है। DNSSec के उपयोग से, DNS क्वेरी और जवाबों को डिजिटल साइनेचर के माध्यम से सत्यापित किया जाता है, जिससे DNS के साथ मनियता और अविश्वसनीयता को सुनिश्चित किया जाता है।

#Query paypal subdomains to ns3.isc-sns.info

nmap -sSU -p53 --script dns-nsec-enum --script-args dns-nsec-enum.domains=paypal.com ns3.isc-sns.info

IPv6

"AAAA" अनुरोध का उपयोग करके ब्रूट फोर्स करें और उपडोमेन के IPv6 को एकत्र करें।

dnsdict6 -s -t <domain>

Bruteforce reverse DNS in using IPv6 addresses

Introduction

In this section, we will discuss the technique of bruteforcing reverse DNS using IPv6 addresses. Reverse DNS is a process that maps an IP address to a domain name. By bruteforcing reverse DNS, we can attempt to discover domain names associated with specific IPv6 addresses.

Methodology

To bruteforce reverse DNS using IPv6 addresses, follow these steps:

-

Enumerate IPv6 addresses: Begin by enumerating a range of IPv6 addresses that you want to target. This can be done using various methods, such as scanning the network or using tools like

nmap. -

Generate domain names: Once you have a list of IPv6 addresses, generate a list of potential domain names that could be associated with these addresses. This can be done by combining common domain name prefixes and suffixes with the IPv6 addresses.

-

Perform reverse DNS lookup: Use a tool like

digor an online reverse DNS lookup service to perform a reverse DNS lookup for each generated domain name. This will help you determine if the domain name is associated with the corresponding IPv6 address. -

Analyze results: Analyze the results of the reverse DNS lookup to identify any domain names that are successfully associated with the IPv6 addresses. This can help you gather information about the target network and potentially identify any misconfigurations or vulnerabilities.

Conclusion

Bruteforcing reverse DNS using IPv6 addresses can be a useful technique in the context of network pentesting. By systematically enumerating and testing domain names associated with IPv6 addresses, you can gain valuable insights into the target network. However, it is important to note that this technique should only be used in a legal and authorized manner.

dnsrevenum6 pri.authdns.ripe.net 2001:67c:2e8::/48 #Will use the dns pri.authdns.ripe.net

DNS Recursion DDoS

यदि DNS recursion सक्षम है, तो हमलावार एक आक्रमक व्यक्ति UDP पैकेट में मूल को spoof कर सकता है ताकि DNS उत्तर को पीड़ित सर्वर को भेज सके। एक हमलावार व्यक्ति ANY या DNSSEC रेकॉर्ड प्रकार का दुरुपयोग कर सकता है क्योंकि इनमें अधिकतम प्रतिक्रियाएं होती हैं।

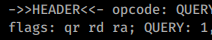

यदि एक DNS recursion का समर्थन करता है या नहीं, इसे जांचने का तरीका एक डोमेन नाम का क्वेरी करके है और देखें कि क्या उत्तर में "ra" झंडा (recursion available) है:

dig google.com A @<IP>

उपलब्ध नहीं:

उपलब्ध:

ड्रैगनजार सुरक्षा सम्मेलन एक अंतर्राष्ट्रीय साइबर सुरक्षा कार्यक्रम है, जो कोलंबिया के बोगोटा में 7 और 8 सितंबर 2023 को आयोजित होगा। यह एक तकनीकी भरपूर सामग्री वाला कार्यक्रम है जहां स्पेनिश में नवीनतम शोध प्रस्तुत किए जाते हैं, जो दुनिया भर के हैकर्स और शोधकर्ताओं को आकर्षित करता है।

इस महान सम्मेलन को न छोड़ें, अब नीचे दिए गए लिंक पर रजिस्टर करें!:

{% embed url="https://www.dragonjarcon.org/" %}

अस्तित्व न रखने वाले खाते पर मेल

पुस्तक से: नेटवर्क सुरक्षा मूल्यांकन (तीसरी संस्करण)

लक्षित डोमेन पर एक अस्तित्व न रखने वाले पते पर एक ईमेल संदेश भेजना आमतौर पर एक गैर-पहुंच अधिसूचना (NDN) के माध्यम से उपयोगी आंतरिक नेटवर्क जानकारी प्रकट करता है।

Generating server: noa.nintendo.com

blah@nintendo.com

#550 5.1.1 RESOLVER.ADR.RecipNotFound; not found ##

Original message headers:

Received: from ONERDEDGE02.one.nintendo.com (10.13.20.35) by

onerdexch08.one.nintendo.com (10.13.30.39) with Microsoft SMTP Server (TLS)

id 14.3.174.1; Sat, 26 Apr 2014 16:52:22 -0700

Received: from barracuda.noa.nintendo.com (205.166.76.35) by

ONERDEDGE02.one.nintendo.com (10.13.20.35) with Microsoft SMTP Server (TLS)

id 14.3.174.1; Sat, 26 Apr 2014 16:51:22 -0700

X-ASG-Debug-ID: 1398556333-0614671716199b0d0001-zOQ9WJ

Received: from gateway05.websitewelcome.com (gateway05.websitewelcome.com [69.93.154.37]) by

barracuda.noa.nintendo.com with ESMTP id xVNPkwaqGgdyH5Ag for <blah@nintendo.com>; Sat,

26 Apr 2014 16:52:13 -0700 (PDT)

X-Barracuda-Envelope-From: chris@example.org

X-Barracuda-Apparent-Source-IP: 69.93.154.37

इस प्रतिलिपि में निम्नलिखित डेटा उपयोगी है:

- आंतरिक होस्टनेम, आईपी पते, और सबडोमेन लेआउट

- मेल सर्वर Microsoft Exchange Server 2010 SP3 चल रहा है

- एक Barracuda Networks उपकरण का उपयोग सामग्री फ़िल्टरिंग करने के लिए किया जाता है

कॉन्फ़िग फ़ाइलें

host.conf

/etc/resolv.conf

/etc/bind/named.conf

/etc/bind/named.conf.local

/etc/bind/named.conf.options

/etc/bind/named.conf.log

/etc/bind/*

जब Bind सर्वर को कॉन्फ़िगर करते समय खतरनाक सेटिंग्स:

| विकल्प | विवरण |

|---|---|

allow-query |

यह परिभाषित करता है कि कौन से होस्ट DNS सर्वर को अनुरोध भेजने की अनुमति है। |

allow-recursion |

यह परिभाषित करता है कि कौन से होस्ट DNS सर्वर को रिकर्सिव अनुरोध भेजने की अनुमति है। |

allow-transfer |

यह परिभाषित करता है कि कौन से होस्ट DNS सर्वर से ज़ोन ट्रांसफ़र प्राप्त करने की अनुमति है। |

zone-statistics |

ज़ोन के सांख्यिकीय डेटा को संग्रहीत करता है। |

HackTricks स्वचालित आदेश

Protocol_Name: DNS #Protocol Abbreviation if there is one.

Port_Number: 53 #Comma separated if there is more than one.

Protocol_Description: Domain Name Service #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for DNS

Note: |

#These are the commands I run every time I see an open DNS port

dnsrecon -r 127.0.0.0/24 -n {IP} -d {Domain_Name}

dnsrecon -r 127.0.1.0/24 -n {IP} -d {Domain_Name}

dnsrecon -r {Network}{CIDR} -n {IP} -d {Domain_Name}

dig axfr @{IP}

dig axfr {Domain_Name} @{IP}

nslookup

SERVER {IP}

127.0.0.1

{IP}

Domain_Name

exit

https://book.hacktricks.xyz/pentesting/pentesting-dns

Entry_2:

Name: Banner Grab

Description: Grab DNS Banner

Command: dig version.bind CHAOS TXT @DNS

Entry_3:

Name: Nmap Vuln Scan

Description: Scan for Vulnerabilities with Nmap

Command: nmap -n --script "(default and *dns*) or fcrdns or dns-srv-enum or dns-random-txid or dns-random-srcport" {IP}

Entry_4:

Name: Zone Transfer

Description: Three attempts at forcing a zone transfer

Command: dig axfr @{IP} && dix axfr @{IP} {Domain_Name} && fierce --dns-servers {IP} --domain {Domain_Name}

Entry_5:

Name: Active Directory

Description: Eunuerate a DC via DNS

Command: dig -t _gc._{Domain_Name} && dig -t _ldap._{Domain_Name} && dig -t _kerberos._{Domain_Name} && dig -t _kpasswd._{Domain_Name} && nmap --script dns-srv-enum --script-args "dns-srv-enum.domain={Domain_Name}"

Entry_6:

Name: consolesless mfs enumeration

Description: DNS enumeration without the need to run msfconsole

Note: sourced from https://github.com/carlospolop/legion

Command: msfconsole -q -x 'use auxiliary/scanner/dns/dns_amp; set RHOSTS {IP}; set RPORT 53; run; exit' && msfconsole -q -x 'use auxiliary/gather/enum_dns; set RHOSTS {IP}; set RPORT 53; run; exit'

ड्रैगनजार सुरक्षा सम्मेलन एक अंतर्राष्ट्रीय साइबर सुरक्षा कार्यक्रम है, जो 7 और 8 सितंबर 2023 को कोलंबिया के बोगोटा में आयोजित होगा। यह एक तकनीकी भरपूर सामग्री वाला कार्यक्रम है जहां स्पेनिश में नवीनतम शोध प्रस्तुत किए जाते हैं और यह दुनिया भर के हैकर्स और शोधकर्ताओं को आकर्षित करता है।

इस महान सम्मेलन को न छोड़ें, अब नीचे दिए गए लिंक पर रजिस्टर करें!:

{% embed url="https://www.dragonjarcon.org/" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप साइबर सुरक्षा कंपनी में काम करते हैं? क्या आप अपनी कंपनी को हैकट्रिक्स में विज्ञापित करना चाहते हैं? या क्या आपको PEASS की नवीनतम संस्करण या HackTricks को PDF में डाउनलोड करने का एक्सेस चाहिए? सदस्यता योजनाएं की जांच करें!

- The PEASS Family की खोज करें, हमारा विशेष NFT संग्रह

- आधिकारिक PEASS और HackTricks स्वैग प्राप्त करें

- 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह में शामिल हों या मुझे ट्विटर 🐦@carlospolopm** का पालन करें**.

- हैकिंग ट्रिक्स साझा करें, hacktricks repo और hacktricks-cloud repo में PR जमा करके।