9 KiB

Dicas do Wireshark

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Obtenha o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe suas dicas de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

WhiteIntel

WhiteIntel é um mecanismo de busca alimentado pela dark web que oferece funcionalidades gratuitas para verificar se uma empresa ou seus clientes foram comprometidos por malwares de roubo.

O principal objetivo do WhiteIntel é combater a apropriação de contas e ataques de ransomware resultantes de malwares de roubo de informações.

Você pode verificar o site deles e experimentar o mecanismo gratuitamente em:

{% embed url="https://whiteintel.io" %}

Melhore suas habilidades no Wireshark

Tutoriais

Os seguintes tutoriais são incríveis para aprender alguns truques básicos legais:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Informações Analisadas

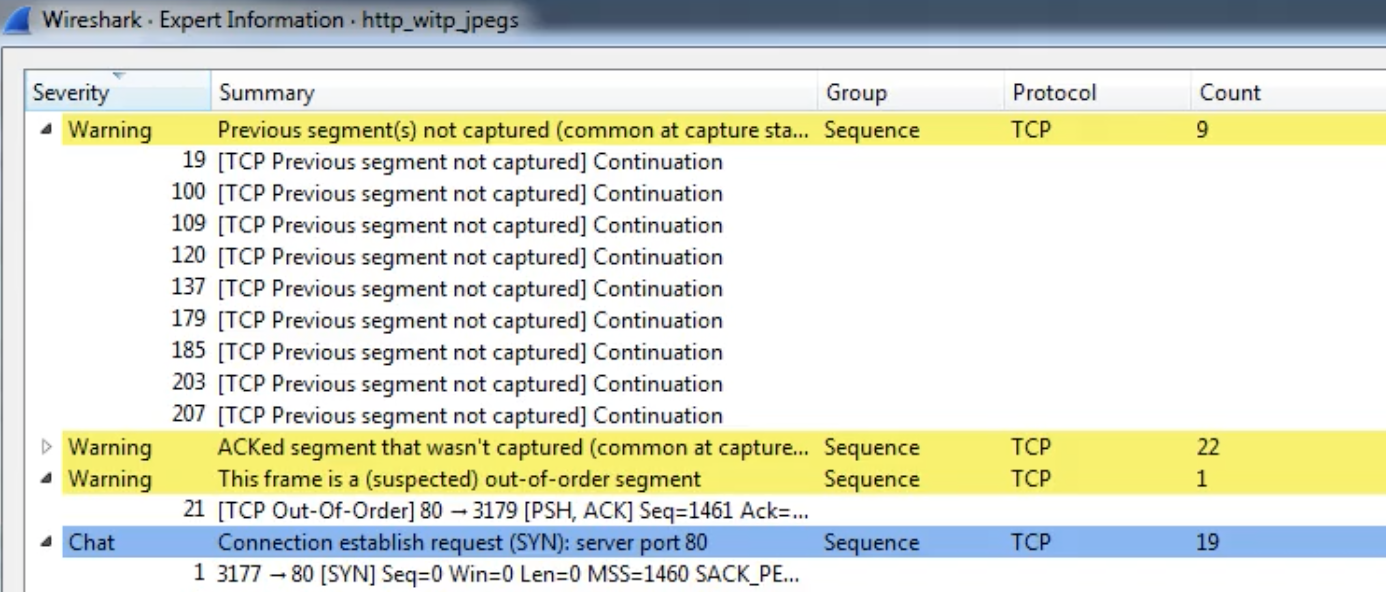

Informação de Especialista

Clicando em Analyze --> Expert Information você terá uma visão geral do que está acontecendo nos pacotes analisados:

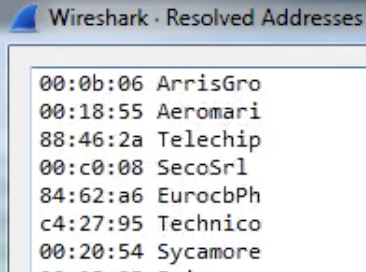

Endereços Resolvidos

Em Statistics --> Resolved Addresses você pode encontrar várias informações que foram "resolvidas" pelo wireshark, como porta/transporte para protocolo, MAC para o fabricante, etc. É interessante saber o que está implicado na comunicação.

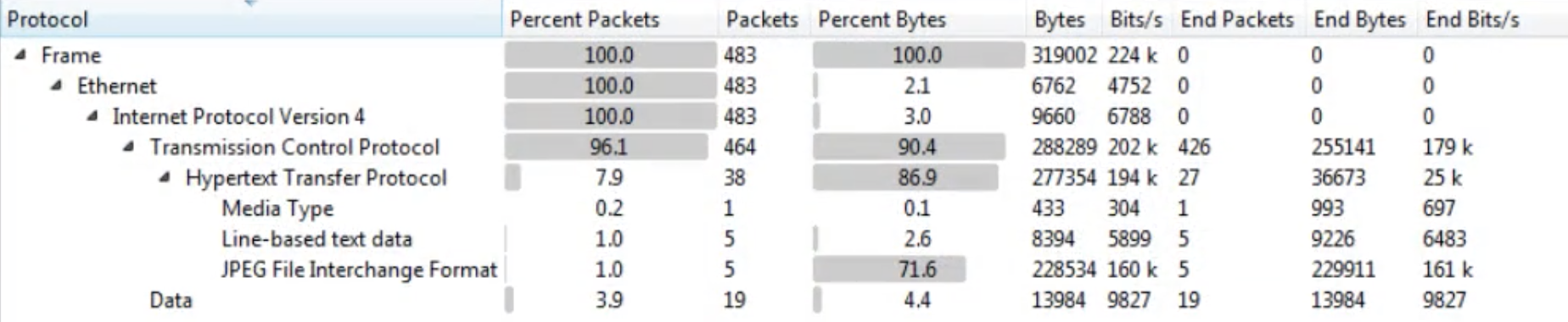

Hierarquia de Protocolo

Em Statistics --> Protocol Hierarchy você pode encontrar os protocolos envolvidos na comunicação e dados sobre eles.

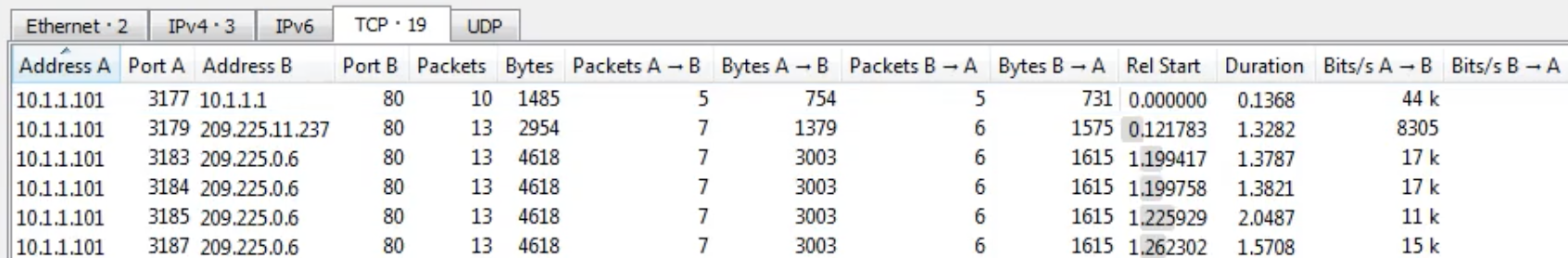

Conversas

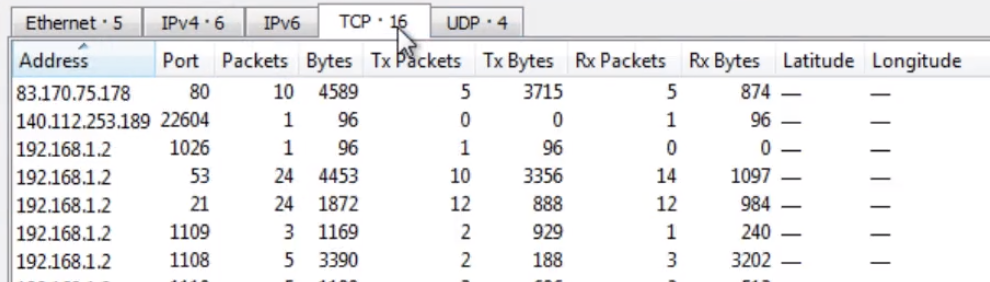

Em Statistics --> Conversations você pode encontrar um resumo das conversas na comunicação e dados sobre elas.

Pontos Finais

Em Statistics --> Endpoints você pode encontrar um resumo dos pontos finais na comunicação e dados sobre cada um deles.

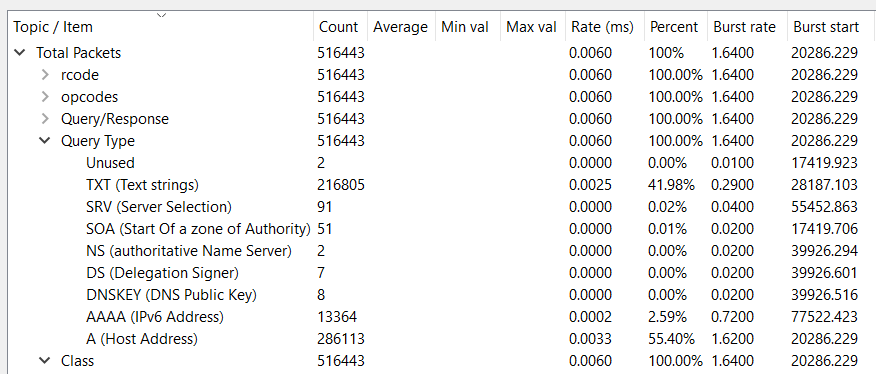

Informações de DNS

Em Statistics --> DNS você pode encontrar estatísticas sobre a solicitação de DNS capturada.

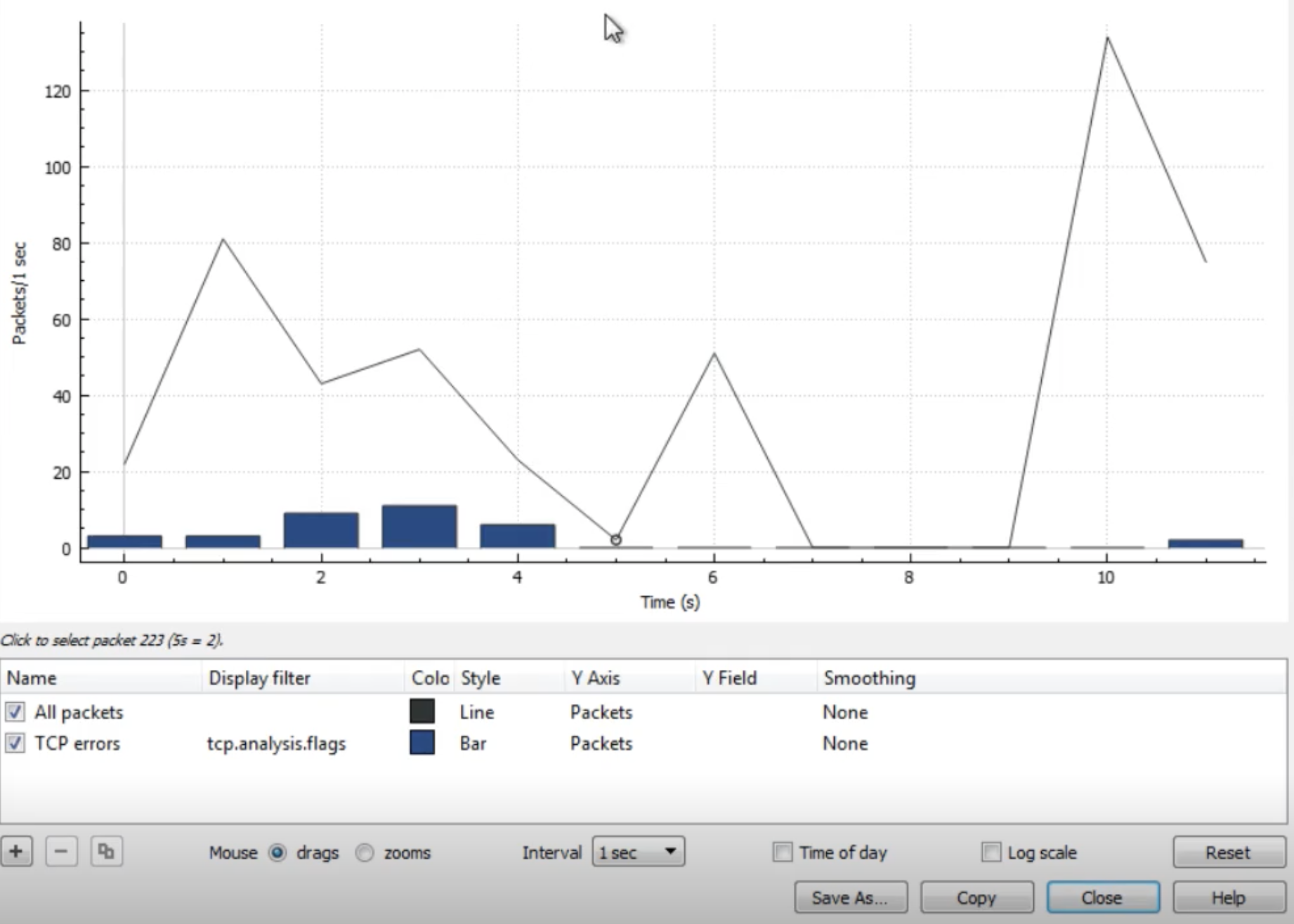

Gráfico de E/S

Em Statistics --> I/O Graph você pode encontrar um gráfico da comunicação.

Filtros

Aqui você pode encontrar filtro do wireshark dependendo do protocolo: https://www.wireshark.org/docs/dfref/

Outros filtros interessantes:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- Tráfego HTTP e HTTPS inicial

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- Tráfego HTTP e HTTPS inicial + SYN TCP

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- Tráfego HTTP e HTTPS inicial + SYN TCP + solicitações DNS

Pesquisa

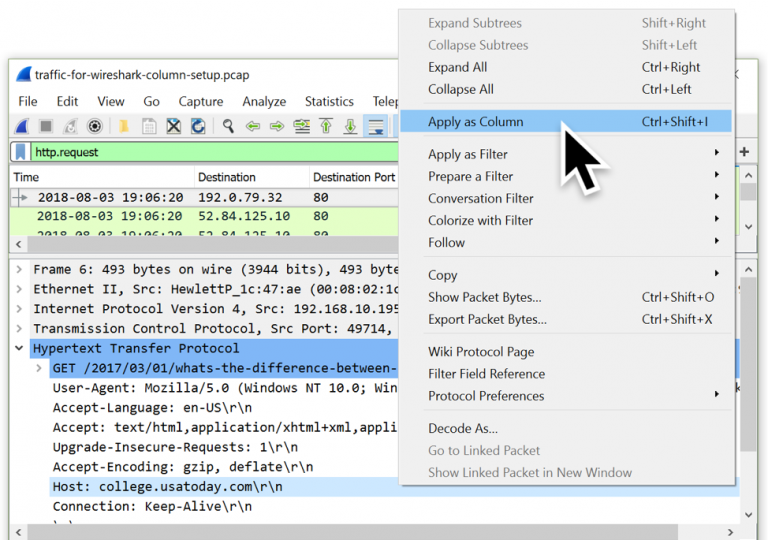

Se você deseja pesquisar por conteúdo dentro dos pacotes das sessões, pressione CTRL+f. Você pode adicionar novas camadas à barra de informações principal (No., Time, Source, etc.) pressionando o botão direito e depois editar a coluna.

Laboratórios pcap gratuitos

Pratique com os desafios gratuitos em: https://www.malware-traffic-analysis.net/

Identificando Domínios

Você pode adicionar uma coluna que mostra o cabeçalho Host HTTP:

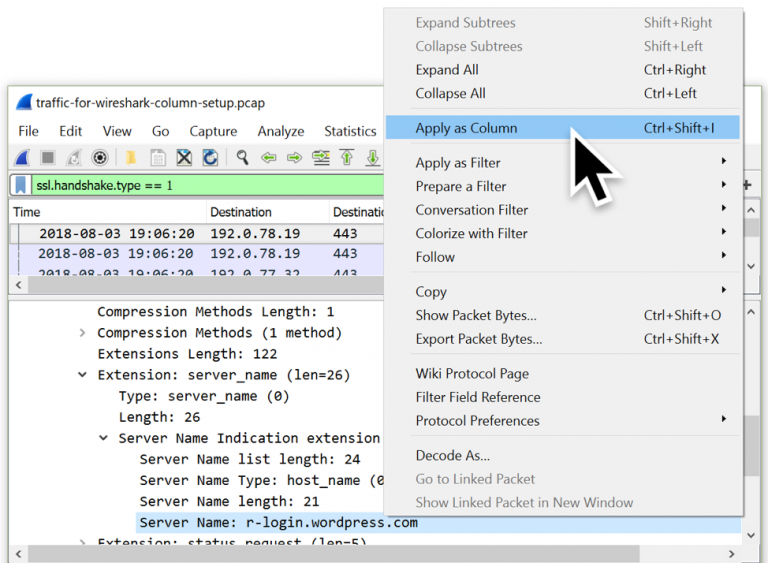

E uma coluna que adiciona o nome do servidor de uma conexão HTTPS iniciante (ssl.handshake.type == 1):

Identificando nomes de host locais

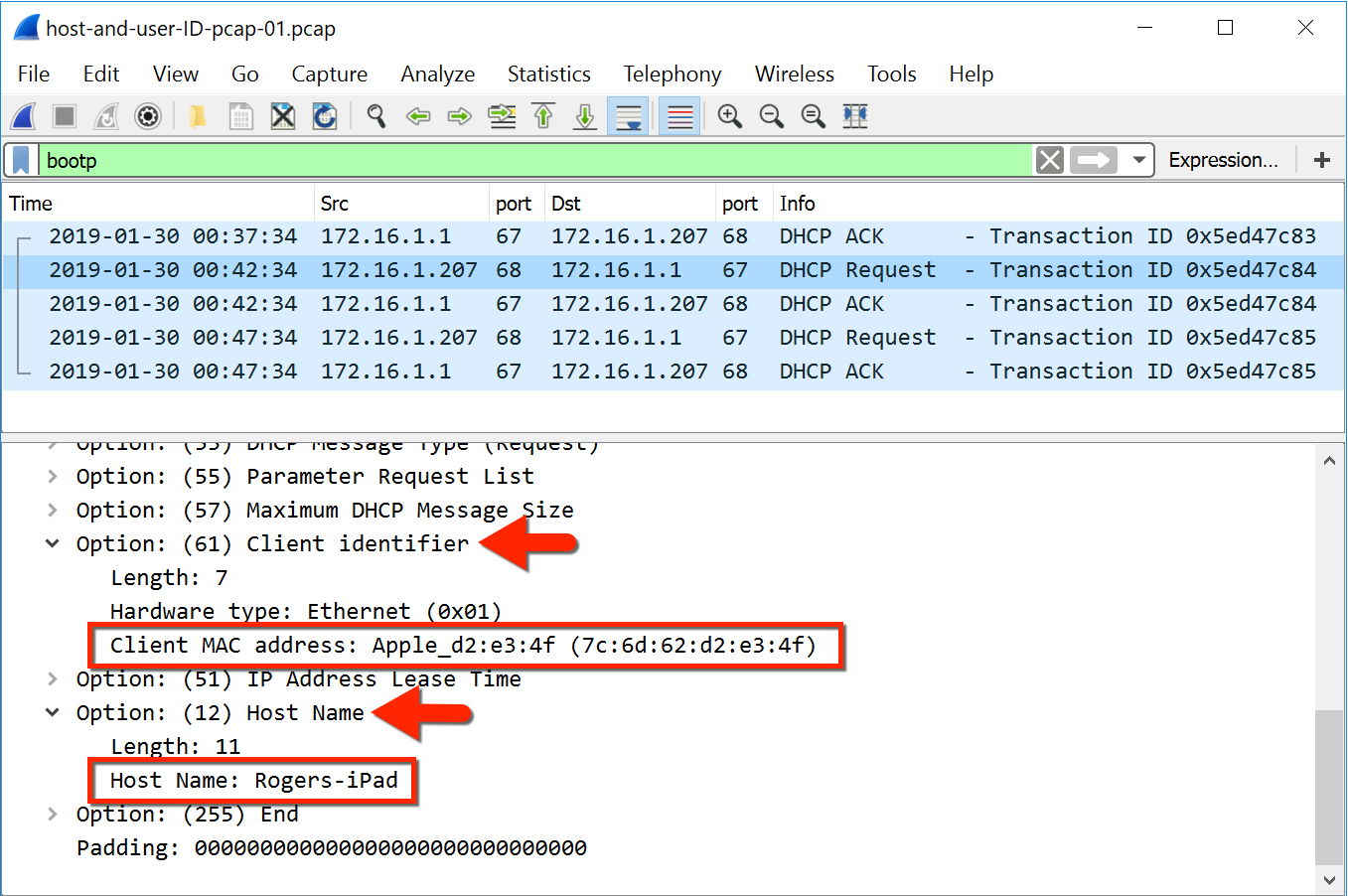

Do DHCP

No Wireshark atual, em vez de bootp, você precisa procurar por DHCP

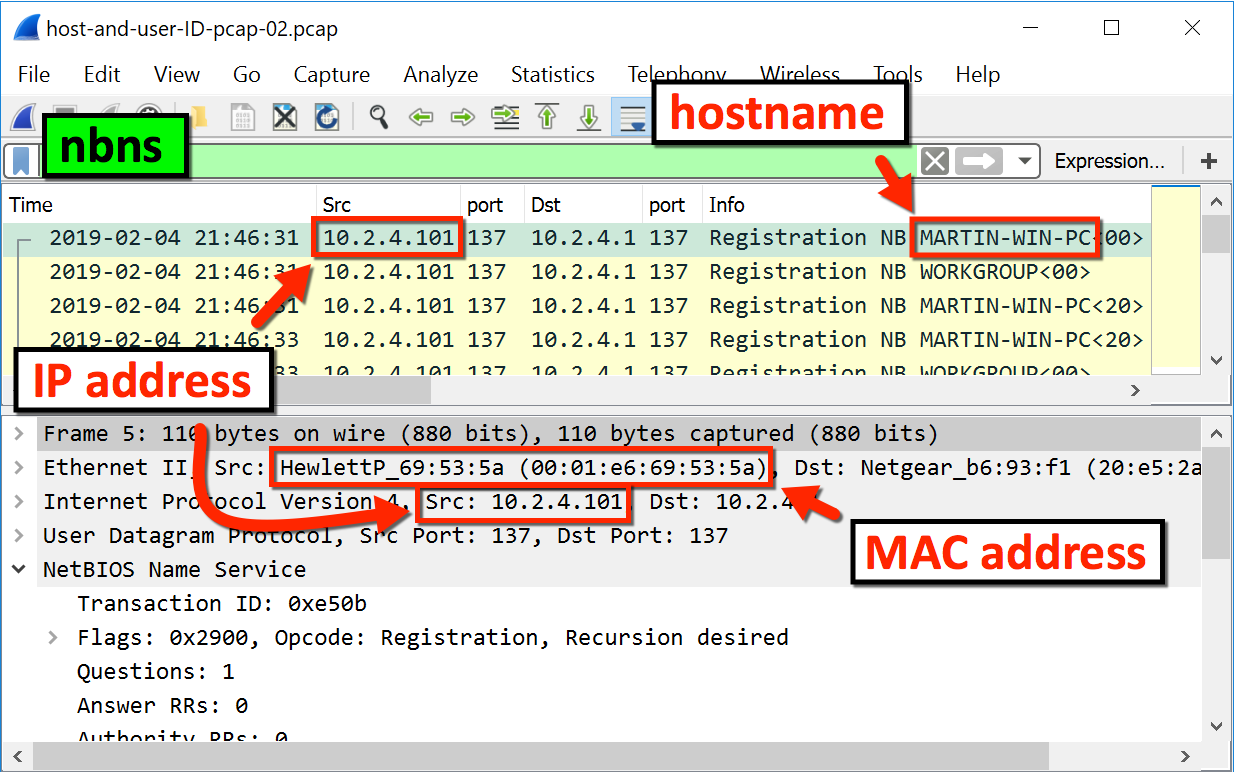

Do NBNS

Descriptografando TLS

Descriptografando tráfego https com chave privada do servidor

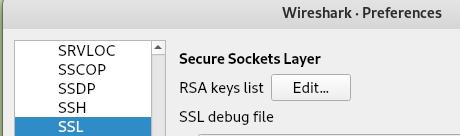

editar>preferência>protocolo>ssl>

Pressione Editar e adicione todos os dados do servidor e da chave privada (IP, Porta, Protocolo, Arquivo de chave e senha)

Descriptografando tráfego https com chaves de sessão simétricas

Tanto o Firefox quanto o Chrome têm a capacidade de registrar chaves de sessão TLS, que podem ser usadas com o Wireshark para descriptografar o tráfego TLS. Isso permite uma análise aprofundada das comunicações seguras. Mais detalhes sobre como realizar essa descriptografia podem ser encontrados em um guia em Red Flag Security.

Para detectar isso, pesquise no ambiente pela variável SSLKEYLOGFILE

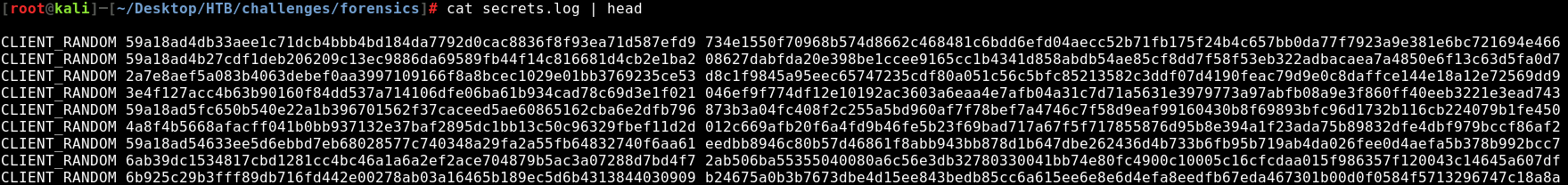

Um arquivo de chaves compartilhadas se parecerá com isso:

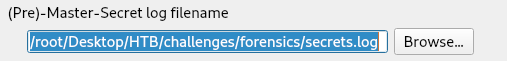

Para importar isso no wireshark, vá para _editar > preferência > protocolo > ssl > e importe em (Pre)-Master-Secret log filename:

Comunicação ADB

Extrair um APK de uma comunicação ADB onde o APK foi enviado:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

WhiteIntel

WhiteIntel é um mecanismo de busca alimentado pela dark web que oferece funcionalidades gratuitas para verificar se uma empresa ou seus clientes foram comprometidos por malwares stealers.

O principal objetivo do WhiteIntel é combater a apropriação de contas e ataques de ransomware resultantes de malwares que roubam informações.

Você pode acessar o site deles e experimentar o mecanismo gratuitamente em:

{% embed url="https://whiteintel.io" %}

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe seus truques de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud.