14 KiB

Trucchi per Crypto CTFs

Impara l'hacking di AWS da zero a esperto con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF controlla i PACCHETTI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @hacktricks_live.

- Condividi i tuoi trucchi di hacking inviando PR ai repository di HackTricks e HackTricks Cloud su GitHub.

Database di Hash Online

- Cercalo su Google

- http://hashtoolkit.com/reverse-hash?hash=4d186321c1a7f0f354b297e8914ab240

- https://www.onlinehashcrack.com/

- https://crackstation.net/

- https://md5decrypt.net/

- https://www.onlinehashcrack.com

- https://gpuhash.me/

- https://hashes.org/search.php

- https://www.cmd5.org/

- https://hashkiller.co.uk/Cracker/MD5

- https://www.md5online.org/md5-decrypt.html

Autosolver Magici

- https://github.com/Ciphey/Ciphey

- https://gchq.github.io/CyberChef/ (Modulo Magico)

- https://github.com/dhondta/python-codext

- https://www.boxentriq.com/code-breaking

Encoder

La maggior parte dei dati codificati può essere decodificata con queste 2 risorse:

Autosolver di Sostituzione

Autosolver di Caesar - ROTx

Cifrario Atbash

Autosolver di Base Encodings

Controlla tutte queste basi con: https://github.com/dhondta/python-codext

- Ascii85

BQ%]q@psCd@rH0l- Base26 [A-Z]

BQEKGAHRJKHQMVZGKUXNT- Base32 [A-Z2-7=]

NBXWYYLDMFZGCY3PNRQQ====- Zbase32 [ybndrfg8ejkmcpqxot1uwisza345h769]

pbzsaamdcf3gna5xptoo====- Base32 Geohash [0-9b-hjkmnp-z]

e1rqssc3d5t62svgejhh====- Base32 Crockford [0-9A-HJKMNP-TV-Z]

D1QPRRB3C5S62RVFDHGG====- Base32 Extended Hexadecimal [0-9A-V]

D1NMOOB3C5P62ORFDHGG====- Base45 [0-9A-Z $%*+-./:]

59DPVDGPCVKEUPCPVD- Base58 (bitcoin) [1-9A-HJ-NP-Za-km-z]

2yJiRg5BF9gmsU6AC- Base58 (flickr) [1-9a-km-zA-HJ-NP-Z]

2YiHqF5bf9FLSt6ac- Base58 (ripple) [rpshnaf39wBUDNEGHJKLM4PQ-T7V-Z2b-eCg65jkm8oFqi1tuvAxyz]

pyJ5RgnBE9gm17awU- Base62 [0-9A-Za-z]

g2AextRZpBKRBzQ9- Base64 [A-Za-z0-9+/=]

aG9sYWNhcmFjb2xh- Base67 [A-Za-z0-9-.!~_]

NI9JKX0cSUdqhr!p- Base85 (Ascii85) [!"#$%&'()*+,-./0-9:;<=>?@A-Z[\]^_`a-u]

BQ%]q@psCd@rH0l- Base85 (Adobe) [!"#$%&'()*+,-./0-9:;<=>?@A-Z[\]^_`a-u]

<~BQ%]q@psCd@rH0l~>- Base85 (IPv6 o RFC1924) [0-9A-Za-z!#$%&()*+-;<=>?@^`{|}~_]

Xm4yV_|Y(V{dF>`- Base85 (xbtoa) [!"#$%&'()*+,-./0-9:;<=>?@A-Z[\]^_`a-u]

xbtoa Begin\nBQ%]q@psCd@rH0l\nxbtoa End N 12 c E 1a S 4e6 R 6991d- Base85 (XML) [0-9A-Za-y!#$()*+,-./:;=?@^`{|}~z_]

Xm4y|V{~Y+V}dF?- Base91 [A-Za-z0-9!#$%&()*+,./:;<=>?@[]^_`{|}~"]

frDg[*jNN!7&BQM- Base100 []

👟👦👣👘👚👘👩👘👚👦👣👘- Base122 []

- `4F ˂r0Xmvc

DmPsv8J7qrlKEoY7- MEGAN35 [3G-Ub=c-pW-Z/12+406-9Vaq-zA-F5]

kLD8iwKsigSalLJ5- ZONG22 [ZKj9n+yf0wDVX1s/5YbdxSo=ILaUpPBCHg8uvNO4klm6iJGhQ7eFrWczAMEq3RTt2]

ayRiIo1gpO+uUc7g- ESAB46 []

3sHcL2NR8WrT7mhR- MEGAN45 []

kLD8igSXm2KZlwrX- TIGO3FX []

7AP9mIzdmltYmIP9mWXX- TRIPO5 []

UE9vSbnBW6psVzxB- FERON74 []

PbGkNudxCzaKBm0x- GILA7 []

D+nkv8C1qIKMErY1- Citrix CTX1 []

MNGIKCAHMOGLKPAKMMGJKNAINPHKLOBLNNHILCBHNOHLLPBK

http://k4.cba.pl/dw/crypo/tools/eng_atom128c.html - 404 Dead: https://web.archive.org/web/20190228181208/http://k4.cba.pl/dw/crypo/tools/eng_hackerize.html

HackerizeXS [╫Λ↻├☰┏]

╫☐↑Λ↻Λ┏Λ↻☐↑Λ

- http://k4.cba.pl/dw/crypo/tools/eng_hackerize.html - 404 Non trovato: https://web.archive.org/web/20190228181208/http://k4.cba.pl/dw/crypo/tools/eng_hackerize.html

Morse

.... --- .-.. -.-. .- .-. .- -.-. --- .-.. .-

- http://k4.cba.pl/dw/crypo/tools/eng_morse-encode.html - 404 Non trovato: https://gchq.github.io/CyberChef/

UUencoder

begin 644 webutils_pl

M2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(

M3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/

F3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$$`

`

end

XXEncoder

XXEncoder è uno strumento che può essere utilizzato per codificare e decodificare dati utilizzando la codifica XX. Questa codifica è spesso utilizzata per nascondere informazioni sensibili all'interno di testo normale. Per utilizzare XXEncoder, è sufficiente inserire il testo da codificare o decodificare nel campo di input e fare clic sul pulsante corrispondente. Il risultato verrà visualizzato nel campo di output. Questo strumento può essere utile durante le CTF o altre attività di hacking per risolvere enigmi o trovare informazioni nascoste.

begin 644 webutils_pl

hG2xAEIVDH236Hol-G2xAEIVDH236Hol-G2xAEIVDH236Hol-G2xAEIVDH236

5Hol-G2xAEE++

end

YEncoder

YEncoder è un algoritmo di codifica utilizzato per convertire dati binari in una forma leggibile e trasferibile tramite testo. È spesso utilizzato per codificare file binari come immagini o file eseguibili in modo che possano essere inviati tramite canali di comunicazione che supportano solo testo, come e-mail o chat.

L'algoritmo YEncoder utilizza una combinazione di caratteri ASCII per rappresentare i dati binari. Ogni byte del dato binario viene convertito in una sequenza di caratteri ASCII, che vengono quindi concatenati per formare il testo codificato.

Per decodificare un testo codificato con YEncoder, è necessario invertire il processo. I caratteri ASCII vengono analizzati e convertiti in byte binari, che vengono quindi concatenati per formare il dato binario originale.

YEncoder è spesso utilizzato in contesti di CTF (Capture The Flag) per nascondere informazioni all'interno di testo codificato. La decodifica di un testo YEncoded può rivelare indizi o password nascoste che possono essere utilizzate per risolvere una sfida o ottenere l'accesso a un sistema.

=ybegin line=128 size=28 name=webutils_pl

ryvkryvkryvkryvkryvkryvkryvk

=yend size=28 crc32=35834c86

BinHex

BinHex è un formato di codifica utilizzato per convertire dati binari in testo ASCII. È comunemente utilizzato per trasferire file binari tramite email o su Internet. Il formato BinHex utilizza una combinazione di caratteri ASCII per rappresentare i dati binari, consentendo loro di essere facilmente letti e trasferiti su sistemi che supportano solo testo ASCII. Questo formato è particolarmente utile quando si desidera trasferire file binari su sistemi che non supportano direttamente il formato binario.

(This file must be converted with BinHex 4.0)

:#hGPBR9dD@acAh"X!$mr2cmr2cmr!!!!!!!8!!!!!-ka5%p-38K26%&)6da"5%p

-38K26%'d9J!!:

ASCII85

ASCII85 è un algoritmo di codifica utilizzato per convertire dati binari in testo ASCII. È spesso utilizzato per rappresentare dati binari in modo sicuro in contesti come la trasmissione di dati su reti non sicure o la memorizzazione di dati in formato testo. L'algoritmo converte gruppi di 4 byte in sequenze di 5 caratteri ASCII, consentendo di rappresentare un maggior numero di valori rispetto alla codifica Base64. La decodifica di un testo ASCII85 restituisce i dati binari originali.

<~85DoF85DoF85DoF85DoF85DoF85DoF~>

Tastiera Dvorak

drnajapajrna

A1Z26

Lettere al loro valore numerico

8 15 12 1 3 1 18 1 3 15 12 1

Codifica del Cifrario Affine

Lettera in numero (ax+b)%26 (a e b sono le chiavi e x è la lettera) e il risultato torna alla lettera

krodfdudfrod

Codice SMS

Multitap sostituisce una lettera con cifre ripetute definite dal codice corrispondente sulla tastiera di un telefono cellulare (questa modalità viene utilizzata nella scrittura degli SMS).

Ad esempio: 2=A, 22=B, 222=C, 3=D...

Puoi identificare questo codice perché vedrai** diversi numeri ripetuti**.

Puoi decodificare questo codice su: https://www.dcode.fr/multitap-abc-cipher

Codice Bacon

Sostituisci ogni lettera con 4 As o Bs (o 1 e 0)

00111 01101 01010 00000 00010 00000 10000 00000 00010 01101 01010 00000

AABBB ABBAB ABABA AAAAA AAABA AAAAA BAAAA AAAAA AAABA ABBAB ABABA AAAAA

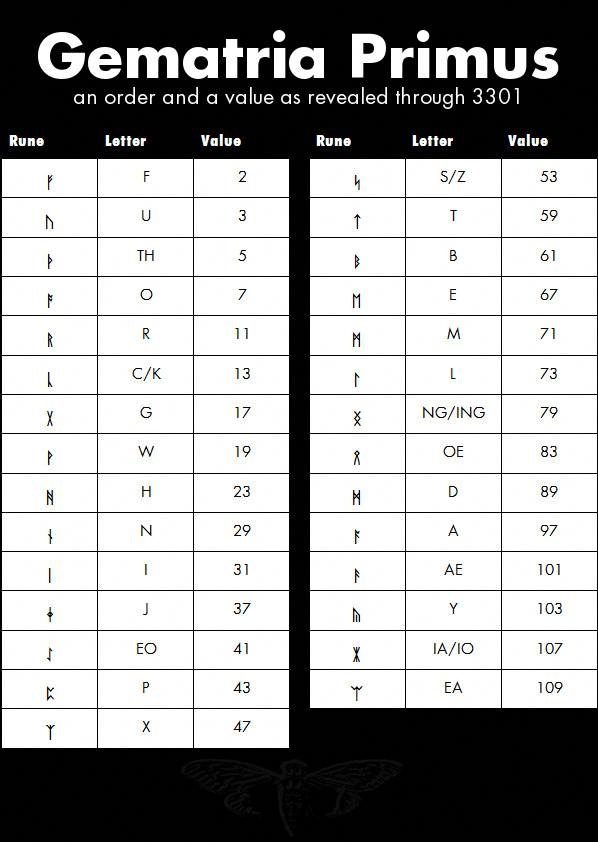

Rune

Compressione

Raw Deflate e Raw Inflate (puoi trovarli entrambi in Cyberchef) possono comprimere e decomprimere dati senza intestazioni.

Crypto Semplice

XOR - Autosolver

Bifid

È necessaria una parola chiave

fgaargaamnlunesuneoa

Vigenere

È necessaria una parola chiave

wodsyoidrods

- https://www.guballa.de/vigenere-solver

- https://www.dcode.fr/vigenere-cipher

- https://www.mygeocachingprofile.com/codebreaker.vigenerecipher.aspx

Crittografia Forte

Fernet

2 stringhe base64 (token e chiave)

Token:

gAAAAABWC9P7-9RsxTz_dwxh9-O2VUB7Ih8UCQL1_Zk4suxnkCvb26Ie4i8HSUJ4caHZuiNtjLl3qfmCv_fS3_VpjL7HxCz7_Q==

Key:

-s6eI5hyNh8liH7Gq0urPC-vzPgNnxauKvRO4g03oYI=

Condivisione segreta di Samir

Un segreto viene diviso in X parti e per recuperarlo sono necessarie Y parti (Y <=X).

8019f8fa5879aa3e07858d08308dc1a8b45

80223035713295bddf0b0bd1b10a5340b89

803bc8cf294b3f83d88e86d9818792e80cd

http://christian.gen.co/secrets/

Forza bruta di OpenSSL

Strumenti

- https://github.com/Ganapati/RsaCtfTool

- https://github.com/lockedbyte/cryptovenom

- https://github.com/nccgroup/featherduster

Impara l'hacking di AWS da zero a eroe con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata in HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @hacktricks_live.

- Condividi i tuoi trucchi di hacking inviando PR ai HackTricks e HackTricks Cloud github repos.