4.2 KiB

Pickle Rick

Pickle Rick

Apprenez le piratage AWS de zéro à héros avec htARTE (Expert de l'équipe rouge AWS de HackTricks)!

Autres façons de soutenir HackTricks :

- Si vous voulez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT !

- Obtenez le swag officiel PEASS & HackTricks

- Découvrez La famille PEASS, notre collection exclusive de NFT

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez vos astuces de piratage en soumettant des PR aux HackTricks et HackTricks Cloud dépôts GitHub.

Cette machine a été catégorisée comme facile et elle était assez simple.

Énumération

J'ai commencé à énumérer la machine en utilisant mon outil Legion :

Comme vous pouvez le voir, 2 ports sont ouverts : 80 (HTTP) et 22 (SSH)

J'ai donc lancé Legion pour énumérer le service HTTP :

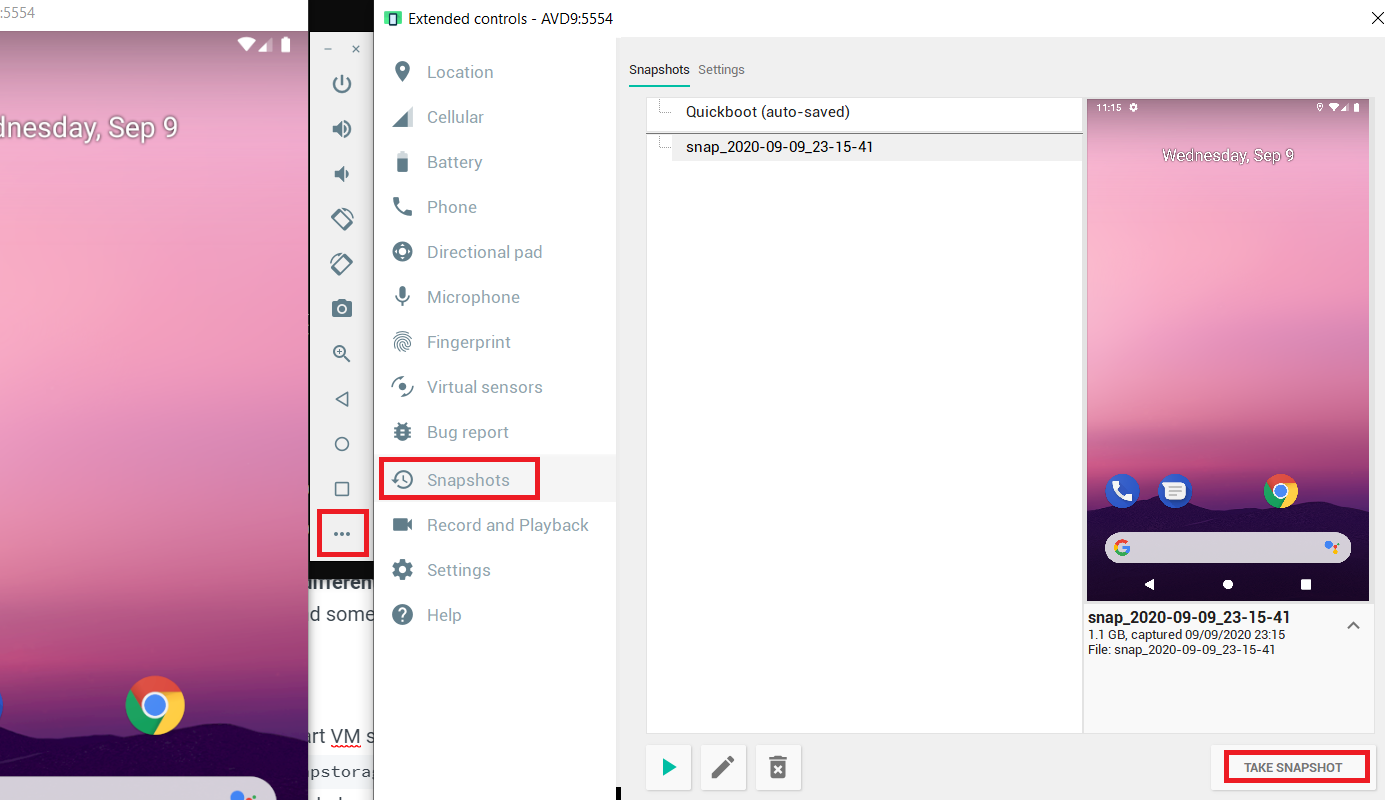

Notez que dans l'image, vous pouvez voir que robots.txt contient la chaîne Wubbalubbadubdub

Après quelques secondes, j'ai vérifié ce que disearch avait déjà découvert :

Et comme vous pouvez le voir dans la dernière image, une page de connexion a été découverte.

En vérifiant le code source de la page racine, un nom d'utilisateur est découvert : R1ckRul3s

Par conséquent, vous pouvez vous connecter sur la page de connexion en utilisant les identifiants R1ckRul3s:Wubbalubbadubdub

Utilisateur

En utilisant ces identifiants, vous accéderez à un portail où vous pouvez exécuter des commandes :

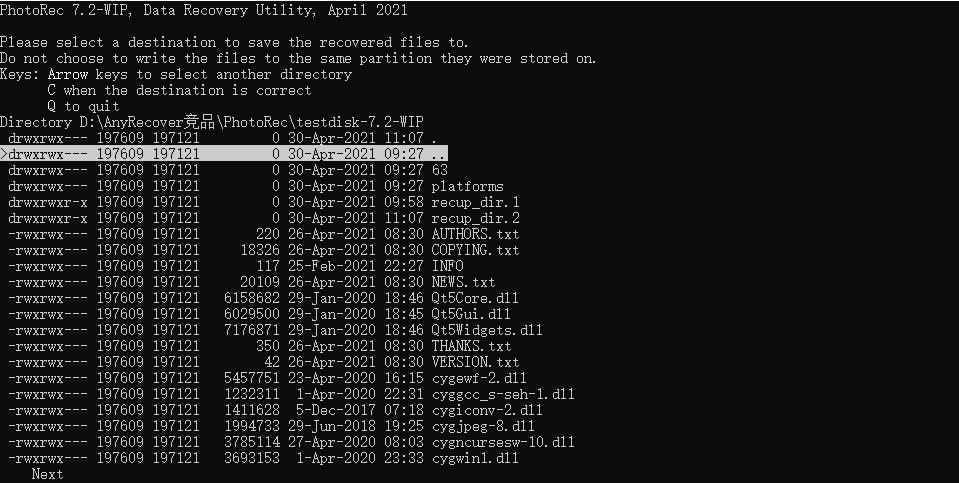

Certaines commandes comme cat ne sont pas autorisées, mais vous pouvez lire le premier ingrédient (drapeau) en utilisant par exemple grep :

Ensuite, j'ai utilisé :

Pour obtenir un shell inversé :

Le deuxième ingrédient peut être trouvé dans /home/rick

Root

L'utilisateur www-data peut exécuter n'importe quoi en tant que sudo :

Apprenez le piratage AWS de zéro à héros avec htARTE (Expert de l'équipe rouge AWS de HackTricks)!

Autres façons de soutenir HackTricks :

- Si vous voulez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT !

- Obtenez le swag officiel PEASS & HackTricks

- Découvrez La famille PEASS, notre collection exclusive de NFT

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez vos astuces de piratage en soumettant des PR aux HackTricks et HackTricks Cloud dépôts GitHub.